Sécurité et confidentialité

Ce chapitre fournit un aperçu des questions fréquemment posées concernant la sécurité de l'information, la confidentialité et l'assurance qualité.

Traitement des données et autorisations

1. Depuis quel centre de données RADIUSaaS fonctionne-t-il ?

2. Quelles données sont traitées par RADIUSaaS ?

Certificats

Protocole RADIUS

Divers

3. Quelles données sont stockées de manière persistante par/au nom de RADIUSaaS et comment ?

4. Existe-t-il un mécanisme d'archivage pour les journaux ?

5. Quelles autorisations du locataire les utilisateurs qui accèdent au portail web RADIUSaaS doivent-ils consentir ?

6. Quelles données sont rendues disponibles en accordant le(s) consentement(s) de la question 5 ?

7. Quels points de terminaison accessibles depuis l'extérieur RADIUSaaS expose-t-il ?

8. Comment les points de terminaison de la question 7 sont-ils protégés ?

9. Quels ports et protocoles sont utilisés par les points de terminaison de la question 7 ?

Identité

1. Quels schémas d'autorisation sont utilisés pour accéder à RADIUSaaS ?

2. Des contrôles d'accès conditionnels / basés sur les rôles sont-ils en place pour protéger RADIUSaaS ?

3. Les identifiants d'accès peuvent-ils être récupérés ? Si oui, comment ?

4. Que faire pour récupérer l'accès perdu à l'instance RADIUSaaS ?

Protection des données

1. Comment les données au repos sont-elles protégées contre les accès non autorisés ?

Données de configuration et secrets

Service Kubernetes

Journaux

2. Comment les données en transit sont-elles protégées contre les accès non autorisés ?

3. Comment les locataires clients sont-ils séparés les uns des autres ?

Backend

Proxys RADIUS

Sécurité dès la conception

1. RADIUSaaS emploie-t-il une stratégie de défense en profondeur ?

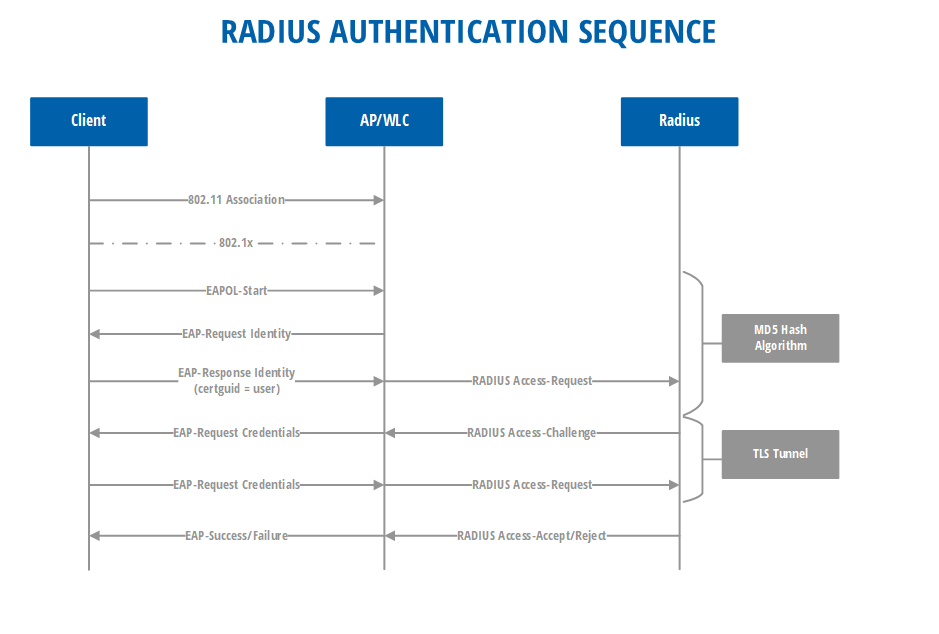

2. Le protocole RADIUS basé sur UDP est-il sécurisé ?

3. Quelles technologies, stacks, plateformes ont été utilisées pour concevoir RADIUSaaS ?

RGPD et résidence des données

1. Des données quittent-elles l'Europe ?

2. Sur quels fournisseurs de cloud tiers RADIUSaaS s'appuie-t-il et pourquoi ?

Entreprise

Services

Contact

Objectif

Divers

1. RADIUSaaS fait-il partie d'un programme de bug-bounty ?

2. Quelles mesures QA sont en place ?

3. Effectuez-vous régulièrement des tests de pénétration ?

4. Existe-t-il un processus de patching en place ?

5. Quels sont les SLA pour les correctifs ?

6. RADIUSaaS effectue-t-il des sauvegardes ?

Secrets et données de configuration

Serveurs RADIUS et RadSec

Journaux

7. Des tests de restauration de sauvegarde sont-ils effectués ?

Mis à jour

Ce contenu vous a-t-il été utile ?