Autorisations

Les autorisations et les jetons d'accès à l'API REST de RADIUSaaS peuvent être gérés sous https://YOURNAME.radius-as-a-service.com/settings/permissions

Aperçu

Le Autorisations le menu vous permet de contrôler l'accès au portail d'administration RADIUSaaS et à l'API REST RADIUSaaS.

RADIUSaaS prend en charge plusieurs fournisseurs d'identité (IDP) pour l'authentification lors de la connexion au portail d'administration RADIUSaaS.

RADIUSaaS ne stocke pas et ne gère pas ses propres identités d'administrateur.

Par conséquent, les administrateurs bénéficient du confort de travailler avec leurs propres identités et n'ont pas à créer de comptes supplémentaires.

Les modifications des affectations de rôle et l'invalidation des jetons utilisateur ne prennent effet qu'après avoir cliqué sur Enregistrer.

IDP pris en charge

Sous Fournisseurs d'authentification autorisés tout (y compris plusieurs) des IDP pris en charge par RADIUSaaS peut être activé :

Apple (identifiant Apple)

DigitalOcean (adresse e-mail de l'utilisateur)

Entra ID (nom principal de l'utilisateur)

Google (adresse e-mail principale)

De plus, sous Fournisseur OIDC personnalisé vous pouvez configurer vos propres fournisseurs OpenID Connect pour exploiter d'autres IDP, par ex. Okta ou des clouds Azure souverains (GCC, GCC High, ...).

Rôles

Administrateurs

Les identités ou comptes saisis ici peuvent accéder au portail d'administration RADIUSaaS avec pleines autorisations de lecture et d'écriture sur le service. Ces autorisations incluent :

Afficher tableaux de bord et journaux

Afficher, ajouter, modifier, supprimer Utilisateurs

Afficher, ajouter, modifier, supprimer Certificats de serveur RADIUS et certificats de confiance pour l'authentification des clients et RadSec

Afficher, ajouter, supprimer Proxies

Afficher et modifier d'autres paramètres y compris les autorisations

Accès à tous points de terminaison de l'API et opérations CRUD

Lecteurs

Les identités ou comptes saisis ici peuvent accéder au portail d'administration RADIUSaaS avec pleines autorisations de lecture sur le service. Ces autorisations incluent :

Afficher tableaux de bord et journaux

Afficher Utilisateurs

Afficher, ajouter, modifier, supprimer Certificats de serveur RADIUS et certificats de confiance pour l'authentification des clients et RadSec

Afficher Proxies

Afficher les paramètres des autres (l'autorisation ne peut pas être consultée)

Accès à tous points de terminaison de l'API - limité aux opérations de lecture

Utilisateurs

Les identités ou comptes saisis ici ne peuvent pas accéder au portail d'administration RADIUSaaS, cependant, ils peuvent accéder au portail Mes utilisateurs invités où ils peuvent créer Utilisateurs pour BYOD ou l'accès invité.

Invalider les jetons utilisateur

Lors de l'authentification au portail d'administration RADIUSaaS, chaque identité autorisée obtient un jeton d'accès (bearer) qui est mis en cache dans le magasin de cookies du navigateur. La durée de vie du jeton est de 30 jours. De plus, RADIUSaaS est autorisé à actualiser ces jetons d'accès.

En cas d'événement de sécurité, les administrateurs RADIUSaaS peuvent invalider tous les jetons d'accès émis précédemment en définissant la date d'émission minimale sur maintenant.

Contacts techniques

Veuillez noter que cette fonctionnalité prépare une fonction de notification dans une future version de RADIUSaaS.

Ajoutez jusqu'à 5 contacts techniques pour recevoir des notifications par e-mail liées à votre instance. Vous pouvez sélectionner le niveau d'événement pour chaque contact.

Info

Mises à jour planifiées de votre instance.

Avertissement

Un certificat est sur le point d'expirer, ou un FAI rencontre des problèmes susceptibles d'affecter votre instance.

Critique

Interruption de votre instance.

Jetons d'accès

Les jetons d'accès sont requis pour authentifier les appels à l'API REST RADIUSaaS.

Ajouter

Suivez ces étapes pour créer un nouveau jeton d'accès :

Cliquez sur Ajouter

Fournissez un Nom pour le jeton d'accès

Définissez le niveau d'autorisation en sélectionnant un Rôle

Sélectionnez la durée de vie du jeton d'accès

Cliquez sur Créer

Copiez le jeton d'accès dans le presse-papiers et stockez-le dans un emplacement sécurisé.

Cliquez sur Fermer

Supprimer

Pour supprimer un jeton d'accès, localisez-le dans le tableau et cliquez sur l'icône de la corbeille :

Consentement des permissions

Choisissez parmi différents fournisseurs d'identité pour pouvoir vous connecter à votre portail.

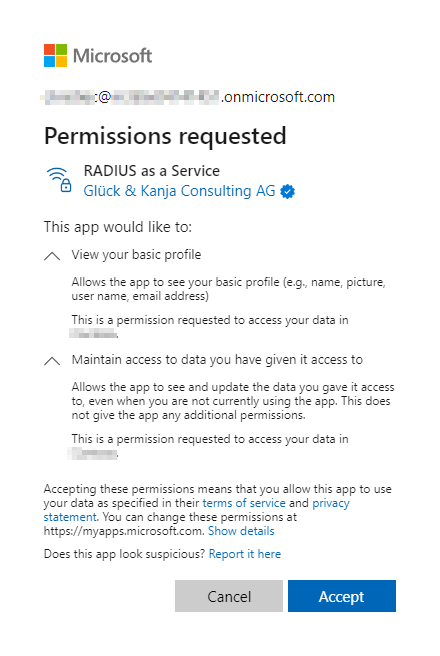

Les comptes Microsoft Entra ID (Azure AD) qui se connectent pour la première fois au portail d'administration RADIUSaaS doivent accorder à RADIUSaaS un ensemble limité de autorisations dans leur locataire Azure.

Il existe deux manières alternatives de fournir le consentement :

Consentement utilisateur Chaque utilisateur accepte le consentement lors de sa première connexion au portail.

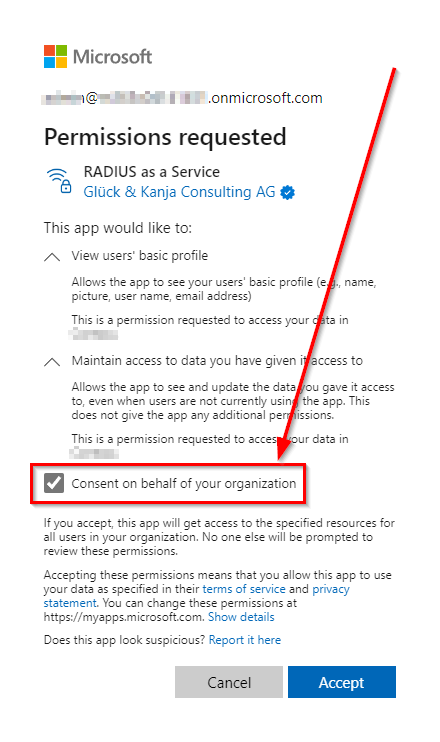

Consentement administrateur Un administrateur peut consentir au nom de l'organisation pour tous les utilisateurs.

Consentement utilisateur

Si aucun consentement n'a été donné au nom de l'organisation auparavant par un administrateur, un utilisateur verra une boîte de dialogue de demande d'autorisation :

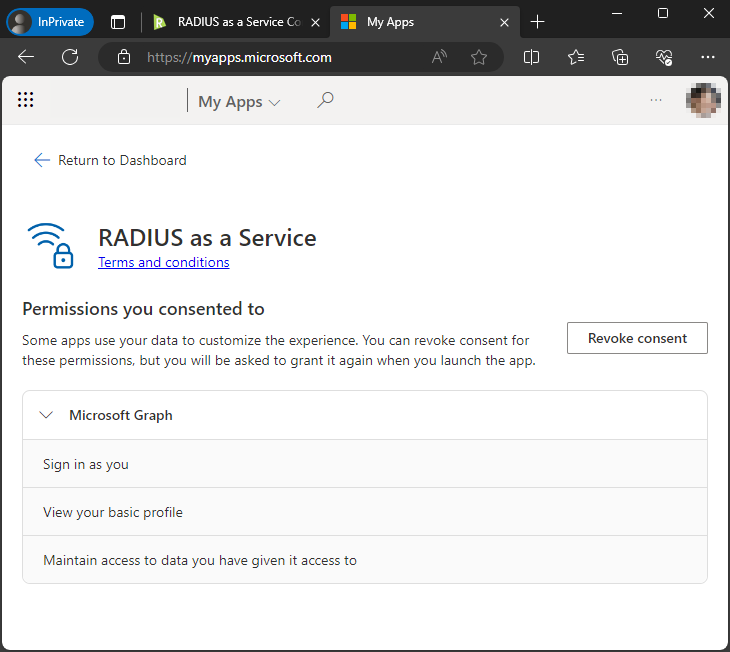

Les utilisateurs peuvent consulter ou révoquer ce consentement dans Microsoft Mes applications.

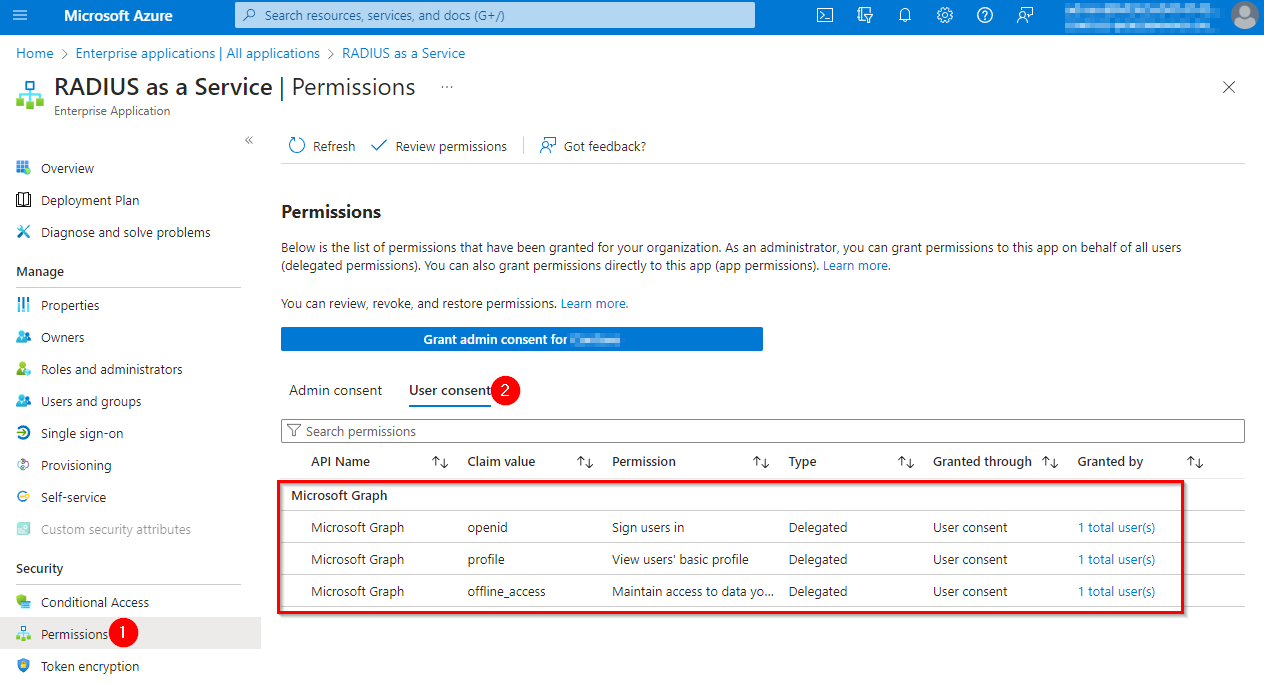

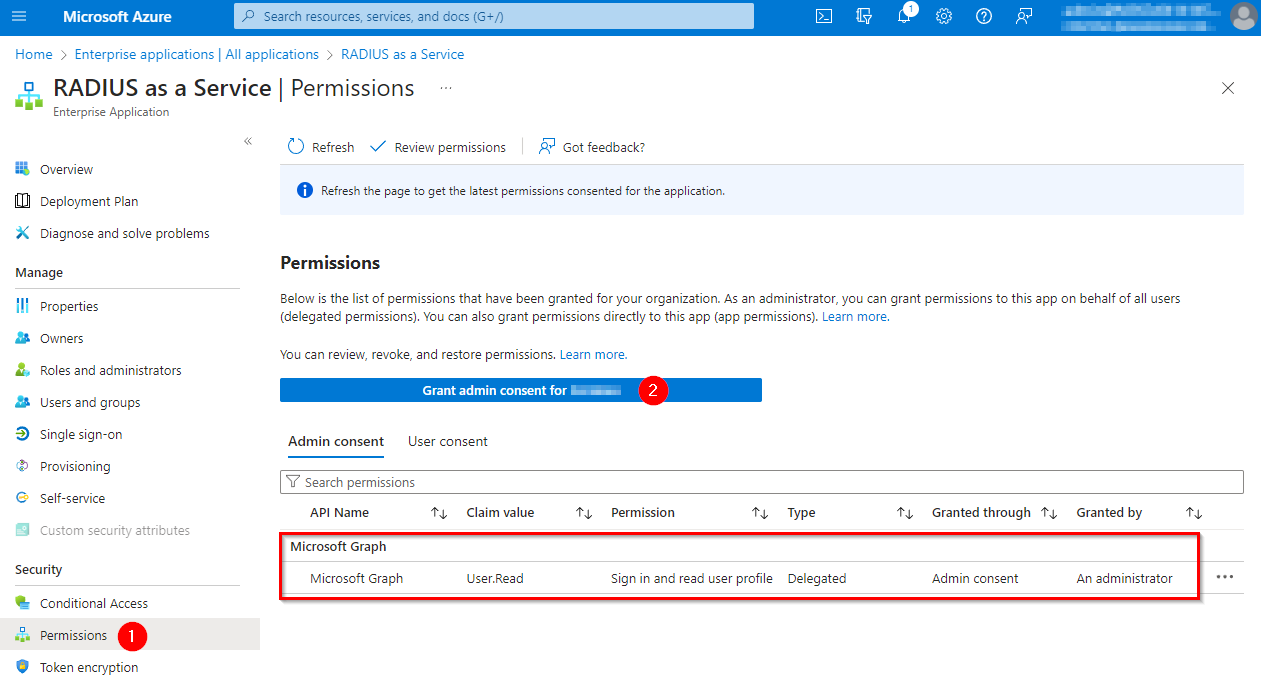

Les administrateurs peuvent consulter et révoquer les consentements des utilisateurs dans le Portail Azure (Microsoft Entra ID > Applications d'entreprise > RADIUS en tant que service):

Consentement de l'administrateur

Plutôt que d'exiger le consentement de chaque utilisateur, les administrateurs peuvent accorder le consentement pour tous les utilisateurs au nom de l'organisation, lors de la première connexion au portail web RADIUSaaS :

Alternativement, les administrateurs peuvent accorder le consentement au nom de l'organisation dans le portail Azure (Microsoft Entra ID > Applications d'entreprise > RADIUS en tant que service). Dans le portail Azure, les administrateurs peuvent également examiner ou révoquer le consentement :

Lorsque vous utilisez un identifiant Apple pour vous connecter à RADIUSaaS, assurez-vous de ne pas masquer votre adresse e-mail.

Si vous avez choisi de masquer votre e-mail dans cette boîte de dialogue, vous ne pourrez pas vous connecter à votre portail. Vous devrez alors supprimer l'application RADIUSaaS sur account.apple.com dans la Connexion avec Apple section

Digital Ocean vous demandera d'autoriser l'application sur une équipe pour pouvoir vous connecter :

Google vous demandera d'autoriser l'application à accéder à des données limitées de votre compte.

Les informations spécifiques que vous devez fournir pour le fournisseur OIDC personnalisé dépendent du fournisseur d'identité choisi. Le exemple suivant est basé sur.

Okta

Dans la console d'administration Okta, vous devrez créer une nouvelle intégration d'application avec les détails suivants :

Méthode de connexion

OIDC - OpenID Connect

Type d'application

Application Web

URI de redirection de connexion Fourni dans la boîte de dialogue RADIUSaaS ci‑dessus Exemple :

https://eu1.radius-as-a-service.com/loginserver/authResponse

Le Assurez-vous d'assigner l'intégration au groupe d'utilisateurs prévu et d'enregistrer. Vous pouvez maintenant récupérer les informations requises à partir de cette application pour les saisir dans RADIUSaaS : Nom d'affichage

peut être choisi librement et sera affiché lors de la connexion. Avec Okta, l' URL d'authentification

a la forme suivante :https://{VotreOrga}

.okta.com/oauth2/v1/authorize

a la forme suivante :https://L'URL du jeton est également construite et ressemble à ceci :

Le .okta.com/oauth2/v1/token et ID client Secret client

peuvent être copiés et créés dans l'application elle‑même : Pour le Champ d'application client openid email

Après avoir enregistré et autorisé ce fournisseur, vous devriez pouvoir l’utiliser pour vous authentifier depuis la page de connexion :

Si nécessaire dans certains scénarios (par ex. GCC High locataires), vous pouvez également utiliser un enregistrement d’application Entra ID créé par vous-même pour vous authentifier sur votre portail RADIUSaaS.

Préparation

Avant de créer l’enregistrement d’application, assurez-vous de copier l’URL de redirection depuis la Autorisations section de votre portail RADIUSaaS. Vous pouvez trouver l’URL en haut de la Fournisseur OIDC personnalisé dialogue d’édition :

Créer un enregistrement d’application

Dans Entra ID, accédez à Enregistrements d’applications et créez un nouvel enregistrement :

Sélectionnez un Nom descriptif pour l’enregistrement et ajoutez l’URI de redirection que vous avez copiée depuis l’étape précédente en tant que Web type.

Ajouter des autorisations d’API

Dans l’enregistrement créé, accédez à Autorisations d’API et ajoutez email et openid depuis Microsoft Graph en tant que Déléguées autorisations. Assurez-vous également d’accorder le consentement administrateur pour votre locataire :

Ajouter un secret client

Pour permettre à RADIUSaaS d’utiliser cet enregistrement, créez un secret client dans la Certificats et secrets section de l’enregistrement. Copiez la valeur du secret pour plus tard.

Noter les détails de l’enregistrement

Vous aurez ensuite besoin des .okta.com/oauth2/v1/token de l’enregistrement et de certaines URL spécifiques à votre locataire. Vous pouvez les trouver dans la page Présentation de l’enregistrement :

Attribuer des utilisateurs

Pour que quiconque puisse utiliser cet enregistrement d’application pour se connecter, assurez-vous de les ajouter dans l’application d’entreprise gérée. Vous pouvez la trouver dans Entra ID dans Applications d'entreprise ayant le même nom que votre enregistrement d’application. Il y a aussi un lien vers cela dans l’aperçu de l’enregistrement d’application.

Configurer le fournisseur OIDC dans RADIUSaaS

De retour dans le portail RADIUSaaS, accédez à la section Permissions et modifiez le fournisseur OIDC personnalisé et remplissez les informations requises :

Assurez-vous d'assigner l'intégration au groupe d'utilisateurs prévu et d'enregistrer. Vous pouvez maintenant récupérer les informations requises à partir de cette application pour les saisir dans RADIUSaaS :

Ce nom sera affiché sur la page de connexion

Avec Okta, l'

Point de terminaison d’autorisation OAuth 2.0 (v2) depuis les points de terminaison des enregistrements

URL du jeton

Point de terminaison de jeton OAuth 2.0 (v2) depuis les points de terminaison des enregistrements

.okta.com/oauth2/v1/token

L’ID client de l’enregistrement d’application. Peut être trouvé sur sa page de présentation

ID client

Le secret client créé précédemment

Pour le

Définit les informations demandées lors de l’authentification. Entrez Champ d'application client ici.

Après avoir enregistré la configuration, assurez-vous d’autoriser le fournisseur personnalisé et d’ajouter des utilisateurs pour ce fournisseur. Vous devriez maintenant pouvoir utiliser le fournisseur pour vous connecter à votre portail RADIUSaaS :

Il peut être nécessaire qu’un administrateur Entra utilise initialement cette connexion pour consentir de nouveau au nom de son locataire. Cela n’a besoin d’être fait qu’une seule fois.

Mis à jour

Ce contenu vous a-t-il été utile ?