page Paramètres du serveur

Les paramètres du serveur sont disponibles sous https://YOURNAME.radius-as-a-service.com/settings/server

Ports et adresses IP

Aperçu

RADIUSaaS exploite un service RadSec pour fournir une authentification cloud sécurisée à ses utilisateurs. De plus, pour les clients incapables d'utiliser RadSec dans leur environnement réseau, par exemple en raison de limitations matérielles ou logicielles, RADIUSaaS fournit des proxies RADIUS qui gèrent la conversion de protocole de RADIUS vers RadSec.

Les services RadSec et RADIUS offrent une adresse IP publique qui permet à vos équipements et services réseau de communiquer avec notre service depuis n'importe où via Internet. Ces services fonctionnent sur leurs ports enregistrés uniques.

RadSec / TCP

DNS RadSec

L'entrée DNS par laquelle le service RadSec est joignable.

Adresses IP du serveur

Ceci est l'adresse IP publique du service RadSec.

Ports RadSec

Ceci est le port enregistré pour RadSec : 2083

Basculage et redondance

Dans les cas où les clients exigent des niveaux de redondance plus élevés, plusieurs points de terminaison RadSec peuvent être configurés pour votre instance, fournissant des adresses IP supplémentaires. Veuillez noter qu'un coût additionnel s'applique pour ce service.

Il est important de noter que RADIUSaaS ne fournit PAS de basculement entre les points de terminaison RadSec. Au lieu de cela, ce basculement est généralement implémenté sur votre équipement réseau comme illustré dans l'exemple ci-dessous utilisant Meraki.

Il est recommandé de configurer votre scénario de basculement en utilisant des adresses IP plutôt que le DNS pour une meilleure visibilité et une moindre dépendance à un service supplémentaire (DNS).

Dans cette configuration, les deux adresses IP RadSec sont listées par ordre de préférence. Lorsqu'un Meraki ne parvient pas à joindre l'une des adresses IP, il essaiera généralement deux fois de plus puis passe à la suivante. Pour plus d'informations concernant la capacité de basculement de votre système Meraki (ou autre), veuillez consulter vos propres ressources.

Paramètres RadSec

Les paramètres suivants contrôlent certains aspects de la connexion RadSec à votre instance RADIUSaaS.

Version TLS maximale

Ce paramètre contrôle la version TLS maximale pour votre interface RadSec. La version minimale est fixée à 1.2, la version maximale par défaut est définie sur 1.3.

TLS 1.3 offre plusieurs avantages par rapport à 1.2, y compris le mécanisme d'authentification post-handshake, qui permet de demander des informations d'identification supplémentaires avant de compléter la poignée de main. Ceci est important pour les contrôles de vérification des certificats RadSec abordés ci-après.

Vérification de révocation pour les certificats RadSec

Ce paramètre détermine si une vérification de révocation doit être effectuée pour toutes les connexions RadSec. La méthode de vérification de révocation diffère légèrement de celle utilisée pour les certificats d'authentification des clients.

Pour le bon fonctionnement de RadSec, des appareils réseau tels que points d'accès, commutateurs et serveurs VPN établissent une connexion protégée par TLS vers le serveur RadSec. Les déploiements RadSec utilisent typiquement le TLS mutuel (mTLS), où les deux pairs s'authentifient mutuellement à l'aide de certificats X.509 pendant la poignée de main TLS. L'implémentation RADIUSaaS applique le mTLS.

Pour déterminer la validité et l'état de révocation d'un certificat client RadSec, le certificat doit être présenté par le client dans le cadre du processus d'authentification TLS. Ce n'est qu'après réception du certificat que des vérifications de révocation (par exemple via CRL ou OCSP) peuvent être effectuées.

TLS 1.2

TLS 1.2 prend en charge l'authentification mutuelle TLS lors de la poignée de main initiale en utilisant le CertificateRequest, Certificate, et CertificateVerify messages. Lorsque l'authentification client est requise et correctement appliquée, le certificat client RadSec est présenté, validé et vérifié pour la révocation avant l'établissement de la session TLS et avant tout échange de trafic RADIUS.

Cependant, TLS 1.2 autorise également l'authentification client optionnelle et prend en charge la renégociation. En conséquence, certaines implémentations clientes RadSec peuvent terminer la poignée de main initiale sans présenter de certificat client. Ce comportement est spécifique à l'implémentation et non une limitation du protocole TLS 1.2.

Pour atténuer le comportement ci-dessus, le Vérification de révocation pour les certificats RadSec paramètre est désactivé lorsque la version TLS maximale est définie sur 1.2. Veuillez noter que vous pouvez le réactiver manuellement plus tard.

TLS 1.3

TLS 1.3 fournit un modèle plus déterministe et rationalisé pour l'authentification mutuelle TLS. Lorsque l'authentification client est demandée, le certificat client RadSec est échangé dans le cadre de la poignée de main initiale et validé avant l'établissement de la connexion TLS. Cela permet au serveur RadSec de vérifier immédiatement le certificat client, y compris son état de révocation, et d'abandonner la poignée de main si le certificat est invalide ou révoqué. En conséquence, TLS 1.3 permet une application plus stricte et plus prévisible de l'authentification mutuelle TLS pour les connexions RadSec.

Le Vérification de révocation pour les certificats RadSec paramètre est automatiquement activé lorsque la version TLS maximale est définie sur 1.3.

RADIUS / UDP

Cette section est disponible lorsque vous avez configuré au moins un Proxy RADIUS. Pour chaque proxy, une adresse IP publique distincte est disponible. Les adresses IP publiques de cette section prennent en charge uniquement le protocole RADIUS et écoutent donc sur les ports 1812/1813.

Adresses IP du serveur et emplacement

Ces adresses IP n'écoutent que sur RADIUS sur les ports UDP 1812/1813.

Géolocalisation du/des proxy(s) RADIUS ainsi que l(es) adresse(s) IP publique(s) respective(s).

Secrets partagés

Le secret partagé pour le proxy RADIUS respectif. Par défaut, tous les proxies RADIUS sont initialisés avec le même secret partagé.

Ports

Cette section affiche les ports standard pour les services d'authentification RADIUS (1812) et de comptabilité RADIUS (1813).

Basculage et redondance

Redondance des proxies

Notez qu'un seul proxy RADIUSaaS ne fournit pas de redondance. Pour assurer la redondance, configurez plusieurs proxies RADIUSaaS comme décrit ici.

Redondance de service RadSec pour les proxies

Lors de l'utilisation de RADIUSaaS avec plusieurs instances RadSec, les proxies sont automatiquement configurés pour se connecter à toutes les instances RadSec disponibles. Un proxy RADIUSaaS priorisera la connexion au service RadSec régional le plus proche. Si ce service n'est pas disponible, il basculera vers un autre service RadSec disponible.

Certificats du serveur

CA client

Par défaut, RADIUSaaS génère une certificat de serveur RADIUS signée par une autorité de certification (CA) qui est disponible sur notre service uniquement à cette fin. Nous l'appelons la CA client. La CA client est unique pour chaque client.

Pour créer votre CA client, suivez ces étapes simples :

Accédez à Paramètres > Paramètres du serveur

Cliquez sur Ajouter

Choisissez Laisser RaaS créer une CA pour vous

Cliquez sur Enregistrer

Après la création, vous verrez un nouveau certificat disponible sous Certificats du serveur

Apportez votre propre certificat

Dans le cas où vous ne souhaitez pas utiliser la CA client, vous pouvez télécharger jusqu'à deux de vos propres certificats.

Certificat de serveur émis par SCEPman

Veuillez suivre ces étapes pour utiliser SCEPman Certificate Master afin de générer un nouveau certificat serveur :

Accédez à votre portail web SCEPman Certificate Master.

Sélectionnez Demander un certificat à gauche

Sélectionnez (Web) Serveur en haut

Sélectionnez Formulaire

Saisissez tous les Subject Alternative Names (SAN) pour lesquels le certificat doit être valide, séparés par des virgules, des points-virgules ou des sauts de ligne. Générez un certificat serveur comme décrit ici et fournissez tout FQDN souhaité. Nous recommandons d'adapter le SAN du certificat serveur par défaut, par exemple

radsec-<nom de votre instance RADIUSaaS>.radius-as-a-service.com.Définissez le Format de fichier à télécharger sur PEM

Sélectionnez Inclure la chaîne de certificats et téléchargez le certificat.

Soumettre la demande pour télécharger le nouveau certificat serveur.

Important: Notez provisoirement le mot de passe car il ne peut pas être récupéré depuis Certificate Master.

Téléchargez le nouveau certificat serveur sur RADIUSaaS

Pour ajouter votre certificat serveur créé dans les étapes ci-dessus, accédez à instance RADIUSaaS > Paramètres > Paramètres du serveur > Ajouter puis

Choisissez Certificat encodé PEM ou PKCS#12 (Si vous avez sélectionné PKCS#12 à l'étape 5, cela contient à la fois la clé publique et la clé privée)

Glissez-déposez votre fichier de certificat ou cliquez pour le parcourir

Saisissez le mot de passe de votre clé privée

Cliquez sur Enregistrer

Veuillez noter : Par défaut, SCEPman Certificate Master émet des certificats valables 730 jours. Si vous souhaitez modifier cela, veuillez vous référer à la documentation.

Activation du certificat

Assurez-vous de surveiller l'expiration de votre certificat serveur et de le renouveler en temps utile pour éviter des interruptions de service.

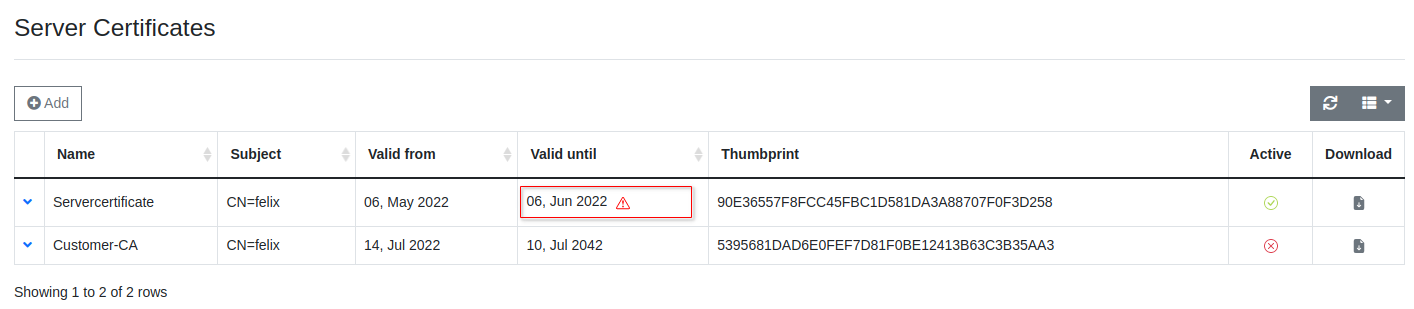

Comme les certificats expirent de temps à autre ou si vos préférences quant aux certificats à utiliser changent, il est important de pouvoir contrôler le certificat utilisé par votre serveur. La colonne Active vous montre le certificat que votre serveur utilise actuellement. Pour changer le certificat utilisé par votre serveur, développez la ligne du certificat que vous souhaitez choisir et cliquez sur Activer.

Télécharger

Pour télécharger votre certificat de serveur, vous avez deux options :

Cliquez sur Télécharger le certificat CA en haut. Cela téléchargera directement la CA racine de confiance du certificat serveur actuellement actif .

Cliquez sur l'icône de téléchargement dans la ligne correspondante.

Option 2 ouvrira une boîte de dialogue montrant l'intégralité du chemin du certificat. Le certificat racine sera toujours marqué en vert.

Pour les deux options, le certificat racine téléchargé est encodé en base64 (PEM). Si votre appareil (par ex. contrôleur WiFi) nécessite un codage binaire (DER), vous pouvez le convertir en utilisant OpenSSL:

Supprimer

Pour supprimer un certificat, développez la ligne correspondante, cliquez sur Supprimer et confirmez votre choix.

Expiration des certificats

Ne laissez pas le certificat du serveur RADIUS expirer. Cela interrompra l'authentification.

Les certificats expirent périodiquement. Cinq mois avant l'expiration de votre certificat, votre tableau de bord vous avertira en affichant un signe d'avertissement à côté.

Si le triangle est affiché à côté du certificat serveur RADIUS actif, suivez ce guide pour le mettre à jour :

Renouvellement du certificat serveurConnexion SCEPman

Le paramètre de connexion SCEPman est conçu pour connecter directement votre instance RaaS à votre instance SCEPman. Lorsque vous configurez cette connexion, RaaS effectuera la tâche suivante :

Créer et activer un nouveau certificat serveur

Il gérera ce certificat serveur, y compris le processus de renouvellement.

Pour établir cette connexion, suivez ces étapes :

Copiez le jeton API affiché.

Accédez à votre service d'application SCEPman comme indiqué dans ce guide et créez une nouvelle variable d'environnement appelée AppConfig:RADIUSaaSValidation:Token en utilisant le jeton précédemment copié comme valeur.

Appliquez vos paramètres et redémarrez votre service d'application.

Saisissez l'URL de votre instance SCEPman dans le champ URL SCEPman.

Cliquez sur Configurer la connexion. Cette action désactive le certificat serveur actuel afin que le certificat nouvellement créé puisse être géré.

Après la configuration, deux nouveaux boutons apparaîtront et remplaceront les précédents.

Faire pivoter le certificat. Ce bouton fera pivoter et activera votre certificat serveur entre les deux emplacements disponibles. Serveur certificat-upload0 et Serveur certificat-upload1.

Supprimer la connexion. Ce bouton supprimera votre connexion précédemment configurée. Veuillez noter que cette action est irréversible. Lorsque vous supprimez la connexion, le jeton sera également supprimé. Si vous souhaitez configurer la connexion ultérieurement, vous devrez suivre de nouveau les étapes ci-dessus.

Mis à jour

Ce contenu vous a-t-il été utile ?