page Certificats de confiance

Types de certificats de confiance

CA de confiance pour l'authentification client

Les CA de confiance pour l'authentification client établissent la confiance entre les CA qui émettent des certificats d'authentification client pour vos appareils terminaux et RADIUSaaS.

Certificats de connexion RadSec de confiance

RadSec lui-même fonctionne avec une authentification mutuelle par certificat (mTLS). Cela signifie, d'une part, que vos authentificateurs doivent faire confiance à RADIUSaaS et d'autre part RADIUSaaS doit savoir quels authentificateurs il doit approuver afin qu'une connexion RadSec valide puisse être établie. Les certificats de connexion RadSec de confiance garantissent que RADIUSaaS ne fait confiance qu'aux authentificateurs que vous spécifiez.

Certificat RadSec de confiance préinstallé

En raison de la ci-dessus, vous verrez toujours au moins un certificat RadSec de confiance qui établit la confiance avec vos Proxys RADIUS (agissant effectivement en tant que clients RadSec). Afin de garantir que vos proxys puissent démarrer correctement et établir une connexion avec votre instance, vous ne pouvez pas le supprimer.

Ajouter

Si vous disposez d'une infrastructure PKI en niveaux (par exemple une PKI Microsoft héritée), veuillez prendre en considération ce.

Pour ajouter un nouveau certificat de confiance, suivez ces étapes :

Cliquez sur Ajouter

Sélectionnez si vous voulez importer le certificat de confiance

depuis SCEPman (en fournissant l'URL de votre instance SCEPman), ou

depuis n'importe quel autre CA (en téléchargeant un fichier de certificat encodé en PEM ou DER)

Sélectionnez le type de certificat de confiance sous Utiliser pour:

Les deux (utile si le même CA émet vos certificats d'authentification client ainsi que vos certificats client RadSec)

Téléversez le fichier de certificat par glisser-déposer (alternativement vous pouvez cliquer dans la zone bleue et sélectionner votre fichier)

Sélectionnez l'option de vérification du certificat :

OCSP Autodétection : RADIUSaaS tentera d'inférer l'URL du répondant OCSP à partir de l'extension Authority Information Access (AIA) du certificat client utilisé pour l'authentification réseau. Si aucune URL de répondant OCSP n'est trouvée ou si le répondant OCSP est indisponible, RADIUSaaS considérera la Échec progressif (Soft fail) configuration.

OCSP : Spécifiez manuellement quelle URL de répondant OCSP sera utilisée pour tout certificat émis par le CA de confiance. Si le répondant OCSP est indisponible, RADIUSaaS considérera la Échec progressif (Soft fail) configuration.

CRL : Si sélectionné, RADIUSaaS utilisera une CRL au lieu de l'OCSP pour vérifier les certificats émis par le CA. Spécifiez l'encodage de la CRL (DER ou PEM) et les points de distribution CRL.

Aucun : Si votre CA ne prend en charge ni OCSP ni CRL, sélectionnez Aucun pour ignorer la vérification.

Cliquez sur Enregistrer

Supprimer

Pour supprimer un certificat, développez la ligne correspondante, cliquez sur Supprimer et confirmez votre choix.

Échec progressif OCSP

Ce paramètre détermine le comportement de RADIUSaaS lorsque le répondant OCSP de votre CA de confiance ne peut pas être atteint.

Si vous désactiver avec ce paramètre, les demandes d'authentification seront refusées lorsque le répondeur OCSP de votre AC n'est pas joignable.

Veuillez vérifier Conséquences de l'échec doux OCSP pour vous assurer que vous comprenez les implications de ce paramètre.

Notez que ce paramètre n'est disponible que lorsque OCSP Autodétection ou OCSP est sélectionné pour la vérification des certificats.

Par défaut, nous recommandons d'activer l'échec souple OCSP pour augmenter la disponibilité du service en permettant que les demandes d'authentification soient acceptées même si le répondeur OCSP est injoignable. Avec ce mécanisme d'échec souple et dans le cas où l'OCSP n'est pas joignable, RADIUSaaS vérifiera uniquement si le certificat entrant a été signé par l'une des AC de confiance et traite toute règles.

Hiérarchie PKI par niveaux

Dans un environnement AC par niveaux avec plusieurs AC délivrantes configurées, les certificats émis par l'AC racine ou par toute AC délivrante obtiendront l'accès indépendamment du fait que le certificat ait été émis par l'AC racine ou une AC délivrante. Cela signifie que faire confiance à la racine fera automatiquement confiance aux certificats émis par l'une quelconque des AC délivrantes. Si l'accès doit être contrôlé en fonction des AC délivrantes, cela peut être réalisé en configurant règles respectives.

Considérations

Lors du téléversement des AC racine et délivrantes d'une PKI par niveaux, veuillez prendre en compte les éléments suivants :

Le l'AC racine doit être téléversée en premier, avant de téléverser toute AC délivrante dérivée de cette AC racine.

Les AC racine et délivrantes doivent être téléversées dans des fichiers distincts. Le téléversement de chaînes de certificats depuis un seul fichier peut entraîner un comportement inattendu.

Paramètres optionnels

ID Intune

Il est possible d'utiliser le certificat que chaque machine Windows 10 reçoit d'Intune lors de l'adhésion à Microsoft Entra ID (Azure AD).

Ce paramètre est optionnel. Si vous ne connaissez pas les certificats Intune, ne les configurez pas !

Pourquoi ne recommandons-nous pas d'utiliser les certificats Intune à des fins d'authentification ?

Les certificats Intune ne sont pas pris en charge par Microsoft pour d'autres usages que la gestion avec Intune.

La durée de validité des certificats Intune est d'un an.

Il n'existe aucun mécanisme pour révoquer les certificats (comme l'OCSP).

Au lieu d'utiliser les certificats Intune, nous recommandons d'utiliser des certificats d'une PKI comme SCEPman.

Configurer les ID Intune

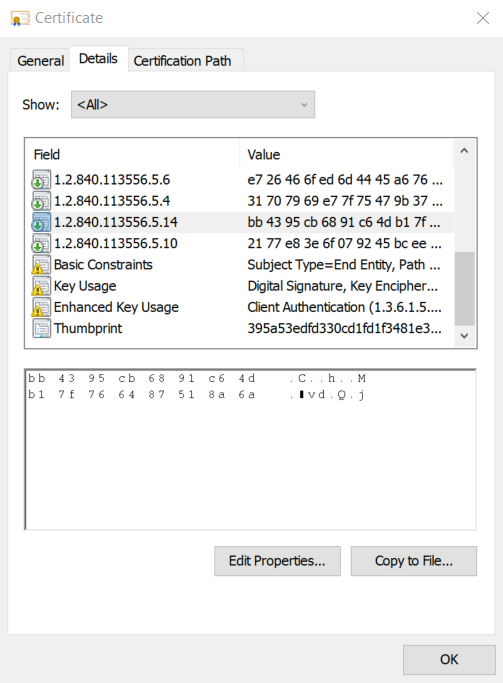

Utilisez ce paramètre avec précaution. L'un des identifiants suivants doit exister dans l'extension de certificat 1.2.840.113556.5.14. Tous les autres certificats seront rejetés.

Pour obtenir votre ID de locataire Intune, suivez ces étapes :

Appuyez sur Windows + R et saisissez certlm.msc

Allez dans vos certificats personnels. Il y aura un certificat émis par l'un des émetteurs suivants

SC Online Issuing

MDM Device Authority

Ouvrez ce certificat, allez dans Détails et recherchez l'extension

1.2.840.113556.5.14

La valeur HEX imprimée est votre ID de locataire Intune.

Exemple :

L'ID de locataire du certificat suivant est : bb4397cb6891c64db17f766487518a6a

XML

Le profil XML généré par RADIUSaaS permettra la mise en cache PMK.

Aujourd'hui, la plupart des plateformes MDM proposent une méthode basée sur un assistant pour déployer des profils réseau (WiFi et LAN). Si cela n'est pas possible, ou si l'assistant offre seulement des options de configuration limitées, vous pouvez générer un profil XML brut directement sur la plateforme RADIUSaaS.

Pour générer votre WiFi profil XML :

Développez le XML menu,

sélectionnez le protocole de sécurité souhaité (WPA2 ou WPA3),

saisissez votre SSID,

et cliquez sur Télécharger.

Pour générer votre Câblé profil XML, cliquez Télécharger.

Mis à jour

Ce contenu vous a-t-il été utile ?