Resolución de problemas

Problemas de conexión

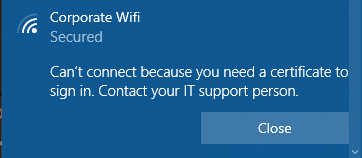

Vista del cliente

XML incorrecto

No se puede conectar porque necesita un certificado para iniciar sesión. Contacte a la persona de soporte de TI.

Verifique que su cliente tenga un certificado para autenticarse y que esté usando el perfil de configuración WiFi o XML.

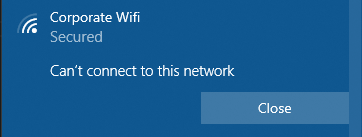

Problemas con la raíz de confianza

No se puede conectar a esta red.

Verifique que haya hecho lo siguiente:

Indicado a su servidor RADIUS qué certificados están permitidos para conectarse como se describe aquí

Importado el certificado activo del servidor RADIUS como raíz de confianza en su cliente como se describe aquí

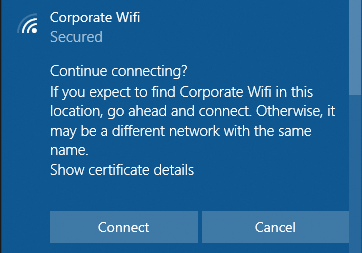

¿Continuar con la conexión?

¿Continuar con la conexión? Si espera encontrar la WiFi Corporativa en esta ubicación, continúe y conéctese. De lo contrario, puede ser una red diferente con el mismo nombre.

Mostrar detalles del certificado.

Si sus clientes necesitan verificar al conectarse por primera vez y está viendo este cuadro de diálogo:

Asegúrese de haber referenciado el certificado del servidor RADIUS en su perfil WiFi y de haber proporcionado el atributo SAN (FQDN) y el nombre común (CN) del certificado del servidor:

Vista del servidor

CA desconocida

Si sus Registros contienen mensajes de error similares a los que se muestran abajo

puede tener las siguientes causas raíz:

El cliente lanza error

TLS Alert read:fatal:unknown CASu cliente no conoce el certificado del servidor y rechaza la conexión. Verifique que haya añadido su certificado del servidor como se describe aquí.

Ha cambiado/añadido un nuevo certificado del servidor y su perfil XML en el cliente está usando el antiguo. En ese caso, por favor verifique nuevamente que haya actualizado su perfil WiFi/Cableado o que haya regenerado su XML después de añadir los certificados y lo haya desplegado a sus clientes.

El servidor lanza error

TLS Alert write:fatal:unknown CASu servidor RADIUS no conoce al emisor del certificado que se usó para la autenticación. Añada su CA como se describe aquí.

Certificado desconocido

Si usa macOS (y posiblemente otras plataformas de Apple) y si sus Registros contienen mensajes de error similares al que se muestra abajo

puede tener las siguientes causas raíz:

Error de descifrado | Acceso denegado

Si sus Registros contienen mensajes de error similares a los que se muestran abajo

... entonces probablemente sea un error del software TPM en sus máquinas Windows. Más información sobre eso puede encontrarse en la documentación de SCEPman.

Si ve algo como esto en sus Registros

... puede haber dos razones. Una es que su perfil WiFi está referenciando el certificado raíz incorrecto para la validación del servidor. Por favor asegúrese de que su perfil esté configurado correctamente. Si lo está y aún enfrenta este problema, intente establecer su KSP en KSP de software.

La configuración Key Storage Provider (KSP) determina la ubicación de almacenamiento de la clave privada para los certificados de usuario final. El almacenamiento en el TPM es más seguro que el almacenamiento por software, porque el TPM proporciona una capa adicional de seguridad para prevenir el robo de claves. Sin embargo, hay un error en algunas versiones más antiguas del firmware del TPM que invalida algunas firmas creadas con una clave privada respaldada por TPM. En tales casos, el certificado no puede usarse para la autenticación EAP como es común en conexiones Wi-Fi y VPN. Las versiones de firmware TPM afectadas incluyen:

STMicroelectronics: 71.12, 73.4.17568.4452, 71.12.17568.4100

Intel: 11.8.50.3399, 2.0.0.2060

Infineon: 7.63.3353.0

IFX: Versión 3.19 / Especificación 1.2

Si usa TPM con este firmware, actualice su firmware a una versión más reciente o seleccione "KSP de software" como proveedor de almacenamiento de claves.

No se puede continuar, ya que el par se está comportando incorrectamente

Si sus registros contienen rechazos con el error "No se puede continuar, ya que el par se está comportando incorrectamente" esto indica que el cliente dejó de comunicarse con el servicio RADIUS, principalmente porque la configuración de confianza es incorrecta. En este caso, por favor verifique los certificados en los dispositivos afectados.

Secreto compartido RADIUS incorrecto

Si su (proxy) Registros contienen mensajes de error similares a los que se muestran abajo

entonces uno de sus puntos de acceso o switches que intenta conectarse a su instancia RADIUSaaS mediante un Proxy RADIUS está usando un Secreto compartido.

Para identificar el punto de acceso o switch afectado, primero determine el proxy RADIUS expandiendo el mensaje de error y buscando la propiedad proxyip Ahora que sabe el proxy, use su inventario y conocimiento de ubicaciones específicas o grupos de dispositivos que no pueden conectarse a su red para identificar el dispositivo de red mal configurado. Finalmente, actualice el secreto compartido para que coincida con el valor configurado en su instancia RADIUSaaS para ese proxy.

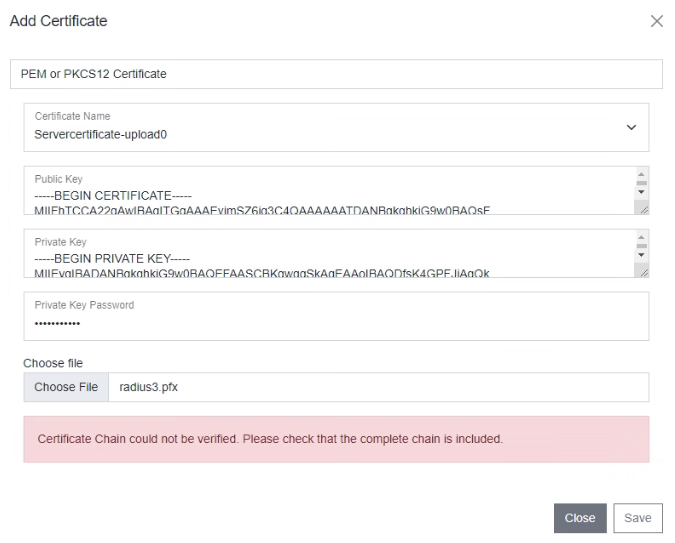

Problemas de certificados

No se pudo verificar la cadena de certificados

Cuando desea usar su propio certificado de servidor, su servidor RADIUS requiere la cadena de certificados completa para permitir que otros participantes (Proxy, clientes RadSec, endpoints que intentan conectarse) verifiquen la identidad del servidor. Si ve este mensaje, copie y pegue el certificado CA debajo del certificado del servidor en el campo de texto o cree un paquete PCKS8 que incluya todos los certificados desde el emisor hasta la raíz.

Problemas del Portal de Administración

Inicio de sesión

Para iniciar sesión en el portal web de RADIUSaaS ("Portal de administración de RADIUSaaS"), se deben cumplir los siguientes requisitos:

El UPN/dirección de correo electrónico que proporcionó como administrador técnico debe poder autenticarse contra algún Microsoft Entra ID (Azure AD) (no tiene que ser una identidad del inquilino cuyos usuarios usarán RADIUSaaS para la autenticación de red).

El UPN/dirección de correo electrónico que proporcionó como administrador técnico debe haber sido registrado en su instancia RADIUSaaS como se describe aquí. En caso de que sea el administrador inicial, por favor contáctenos si cree que registramos al usuario incorrecto.

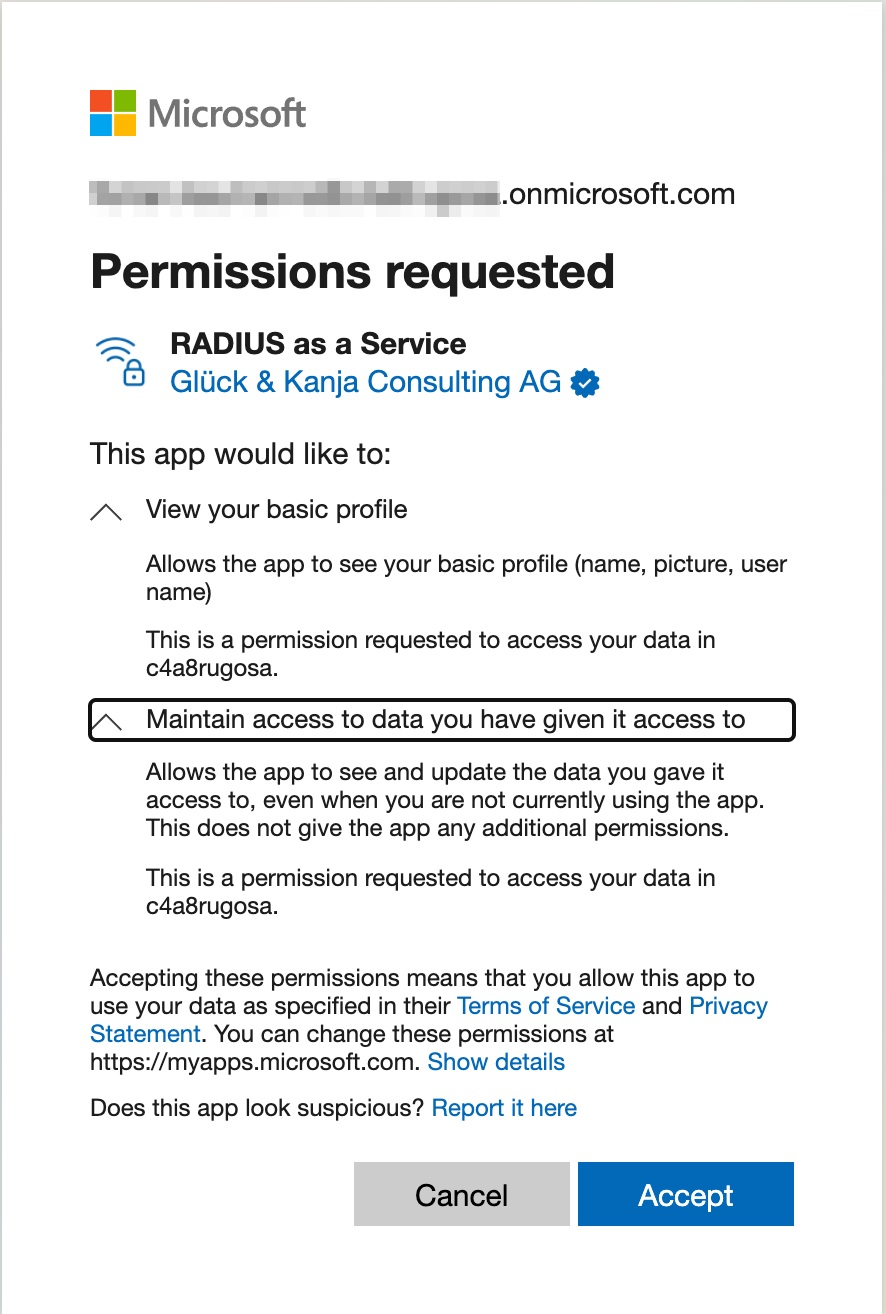

El objeto de usuario de Microsoft Entra ID (Azure AD) detrás del UPN/dirección de correo debe estar autorizado para conceder a la Aplicación Empresarial de RADIUSaaS los siguientes permisos (ver captura de pantalla abajo):

Leer el perfil de usuario básico

Mantener acceso a los datos a los que usted le ha dado acceso (permitir la solicitud de token de actualización)

En caso de que su usuario de Microsoft Entra ID (Azure AD) no tenga derechos para conceder los permisos requeridos, no se creará automáticamente la correspondiente Aplicación Empresarial en su Microsoft Entra ID (Azure AD). Para evitar esto, pida a su departamento de TI que otorgue a su usuario los permisos necesarios.

Problemas de configuración de Intune

Asignación de perfil

La configuración de Wi-Fi no se despliega si los perfiles Wi-Fi, SCEP y de certificados de confianza están asignados a diferentes grupos. Pueden aparecer como "Pendiente" o no mostrar ningún estado. Por favor use el mismo grupo o "Todos los dispositivos" resp. "Todos los usuarios" para todos los perfiles vinculados.

Puede asignar el perfil de certificado raíz SCEP tanto a "Todos los usuarios" como a "Todos los dispositivos" si tiene un certificado de dispositivo (asignado a "Todos los dispositivos") y un certificado de usuario (asignado a "Todos los usuarios") en uso.

Certificado SCEP

Android

Parece que Android requiere un UPN en el nombre alternativo de sujeto en versiones más recientes (incluso para certificados de dispositivo). Por favor agregue esto en su perfil SCEP (p. ej. {{DeviceId}}@contoso.com):

Perfil Wi-Fi

Android

Códigos de error comunes: 0xc7d24fc5 o -942518331

Los puntos clave son:

seleccione el certificado Root CA para validación del servidor (importante: no suba el certificado del servidor de RADIUSaaS) - y -

defina un nombre del servidor radius

Nota: Parece haber un límite de caracteres para este campo. Para resolver posibles problemas, podría usar solo la parte de dominio sin subdominio como "radius-as-a-service.com" (en lugar de "contoso.radius-as-a-service.com").

Los desarrolladores de Android afirman: "[...] deben configurar tanto un certificado Root CA, y ya sea un coincidencia de sufijo de dominio o una coincidencia de sujeto alternativo". Entonces, la EMG puede usar "setAltSubjectMatch" o "setDomainSuffixMatch" después de añadir un certificado raíz a la configuración Wi-Fi. Intune parece usar "setDomainSuffixMatch" ya que simplemente "radius-as-a-service.com" es suficiente.

a veces privacidad de identidad es necesaria (p. ej. vista en dispositivos kiosk Android / Android Enterprise dedicado)

Última actualización

¿Te fue útil?