Berechtigungen

Berechtigungen und RADIUSaaS REST-API-Zugriffstoken können unter https://YOURNAME.radius-as-a-service.com/settings/permissions verwaltet werden

Übersicht

Das Berechtigungen Menü ermöglicht Ihnen die Steuerung des Zugriffs auf das RADIUSaaS Admin-Portal und die RADIUSaaS REST-API.

RADIUSaaS unterstützt mehrere IDPs für die Authentifizierung beim Anmelden am RADIUSaaS Admin-Portal.

RADIUSaaS speichert oder verwaltet keine eigenen Administratoridentitäten.

Daher können Administratoren bequem mit ihren eigenen Identitäten arbeiten und müssen keine zusätzlichen Konten einrichten.

Änderungen an den Rollenzuweisungen und das Ungültigmachen von Benutzertokens treten erst nach einem Klick auf Speichern.

Unterstützte IDPs

Unter Zugelassene Authentifizierungsanbieter können beliebige (einschließlich mehrerer) der von RADIUSaaS unterstützten IDPs aktiviert werden:

Apple (Apple ID)

DigitalOcean (Benutzer-E-Mail-Adresse)

Entra ID (User Principal Name)

Google (Primäre E-Mail-Adresse)

Außerdem können Sie unter Benutzerdefinierter OIDC-Anbieter eigene OpenID Connect-Anbieter konfigurieren, um andere IDPs zu nutzen, z. B. Okta oder souveräne Azure-Clouds (GCC, GCC High, ...).

Rollen

Administratoren

Identitäten oder Konten, die hier eingetragen sind, können mit vollen Lese- und Schreibberechtigungen auf den Dienst zugreifen. Diese Berechtigungen beinhalten:

Anzeigen von Dashboards und Protokollen

Anzeigen, Hinzufügen, Ändern, Löschen Benutzer

Anzeigen, Hinzufügen, Ändern, Löschen RADIUS-Serverzertifikate und vertrauenswürdige Zertifikate für Client-Authentifizierung und RadSec

Anzeigen, Hinzufügen, Löschen Proxys

Anzeigen und Ändern anderer Einstellungen einschließlich Berechtigungen

Verwalten RADIUSaaS REST API-Zugriffstoken

Zugriff auf alle API-Endpunkte und CRUD-Operationen

Betrachter

Identitäten oder Konten, die hier eingetragen sind, können mit volle Leserechte auf den Dienst zugreifen. Diese Berechtigungen beinhalten:

Anzeigen von Dashboards und Protokollen

Anzeigen von Benutzer

Anzeigen, Hinzufügen, Ändern, Löschen RADIUS-Serverzertifikate und vertrauenswürdige Zertifikate für Client-Authentifizierung und RadSec

Anzeigen von Proxys

Anzeige anderer Einstellungen (Berechtigung kann nicht eingesehen werden)

Zugriff auf alle API-Endpunkte - auf Leseoperationen beschränkt

Benutzer

Identitäten oder Konten, die hier eingetragen sind können nicht auf das RADIUSaaS Admin-Portal zugreifen, sie können jedoch auf das Meine Eingeladenen Benutzer Portal zugreifen, wo sie in der Lage sind, zu erstellen Benutzer für BYOD- oder Gastzugänge.

Benutzertokens ungültig machen

Während der Authentifizierung am RADIUSaaS Admin-Portal erhält jede zulässige Identität ein Zugriffstoken (Bearer-Token), das im Cookie-Speicher des Browsers zwischengespeichert wird. Die Lebensdauer des Tokens beträgt 30 Tage. Darüber hinaus hat RADIUSaaS die Berechtigung, diese Zugriffstoken zu aktualisieren.

Bei einem Sicherheitsvorfall können RADIUSaaS-Administratoren alle zuvor ausgestellten Zugriffstoken ungültig machen indem sie das minimale Ausstellungsdatum auf jetzt setzen.

Technische Kontakte

Bitte beachten Sie, dass diese Funktion zur Vorbereitung einer Benachrichtigungsfunktion in einer zukünftigen RADIUSaaS-Version dient.

Fügen Sie bis zu 5 technische Kontakte hinzu, um E-Mail-Benachrichtigungen zu Ihrer Instanz zu erhalten. Sie können für jeden Kontakt das Ereignisniveau auswählen.

Info

Geplante Aktualisierungen Ihrer Instanz.

Warnung

Ein Zertifikat läuft bald ab oder ein ISP hat Probleme, die Ihre Instanz beeinträchtigen könnten.

Kritisch

Unterbrechung Ihrer Instanz.

Zugriffstoken

Zugriffstoken werden benötigt, um Aufrufe an die RADIUSaaS REST-API.

Hinzufügen

Führen Sie die folgenden Schritte aus, um ein neues Zugriffstoken zu erstellen:

Klicken Sie auf Hinzufügen

Geben Sie einen aussagekräftigen Namen für das Zugriffstoken an

Legen Sie das Berechtigungsniveau fest, indem Sie eine Rolle

wählen

Klicken Sie auf Erstellen

Kopieren Sie das Zugriffstoken in die Zwischenablage und speichern Sie es an einem sicheren Ort.

Klicken Sie auf Schließen

Löschen

Um ein Zugriffstoken zu löschen, finden Sie es in der Tabelle und klicken Sie auf das Papierkorb-Symbol:

Berechtigungszustimmung

Wählen Sie aus verschiedenen Identitätsanbietern, um sich in Ihrem Portal anmelden zu können.

Microsoft Entra ID (Azure AD)-Konten, die sich zum ersten Mal am RADIUSaaS Admin-Portal anmelden, müssen RADIUSaaS eine begrenzte Menge an Berechtigungen in ihrem Azure-Mandanten.

gewähren.

Es gibt zwei alternative Möglichkeiten, die Zustimmung zu erteilen: Benutzerzustimmung

Jeder Benutzer akzeptiert die Zustimmung bei der ersten Anmeldung am Portal. Admin-Zustimmung

Ein Administrator kann im Namen der Organisation für alle Benutzer zustimmen.

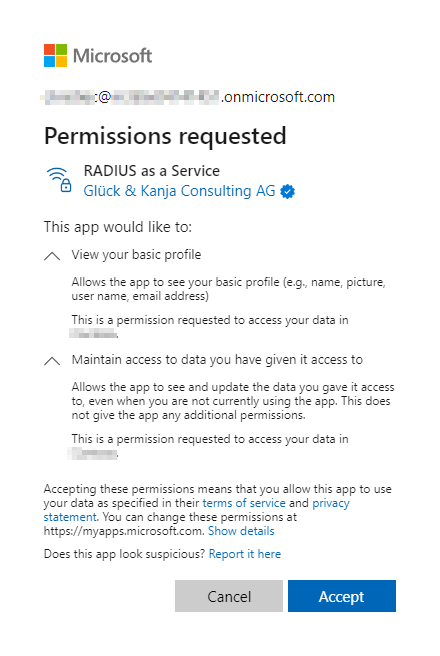

Benutzerzustimmung

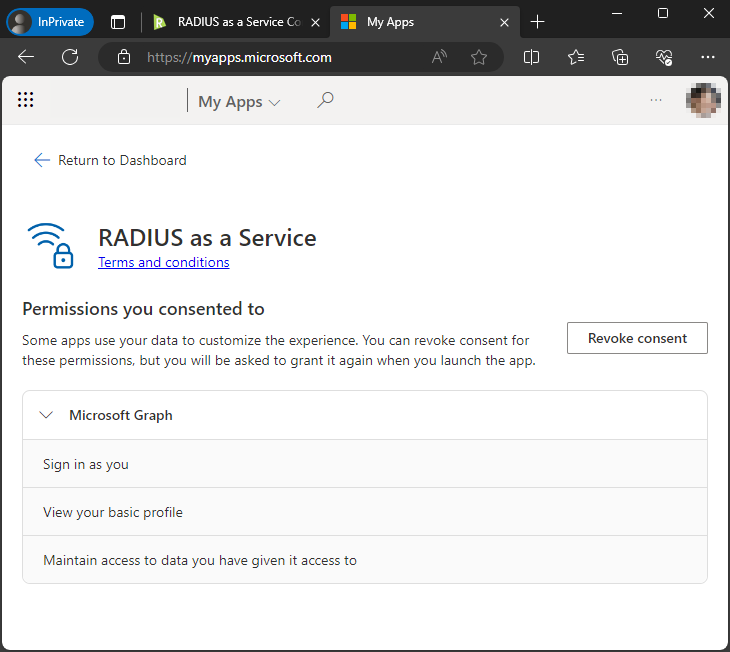

Wenn zuvor keine Zustimmung im Namen der Organisation durch einen Administrator erteilt wurde, sieht ein Benutzer einen Berechtigungsanforderungsdialog: Benutzer können diese Zustimmung in Microsoft.

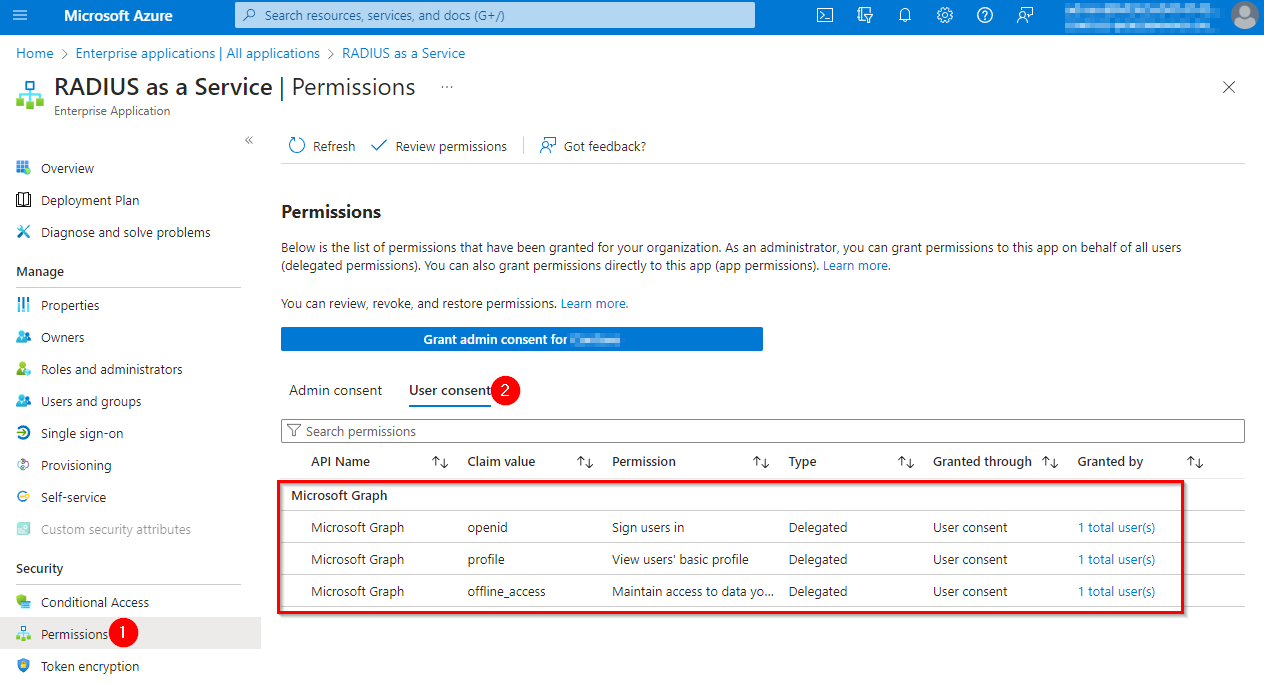

Meine AppsAdministratoren können Benutzerzustimmungen im Azure-Portal prüfen und widerrufen ( > Microsoft Entra ID > Unternehmensanwendungen):

RADIUS as a Service

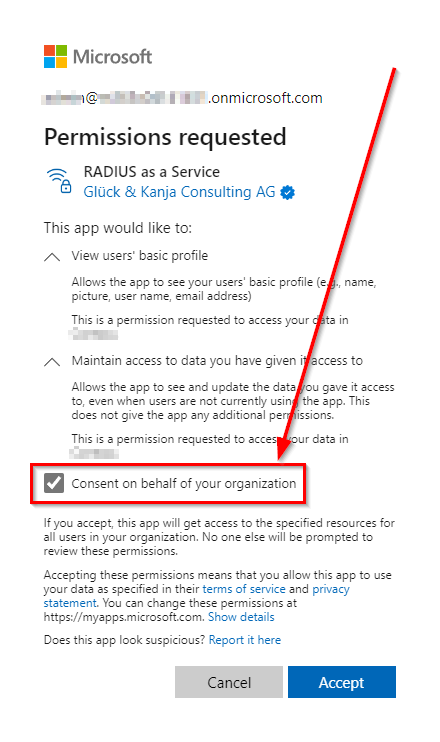

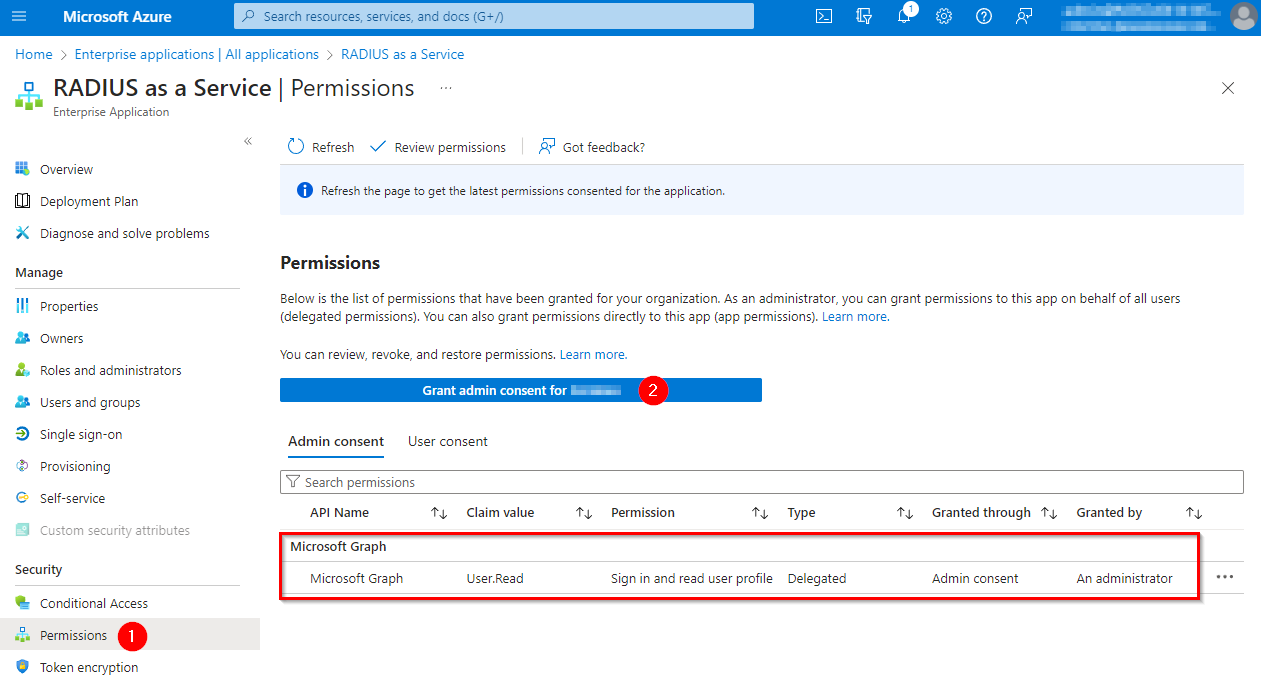

Admin-Zustimmung

Anstatt die Zustimmung von jedem Benutzer zu verlangen, können Administratoren beim ersten Anmelden am RADIUSaaS-Webportal im Namen der Organisation die Zustimmung für alle Benutzer erteilen:Administratoren können Benutzerzustimmungen im Azure-Portal prüfen und widerrufen ( > Microsoft Entra ID > UnternehmensanwendungenAlternativ können Administratoren die Zustimmung im Azure-Portal im Namen der Organisation erteilen (

Apple Wenn Sie eine Apple ID zur Anmeldung bei RADIUSaaS verwenden, stellen Sie sicher, dass Sie die E-Mail-Adresse nicht verbergen

Wenn Sie in diesem Dialog gewählt haben, Ihre E-Mail-Adresse zu verbergen, können Sie sich nicht in Ihrem Portal anmelden. Sie müssen dann die RADIUSaaS-App auf account.apple.com entfernen im Bereich Mit Apple anmelden

Digital Ocean verlangt, dass Sie die Anwendung für ein Team autorisieren, um sich anmelden zu können:

Google verlangt, dass Sie der Anwendung erlauben, auf eingeschränkte Daten in Ihrem Konto zuzugreifen.

Die spezifischen Informationen, die Sie für den benutzerdefinierten OIDC-Anbieter angeben müssen, hängen vom gewählten Identitätsanbieter ab. Das folgende Beispiel basiert auf Okta.

In der Okta-Administrationskonsole müssen Sie eine neue App-Integration mit den folgenden Angaben erstellen:

Anmeldemethode

OIDC - OpenID Connect

Anwendungstyp

Webanwendung

Anmelde-Redirect-URI

Wird im RADIUSaaS-Dialog oben angegeben Beispiel: https://eu1.radius-as-a-service.com/loginserver/authResponse

Stellen Sie sicher, dass Sie die Integration der vorgesehenen Benutzergruppe zuweisen und speichern. Sie können nun die erforderlichen Informationen aus dieser Anwendung abrufen, um sie in RADIUSaaS einzugeben:

Das Anzeigename kann frei gewählt werden und wird beim Login angezeigt.

Bei Okta ist die Authentifizierungs-URL in folgender Form:

https://{IhreOrga}.okta.com/oauth2/v1/authorize

Die Token-URL wird ebenfalls konstruiert und sieht so aus:

https://{IhreOrga}.okta.com/oauth2/v1/token

Das Client-ID und Client-Geheimnis kann in der Anwendung selbst kopiert und erstellt werden:

Für den Client-Bereich openid email ist erforderlich. Dies teilt Okta mit, dass wir eine OpenID-Authentifizierung verwenden und die E-Mail-Adresse des angemeldeten Benutzers lesen müssen.

Nach dem Speichern und Zulassen dieses Anbieters sollten Sie ihn von der Anmeldeseite aus zur Authentifizierung verwenden können:

Falls in bestimmten Szenarien erforderlich (z. B. GCC High Mandanten), können Sie auch eine selbst erstellte Entra ID-App-Registrierung verwenden, um sich an Ihrem RADIUSaaS-Portal zu authentifizieren.

Vorbereitung

Bevor Sie die App-Registrierung erstellen, stellen Sie sicher, dass Sie die Redirect-URL aus dem Berechtigungen Abschnitt Ihres RADIUSaaS-Portals kopieren. Sie finden die URL oben im Bearbeiten-Dialog für Benutzerdefinierte OIDC-Anbieter: Erstellen der App-Registrierung

In Entra ID navigieren Sie zu

App-Registrierungen und erstellen eine neue Registrierung: Wählen Sie einen beschreibenden

für die Registrierung und fügen Sie die Redirect-URI hinzu, die Sie im vorherigen Schritt kopiert haben, als Namen Web Typ hinzu. API-Berechtigungen hinzufügen

Navigieren Sie in der erstellten Registrierung zu

API-Berechtigungen und fügen Sie email openid und von Microsoft Graph als delegierte Berechtigungen hinzu. Stellen Sie außerdem sicher, dass Sie die Admin-Zustimmung für Ihren Mandanten erteilen: Client-Geheimnis hinzufügen

Um RADIUSaaS die Nutzung dieser Registrierung zu ermöglichen, erstellen Sie ein Client-Geheimnis im

Zertifikate & Geheimnisse Abschnitt der Registrierung. Kopieren Sie den Wert des Geheimnisses für später. Registrierungsdetails notieren

Sie werden später die Registrierungs

und einige für Ihren Mandanten spezifische URLs benötigen. Diese finden Sie auf der Übersichtsseite der Registrierung: Client-ID Benutzer zuweisen

Damit jeder diese App-Registrierung für Anmeldungen verwenden kann, stellen Sie sicher, dass Sie diese im verwalteten Unternehmensanwendungsteil hinzufügen. Sie finden dies in Entra ID unter

mit dem gleichen Namen wie Ihre App-Registrierung. In der Übersicht der App-Registrierung gibt es ebenfalls einen Link dazu. Microsoft Entra ID Den OIDC-Anbieter in RADIUSaaS konfigurieren

Zurück im RADIUSaaS-Portal navigieren Sie zum Abschnitt Berechtigungen, bearbeiten den benutzerdefinierten OIDC-Anbieter und füllen die erforderlichen Informationen aus:

Feld

Anzeigename

OAuth 2.0-Autorisierungsendpunkt (v2)

Authentifizierungs-URL

aus den Endpunkten der Registrierung Token-URL

OAuth 2.0-Tokenendpunkt (v2)

Die Client-ID der App-Registrierung. Sie ist auf der Übersichtsseite zu finden Token-URL

Client-ID

Das zuvor erstellte Client-Geheimnis

Client-Geheimnis

Definiert die während der Authentifizierung angeforderten Informationen. Geben Sie

Client-Bereich

hier ein. openid email Nach dem Speichern der Konfiguration stellen Sie sicher, dass Sie den benutzerdefinierten Anbieter zulassen und einige Benutzer für diesen Anbieter hinzufügen. Sie sollten nun in der Lage sein, den Anbieter zur Anmeldung an Ihrem RADIUSaaS-Portal zu verwenden:

Es kann notwendig sein, dass ein Entra-Administrator sich zunächst mit dieser Anmeldung anmeldet, um erneut für seinen Mandanten zuzustimmen. Dies muss nur einmalig erfolgen.

Es kann notwendig sein, dass ein Entra-Administrator sich zunächst mit dieser Anmeldung anmeldet, um erneut für seinen Mandanten zuzustimmen. Dies muss nur einmalig erfolgen.

Zuletzt aktualisiert

War das hilfreich?