Vertrauenswürdige Zertifikate

Arten von vertrauenswürdigen Zertifikaten

Vertrauenswürdige CAs für Client-Authentifizierung

Vertrauenswürdige CAs für die Client-Authentifizierung stellen das Vertrauen zwischen den CAs, die Client-Authentifizierungszertifikate an Ihre Endgeräte ausstellen, und RADIUSaaS her.

Vertrauenswürdige RadSec-Verbindungszertifikate

RadSec selbst arbeitet mit gegenseitiger Zertifikatsauthentifizierung (mTLS). Das bedeutet einerseits, dass Ihre Authentifikatoren RADIUSaaS vertrauen müssen und andererseits RADIUSaaS wissen muss, welchen Authentifikatoren es vertrauen soll, damit eine gültige RadSec-Verbindung hergestellt werden kann. Die vertrauenswürdigen RadSec-Verbindungszertifikate stellen sicher, dass RADIUSaaS nur denjenigen Authentifikatoren vertraut, die Sie angeben.

Vorinstalliertes vertrauenswürdiges RadSec-Zertifikat

Aufgrund des Obigenwerden Sie immer mindestens ein RadSec-vertrauenswürdiges Zertifikat sehen, das das Vertrauen mit Ihren RADIUS-Proxies (effektiv als RadSec-Clients agierend) herstellt. Damit Ihre Proxies ordnungsgemäß starten und eine Verbindung zu Ihrer Instanz herstellen können, können Sie es nicht löschen.

Hinzufügen

Wenn Sie eine gestufte PKI-Infrastruktur haben (z. B. eine Microsoft-Legacy-PKI), ziehen Sie bitte in Betracht diesem.

Um ein neues vertrauenswürdiges Zertifikat hinzuzufügen, befolgen Sie diese Schritte:

Klicken Sie Hinzufügen

Wählen Sie, ob Sie das vertrauenswürdige Zertifikat importieren möchten

von SCEPman (indem Sie die URL Ihrer SCEPman-Instanz angeben), oder

von einer beliebigen anderen CA (indem Sie eine PEM- oder DER-codierte Zertifikatsdatei hochladen)

Wählen Sie den Typ des vertrauenswürdigen Zertifikats unter Verwenden für:

Beides (hilfreich, wenn dieselbe CA sowohl Ihre Client-Authentifizierungszertifikate als auch Ihre RadSec-Client-Zertifikate ausstellt)

Laden Sie die Zertifikatsdatei per Drag & Drop hoch (alternativ können Sie in den blauen Bereich klicken und Ihre Datei auswählen)

Wählen Sie die Option zur Zertifikatsüberprüfung:

OCSP-Autodetektion: RADIUSaaS versucht, die OCSP-Responder-URL aus der Authority Information Access (AIA)-Erweiterung des Client-Zertifikats, das für die Netzwerk-Authentifizierung verwendet wird, abzuleiten. Falls keine OCSP-Responder-URL gefunden wird oder der OCSP-Responder nicht verfügbar ist, wird RADIUSaaS die Soft-Fail Konfiguration berücksichtigen.

OCSP: Geben Sie manuell an, welche OCSP-Responder-URL für jedes von der vertrauenswürdigen CA ausgestellte Zertifikat verwendet werden soll. Wenn der OCSP-Responder nicht verfügbar ist, wird RADIUSaaS die Soft-Fail Konfiguration berücksichtigen.

CRL: Wenn ausgewählt, verwendet RADIUSaaS eine CRL statt OCSP, um von der CA ausgestellte Zertifikate zu überprüfen. Geben Sie die CRL-Codierung an (DER oder PEM) und die CRL-Distributionspunkte.

Keine: Wenn Ihre CA weder OCSP noch CRL unterstützt, wählen Sie Keine um die Überprüfung zu überspringen.

Klicken Sie Speichern

Löschen

Um ein Zertifikat zu löschen, erweitern Sie die entsprechende Zeile, klicken Sie Löschen und bestätigen Sie Ihre Auswahl.

OCSP Soft-Fail

Diese Einstellung bestimmt, wie RADIUSaaS reagiert, wenn der OCSP-Responder Ihrer vertrauenswürdigen CA nicht erreichbar ist.

Wenn Sie diese Einstellung deaktivieren , werden Authentifizierungsanfragen abgelehnt wenn der OCSP-Responder Ihrer CA nicht erreicht werden kann.

Bitte prüfen Sie Folgen eines OCSP-Soft-Fails um sicherzustellen, dass Sie die Auswirkungen dieser Einstellung verstehen.

Beachten Sie, dass diese Einstellung nur verfügbar ist, wenn OCSP-Autodetektion oder OCSP für die Zertifikatsüberprüfung ausgewählt ist.

Standardmäßig empfehlen wir, OCSP Soft-Fail zu aktivieren um die Verfügbarkeit des Dienstes zu erhöhen, indem Authentifizierungsanfragen akzeptiert werden können, selbst wenn der OCSP-Responder nicht erreichbar ist. Mit diesem Soft-Fail Mechanismus prüft RADIUSaaS im Falle einer Nichterreichbarkeit von OCSP nur, ob das eingehende Zertifikat von einer der vertrauenswürdigen CAs signiert wurde und verarbeitet alle optionalen Regeln.

Gestufte PKI-Hierarchie

In einer gestuften CA-Umgebung mit mehreren konfigurierten ausstellenden CAs erhalten Zertifikate, die von der Root-CA oder einer ausstellenden CA ausgestellt wurden, Zugriff, unabhängig davon, ob das Zertifikat von der Root- oder der ausstellenden CA stammt. Das bedeutet, dass das Vertrauen in die Root-CA automatisch Zertifikate vertraut, die von einer der ausstellenden CAs ausgestellt wurden. Wenn der Zugriff basierend auf den ausstellenden CAs kontrolliert werden muss, kann dies durch die Konfiguration von jeweiligen Regeln.

Überlegungen

Wenn Sie Root- und ausstellende CAs einer gestuften PKI hochladen, beachten Sie bitte Folgendes:

Das Die Root-CA muss zuerst hochgeladen werden, bevor Sie aus dieser Root-CA abgeleitete ausstellende CAs hochladen.

Root- und ausstellende CAs müssen in separaten Dateien hochgeladen werden. Das Hochladen von Zertifikatsketten aus einer einzigen Datei kann zu unerwartetem Verhalten führen.

Optionale Einstellungen

Intune-ID

Es ist möglich, das Zertifikat zu verwenden, das jeder Windows-10-Rechner beim Beitritt zu Microsoft Entra ID (Azure AD) von Intune erhält.

Diese Einstellung ist optional. Wenn Sie mit Intune-Zertifikaten nicht vertraut sind, konfigurieren Sie diese bitte nicht!

Warum empfehlen wir nicht die Verwendung von Intune-Zertifikaten für Authentifizierungszwecke?

Intune-Zertifikate werden von Microsoft nicht für andere Zwecke als die Verwaltung mit Intune unterstützt.

Die Gültigkeitsdauer für die Intune-Zertifikate beträgt 1 Jahr.

Es gibt keinen Mechanismus zum Widerruf von Zertifikaten (wie OCSP).

Anstelle der Verwendung von Intune-Zertifikaten empfehlen wir die Verwendung von Zertifikaten aus einer PKI wie SCEPman.

Intune-IDs konfigurieren

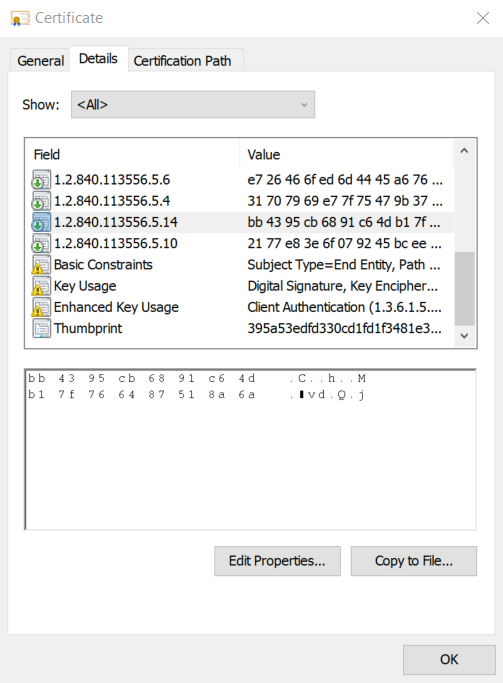

Verwenden Sie diese Einstellung mit Vorsicht. Eine der folgenden IDs muss in der Zertifikatserweiterung 1.2.840.113556.5.14 vorhanden sein. Alle anderen Zertifikate werden abgelehnt.

So erhalten Sie Ihre Intune-Tenant-ID, gehen Sie wie folgt vor:

Drücken Sie Windows + R und geben Sie ein certlm.msc

Gehen Sie zu Ihren persönlichen Zertifikaten. Es wird ein Zertifikat von einem der folgenden Aussteller vorhanden sein

SC Online Issuing

MDM Device Authority

Öffnen Sie dieses Zertifikat, gehen Sie zu Details und suchen Sie nach der Erweiterung

1.2.840.113556.5.14

Der gedruckte HEX-Wert ist Ihre Intune-Tenant-ID.

Beispiel:

Die Tenant-ID des folgenden Zertifikats ist: bb4397cb6891c64db17f766487518a6a

XML

Das von RADIUSaaS generierte XML-Profil aktiviert PMK-Caching.

Heute bieten die meisten MDM-Plattformen eine assistentenbasierte Methode zum Bereitstellen von Netzwerkkonfigurationen (WiFi und LAN). Falls dies nicht möglich ist oder der Assistent nur begrenzte Konfigurationsoptionen bietet, können Sie ein Roh-XML-Profil direkt auf der RADIUSaaS-Plattform generieren.

Um Ihr WiFi XML-Profil zu generieren:

Erweitern Sie das XML Menü,

wählen Sie das gewünschte Sicherheitsprotokoll (WPA2 oder WPA3),

geben Sie Ihre SSID,

ein und klicken Sie Herunterladen.

Um Ihr Kabelgebundenes XML-Profil, klicken Sie Herunterladen.

Zuletzt aktualisiert

War das hilfreich?