Nehmen Sie das Shared Secret von Ihrer

Servereinstellungen sind verfügbar unter https://YOURNAME.radius-as-a-service.com/settings/server

Ports & IP-Adressen

Übersicht

RadSec / TCP

RadSec-DNS

Server-IP-Adressen

RadSec-Ports

Failover & Redundanz

RadSec-Einstellungen

Maximale TLS-Version

Widerrufsprüfung für RadSec-Zertifikate

TLS 1.2

TLS 1.3

RADIUS / UDP

Server-IP-Adressen und Standort

Shared Secrets

Ports

Failover & Redundanz

Proxy-Redundanz

beschrieben ein.

Bei Verwendung von RADIUSaaS mit mehreren RadSec-Instanzen werden Proxys automatisch so konfiguriert, dass sie sich mit allen verfügbaren RadSec-Instanzen verbinden. Ein RADIUSaaS-Proxy priorisiert die Verbindung zum nächstgelegenen regionalen RadSec-Dienst. Wenn dieser Dienst nicht verfügbar ist, wechselt er zu einem anderen verfügbaren RadSec-Dienst.

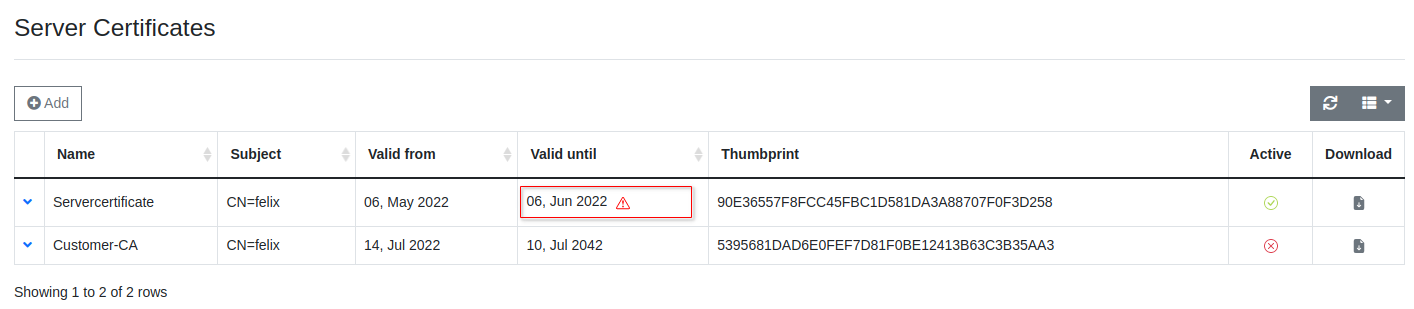

Server-Zertifikate

Nach der Erstellung sehen Sie ein neues Zertifikat unter Server-Zertifikate verfügbar.

nicht verwenden möchten, können Sie bis zu zwei eigene Zertifikate hochladen.

Erstellen Sie ein neues Serverzertifikat Laden Sie das neue Serverzertifikat hoch zu

Dokumentation

Aktivieren

openssl x509 -inform pem -in <HERUNTERGELADENE_DATEI> -outform der -out <KONVERTIERTE_DATEI>

und bestätigen Sie Ihre Auswahl.

Wenn das Dreieck neben dem aktiven RADIUS-Serverzertifikat angezeigt wird, folgen Sie dieser Anleitung, um es zu aktualisieren:

Es verwaltet dieses Serverzertifikat einschließlich des Erneuerungsprozesses.

Zuletzt aktualisiert

War das hilfreich?