Allgemein

Authentifizierung

Wie häufig authentifiziert sich ein Gerät typischerweise gegen RADIUSaaS?

Das ist schwer zu beantworten, da es vom Verhalten Ihrer Benutzer, Clients und Netzwerkgeräte (APs, NACs, Switches) abhängt. Zusätzlich ist es wichtig anzumerken, dass RADIUSaaS weder

eine Authentifizierung auslöst noch

eine Terminierungsanforderung über seinen Accounting-Port an den Client sendet, die potenziell eine Re-Authentifizierung auslösen könnte.

Wenn Sie das Gefühl haben, dass Ihre Geräte sehr häufig (mehrere Male pro Stunde) authentifizieren, ohne dass der Benutzer den Client ständig neu startet, könnte das folgende Gründe haben:

Der Netzwerkcontroller authentifiziert den Client nicht schnell genug, damit der Client dem Netzwerk beitreten kann, sodass der Client erneut versucht, sich zu authentifizieren. Überprüfen Sie den Netzwerkcontroller, um zu sehen, ob/wann er eine Antwort von RaaS erhält.

Der Netzwerkcontroller initiiert die Authentifizierung erneut. Überprüfen Sie den Netzwerkcontroller, um zu ermitteln, was dies verursachen könnte.

RADIUSaaS Admin-Portal

Wie kann ich das RADIUSaaS Admin-Portal zu "Meine Apps" hinzufügen?

Erstellen der App

Zuerst müssen Sie eine Enterprise-App erstellen. Um dies über das Azure-Portal zu tun, folgen Sie diesen Schritten:

Melden Sie sich an bei Ihrem Azure Konto

Gehen Sie zu Microsoft Entra ID

Wählen Sie Enterprise-Anwendungen

Klicken Sie + Neue Anwendung

Klicken Sie + Erstellen Sie Ihre eigene Anwendung

Geben Sie einen Namen für die App an (z. B. RADIUSaaS Portal)

Wählen Sie Integrieren Sie jede andere Anwendung, die Sie in der Galerie nicht finden und

Klicken Sie Erstellen

Nachdem die App eingerichtet ist, müssen wir nun Benutzer hinzufügen und das Logo sowie den Link konfigurieren

Benutzer und ein Logo hinzufügen

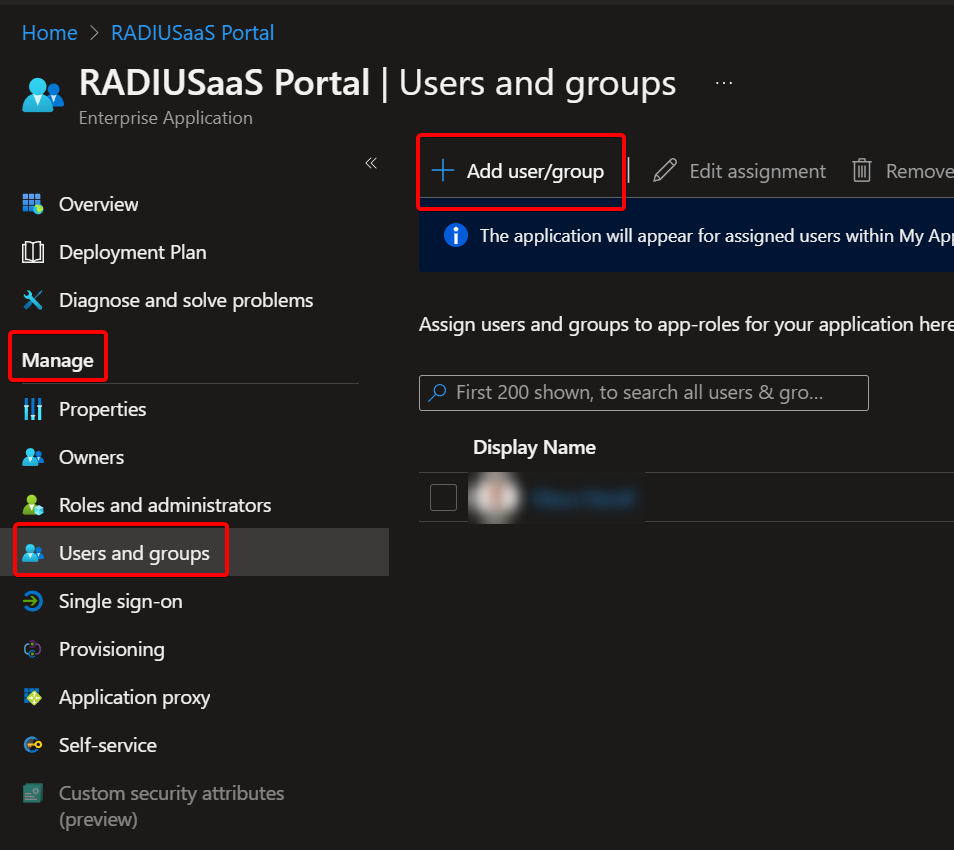

Unter Verwalten gehen Sie zu Benutzer und Gruppen - Fügen Sie alle Benutzer/Gruppen hinzu, die Ihre neue URL-Kachel anzeigen/verwenden können sollen, und speichern Sie

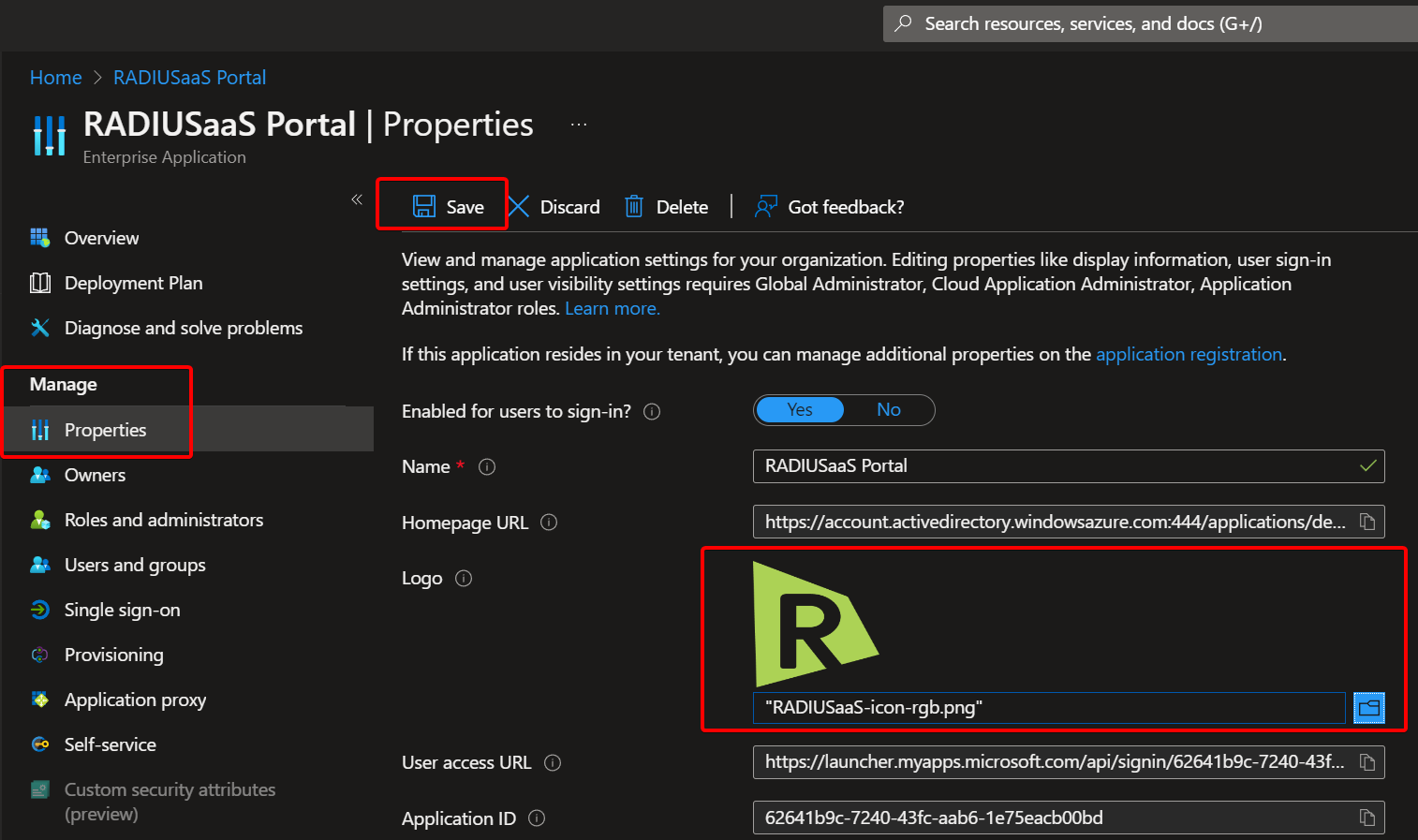

Klicken Sie auf "Benutzer und Gruppen" Klicken Sie Eigenschaften - Laden Sie ein Bildlogo Ihrer Wahl hoch und speichern Sie

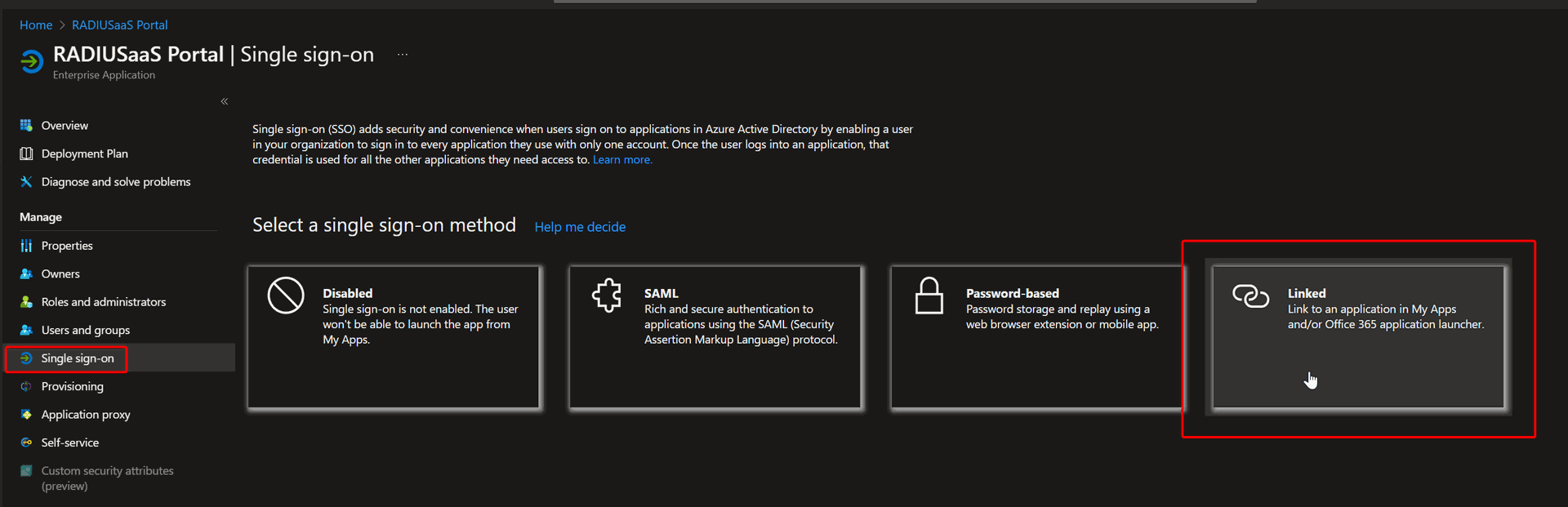

Klicken Sie auf "Eigenschaften" Klicken Sie Einmalanmeldung - Wählen Sie Verknüpft Modus - Geben Sie dann die gewünschte URL ein und speichern Sie.

Klicken Sie auf Einmalanmeldung - Wählen Sie den Modus "Verknüpft"

Zugriff auf "Meine Apps"

Ihre Benutzer sollten nun über Meine Apps.

auf die neu erstellte Link-Kachel zugreifen können

RADIUS Rückgabe-Attribute

Welche VLAN-bezogenen Attribute gibt RADIUSaaS standardmäßig zurück? Falls Sie andere VLAN-Attribute benötigen als die standardmäßig zurückgegebenen, bitte.

kontaktieren Sie unseren Support Wenn VLAN-Tagging durch Konfigurieren und Aktivieren einer relevantenRegel

, RADIUSaaS die folgenden generischen VLAN-Attribute zurück:

"Tunnel-Type": "VLAN"

"Tunnel-Medium-Type": "802"

"Tunnel-Private-Group-ID"

zusammen mit den anderen gebräuchlichen herstellerspezifischen VLAN-Attributen:

"WiMAX-VLAN-ID"

"Nexans-Port-Default-VLAN-ID"

"Dlink-VLAN-ID"

"UTStarcom-VLAN-ID"

"DHCP-IEEE-802.1Q-VLAN-ID"

"Motorola-WiMAX-VLAN-ID"

"Telrad-C-VLAN-ID"

"Telrad-S-VLAN-ID"

"SN-Assigned-VLAN-ID"

"Extreme-VM-VLAN-ID"

"Ruckus-VLAN-ID"

"Mikrotik-Wireless-VLANID"

"Egress-VLANID"

"HP-Egress-VLANID"

Sekundäre Instanz und Failover

Wie verhält sich eine sekundäre Instanz im Hinblick auf Failover? Eine sekundäre Instanz bedeutet, dass Sie mindestens einen sekundären RadSec-Server haben, der unabhängig von Ihrer Hauptinstanz arbeitet, aber dieselbe Konfiguration besitzt. Wenn Sie eine haben, können Sie mehrere IP-Adressen unter.

RadSec-IP-Adressen

sehen

RadSec-Verbindung

Da die RadSec-Server unabhängig voneinander sind, übernehmen sie keine Art von Failover. Sie sollten beide IP-Adressen/DNS-Einträge zu Ihrem Netzwerkcontroller hinzufügen, der entscheidet, an welchen Server die Authentifizierungsanfragen weitergeleitet werden.

RADIUS-Verbindung

Bei Ihren RADIUS-Proxies ist es etwas anders: Ihre Proxies sind über jede Ihrer RadSec-Instanzen und deren Gesundheitszustände informiert und übernehmen daher das Failover, wenn der primäre Server ausfällt.

Timer & Timeouts

Welche EAP-Parameter und Timeouts sollten konfiguriert werden?

Nicht jeder Access Point oder Switch (Authenticator) bietet Ihnen die gleiche Menge an Konfigurationsoptionen für EAP und allgemeine (RADIUS-Server-)Timeout-Parameter. Die folgende Übersicht stellt die uns bekannten maximalen Parameter-Sets dar und wie sie konfiguriert werden sollten, um maximale Zuverlässigkeit der Verbindung zwischen dem Authenticator und RADIUSaaS zu gewährleisten.

RADIUS-Server-Timeout

5 Sekunden

EAP-Parameter

EAP-Timeout

5

15 s

EAP maximale Wiederholungen

EAP-Identity-Timeout

5

EAP-Identity-Wiederholungen

EAPOL-Key-Wiederholungen

10 s

4

EAPOL-Key-Timeout

2000 ms

Protokolle

RadSec-IP-Adressen

Wie kann ich die öffentliche IP-Adresse der Site identifizieren, von der eine Authentifizierung stammt? Um die öffentliche IP der authentifizierenden Site für eine bestimmte Authentifizierung zu identifizieren, hängt das Vorgehen davon ab, ob Sie eine RADIUS-Verbindung (über die RADIUS-Proxies) oder eine direkte RadSec-Verbindung verwenden:.

Navigieren Sie zu

Einblicke > Protokolle Konfigurieren Sie den relevanten Zeitraum/Suchzeitraum. Setzen Sie den Protokolltyp.

Filter auf

Details

Identifizieren Sie die relevante Authentifizierung (durch Korrelation von Zeitstempel und Benutzername).Identifizieren Sie eineAccess-Request = Nachricht (Nachricht > Paket-TypAccess-Request

), die zur untersuchten Authentifizierung gehört. Erweitern Sie den entsprechenden Protokolleintrag. Die öffentliche IP kann aus der

RadSec-Verbindung

Wie kann ich die öffentliche IP-Adresse der Site identifizieren, von der eine Authentifizierung stammt? Um die öffentliche IP der authentifizierenden Site für eine bestimmte Authentifizierung zu identifizieren, hängt das Vorgehen davon ab, ob Sie eine RADIUS-Verbindung (über die RADIUS-Proxies) oder eine direkte RadSec-Verbindung verwenden:.

Nachricht > Paket-Quell-IP-Adresse

Einblicke > Protokolle Eigenschaft des Protokolleintrags extrahiert werden. Konfigurieren Sie den relevanten Zeitraum/Suchzeitraum. Protokolltyp.

Filter auf

), die zur untersuchten Authentifizierung gehört. Filter auf den Proxy

Nachricht

Eigenschaft des Protokolleintrags:

Unterstützt RADIUSaaS WPA3 Enterprise? Ja, RADIUSaaS unterstützt WPA3 Enterprise. Es unterstützt auch WPA3 Enterprise im 192-Bit-Modus mit der folgenden Einschränkung:

Windows 11 24H2

führte strengere Zertifikatsanforderungen für WPA3-Enterprise-192-Bit-Verschlüsselung ein, was zu Authentifizierungsfehlern führen kann, wenn die gesamte Zertifikatskette nicht bestimmte kryptografische Stärkeanforderungen erfüllt. Dieses Update verlangt RSA-Schlüssellängen von mindestens 3072 Bit oder ECDSA mit der P-384-Kurve für alle an der Authentifizierung beteiligten Zertifikate. Organisationen, die Zertifikate mit schwächeren Parametern wie RSA 2048-Bit verwenden, können Probleme feststellen.

Während SCEPman 4096-Bit-RSA-Schlüssel für Windows unterstützt, ist dies auf den Software Key Storage Provider (KSP) beschränkt, da das Hardware-TPM diese Schlüsselgröße nicht unterstützt.

Wenn Sie nach dem Upgrade auf Windows 11 24H2 Authentifizierungsprobleme feststellen, suchen Sie im Ereignisanzeige-Protokoll (Systemprotokolle und CAPI2) nach Fehlern "SEC_E_ALGORITHM_MISMATCH" als Hinweis auf Inkompatibilität der kryptografischen Algorithmen zwischen Client und Server.

Was kann ich tun, wenn ich WPA3-Enterprise-Authentifizierung unter Windows verwenden möchte?

Ihre derzeitige Option besteht darin, die Zertifikatsanforderungen für WPA3-Enterprise-192-Bit auf Ihren Windows 11 24H2-Clients zu erfüllen. Dies umfasst das Aktualisieren des Leaf-Zertifikats, um die neuen Mindestanforderungen zu erfüllen. Bitte beachten Sie, dass Intune derzeit keine Option in seinem SCEP-Profil enthält, um eine Schlüssellänge von 3072 Bit anzugeben, die im Trusted Platform Module (TPM) des Empfängercomputers gespeichert werden könnte. Aufgrund dieser Einschränkung ist derzeit die einzige praktikable Lösung für Windows-Clients die Verwendung eines 4096-Bit-RSA-Schlüssels, der im Software Key Storage Provider (KSP) registriert ist, einzusetzen..

Zuletzt aktualisiert

War das hilfreich?