FortiNet

FortiGateでWiFi(FortiAP対応)のRadSec機能を使用するには、FortiGateにFortiOS 7.6.0 以降のファームウェアが必要です。

証明書の準備

有効な RadSec 接続を確立するには、アクセスポイントは を信頼している必要があります RADIUS サーバー証明書 および RADIUS サーバーは あなたの を信頼している必要があります RadSec クライアント証明書。これを達成するために、

アクティブな証明書を発行した CA のルート証明書をダウンロードします。 RADIUS サーバー証明書 に記載されているように ここ.

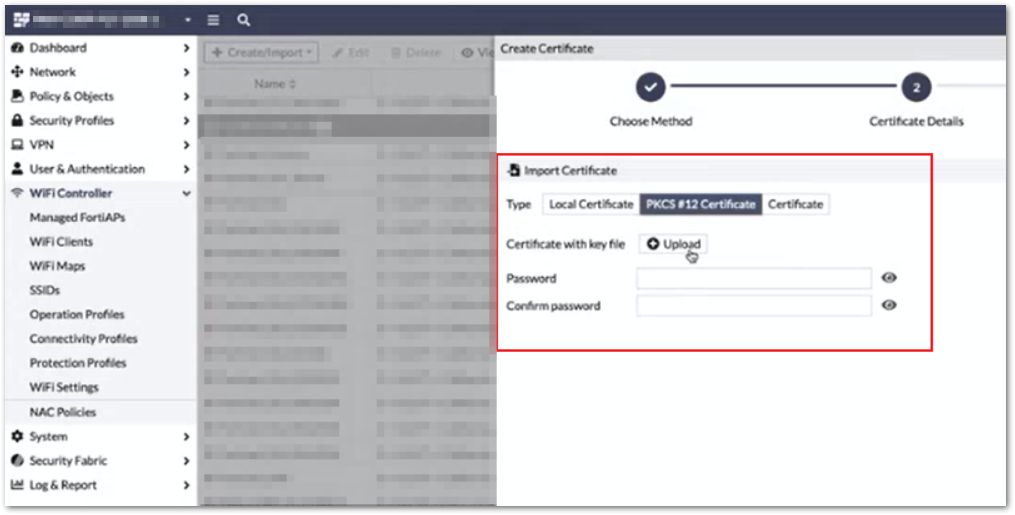

を作成します RadSec クライアント証明書 (FortiGateで集中管理される)WAP用。もしあなたが SCEPman 証明書マスター、プロセスは に記載されています ここ。FortiGateは PKCS#12 形式のRadSecクライアント証明書を受け付けます。

の有効期限を監視し、サービス中断を防ぐために期限内に更新するようにしてください。 RadSec クライアント証明書 の有効期限を監視し、サービス中断を防ぐために期限内に更新してください。

発行元の CA のルート証明書を あなたの RADIUS インスタンスに追加します RadSec クライアント証明書 に記載されているように ここ を選択し RadSecを使用している場合 の下 使用用途。 場合によっては RadSec クライアント証明書 が SCEPman によって発行され、クライアント認証のために既に SCEPman ルート CA を信頼している場合は、信頼された SCEPman ルート CA 証明書を編集し、を選択するだけです 両方 の下 使用用途.

FortiGate構成

以下の設定は、当社のサービスと機能する RadSec 接続を確立するために必要な設定です。他の設定は任意で構成してください。

UI経由

FortiGateのUIでRadSecを設定するには、次の手順に従ってください:

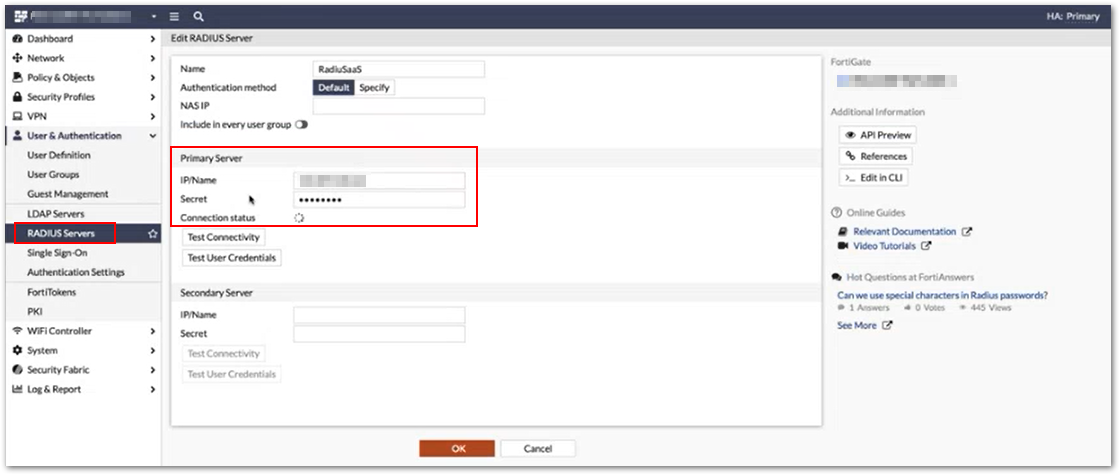

新しい RADIUSサーバー を作成し、あなたの RadSecサーバーのIPアドレス の下 IP/名前。 のために シークレット、"radsec"を使用します。

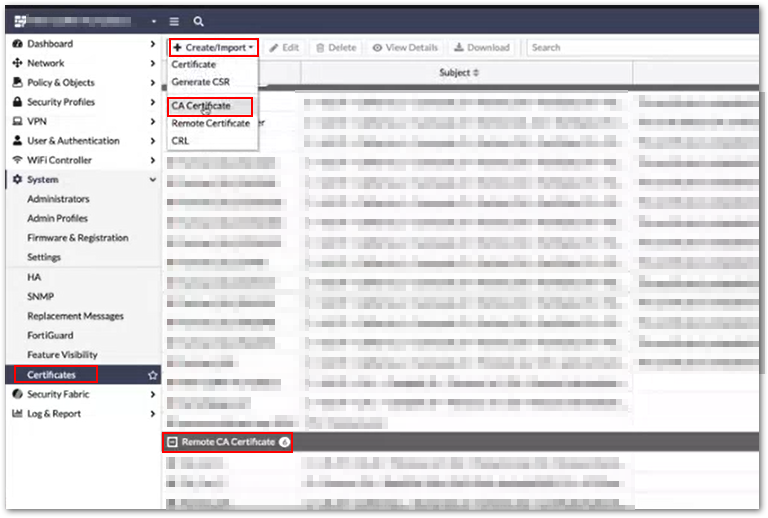

をインポートしてください RADIUSサーバー証明書のルートCA をFortiGateに 証明書 の下 システム > 証明書 > インポート > CA証明書に追加します。インポートされたルートCAは リモートCA証明書.

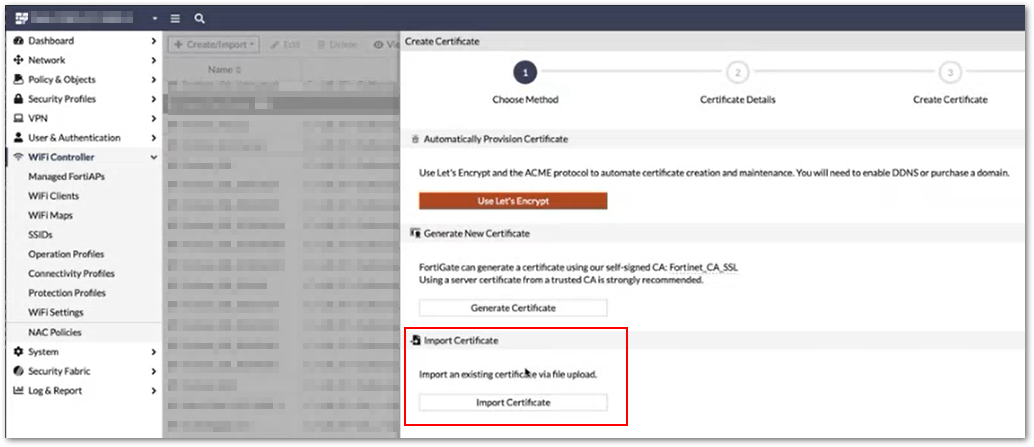

をインポートしてください RadSec クライアント証明書 としてFortiGateに システム > 証明書 > インポート > 証明書.

FortiGateのRADIUSサーバー構成を変更して、それをRadSecクライアント証明書として使用します。

有効になっている場合は、次を無効にしてください: server-identity-check をFortiGateのRADIUSサーバー構成で無効にしてください。

コマンドライン経由

コマンドラインを使用してFortiGateでRadSecを設定するには、以下の指示セットを使用してください:

RADIUSサーバー構成

WiFi SSID構成

参考文献

RadSec構成に関するFortiGateのドキュメントへのリンク: https://docs.fortinet.com/document/fortigate/7.6.0/administration-guide/729374/configuring-a-radsec-client

最終更新

役に立ちましたか?