信頼された証明書

信頼された証明書の種類

クライアント認証用の信頼されたCA

クライアント認証用の信頼されたCAは、クライアント認証証明書をエンドポイント機器に発行するCAとRADIUSaaS間の信頼関係を確立します。

信頼されたRadSec接続証明書

RadSec自体は相互証明書認証(mTLS)で動作します。つまり一方では認証機が RADIUSaaSを信頼する そして他方ではRADIUSaaSがどの認証機を信頼するかを知っている必要があり、有効なRadSec接続が確立できるようにする必要があります。信頼されたRadSec接続証明書は、RADIUSaaSがあなただけが指定した認証機のみを信頼することを保証します。

事前インストールされた信頼されたRadSec証明書

上記の ため、少なくとも1つのRadSec信頼証明書が常に表示され、あなたの RADIUSプロキシは (実質的にRadSecクライアントとして動作)との信頼を確立します。プロキシが正常に起動し、インスタンスに接続を確立できるようにするため、この証明書は削除できません。

への呼び出しを認証するために必要です。

もし階層化されたPKIインフラストラクチャ(例: Microsoftの旧来のPKI)をお使いの場合は、次の点を検討してください こちら.

新しい信頼された証明書を追加するには、次の手順に従ってください:

をクリックします への呼び出しを認証するために必要です。

信頼証明書をインポートする先を選択してください

SCEPmanから(SCEPmanインスタンスへのURLを指定)、または

その他の任意のCAから(PEMまたはDERエンコードされた証明書ファイルをアップロード)

次の下で タイプ の信頼証明書を選択してください 使用用途:

両方 (同じCAがクライアント認証証明書とRadSecクライアント証明書の両方を発行している場合に便利)

証明書ファイルをドラッグ&ドロップでアップロードします(代わりに青い領域をクリックしてファイルを選択することもできます)

証明書検証オプションを選択してください:

OCSP 自動検出:RADIUSaaSは、ネットワーク認証に使用されるクライアント証明書のAuthority Information Access (AIA) 拡張からOCSP応答者URLを推測しようとします。OCSP応答者URLが見つからない場合、またはOCSP応答者が利用できない場合、RADIUSaaSは ソフトフェイル の設定を考慮します。

OCSP:信頼されたCAによって発行された任意の証明書に対して使用するOCSP応答者URLを手動で指定します。OCSP応答者が利用できない場合、RADIUSaaSは ソフトフェイル の設定を考慮します。

CRL:選択した場合、RADIUSaaSはCAによって発行された証明書を検証するためにOCSPの代わりにCRLを使用します。CRLのエンコーディング(DER または PEM)と CRL配布ポイント.

なし: CAがOCSPもCRLもサポートしていない場合は、 なし を選択して検証をスキップしてください。

をクリックします 保存

削除

証明書を削除するには、対応する行を展開し、クリックして選択を確認します。 削除 そして選択を確認してください。

OCSP ソフトフェイル

この設定は、信頼されたCAのOCSP応答者に接続できない場合にRADIUSaaSがどのように振る舞うかを決定します。

もしあなたが 無効にする と、この設定を 無効にすると、認証要求は 拒否されます

あなたのCAのOCSP応答者に接続できない場合。 OCSPソフトフェイルの影響 この設定の影響を理解していることを確認するために、

を確認してください。 OCSP 自動検出 または OCSP この設定は証明書検証に

が選択されている場合にのみ利用可能であることに注意してください。 デフォルトでは、我々は OCSPソフトフェイルの有効化を推奨します サービスの可用性を高めるため、OCSP応答者に接続できない場合でも認証要求を受け入れられるようにします。この ソフトフェイル メカニズムでは、OCSPに接続できない場合、RADIUSaaSは受信した証明書が 信頼されたCAのいずれかによって署名されているかどうかのみをチェックし、任意のオプションの ルール.

階層化されたPKI階層

複数の発行CAが設定された階層化CA環境では、ルートCAまたは任意の発行CAから発行された証明書は、証明書がルートまたは発行CAのどちらから発行されたかに関係なくアクセスを得ます。つまりルートを信頼すると、自動的に任意の発行CAによって発行された証明書も信頼されます。 発行CAに基づいてアクセスを制御する必要がある場合は、これを構成することで実現できます: それぞれのルール.

考慮事項

階層化PKIのルートおよび発行CAをアップロードする際は、次の点を考慮してください:

この ルートCAは最初にアップロードする必要があります、このルートCAから派生した任意の発行CAをアップロードする前に。

ルートおよび発行CAは別々のファイルでアップロードする必要があります。単一ファイルから証明書チェーンをアップロードすると予期しない動作が発生する可能性があります。

オプション設定

Intune ID

Windows 10マシンがMicrosoft Entra ID(Azure AD)に参加する際にIntuneから受け取る証明書を使用することが可能です。

この設定は任意です。Intune証明書に不慣れな場合は、設定しないでください!

なぜ認証目的でIntune証明書の使用を推奨しないのですか?

Intune証明書はIntuneによる管理以外の目的ではMicrosoftによりサポートされていません。

Intune証明書の有効期間は1年です。

証明書を取り消す仕組み(OCSPのような)はありません。

Intune証明書の代わりに、我々は次のようなPKIからの証明書の使用を推奨します: SCEPman.

Intune IDを構成する

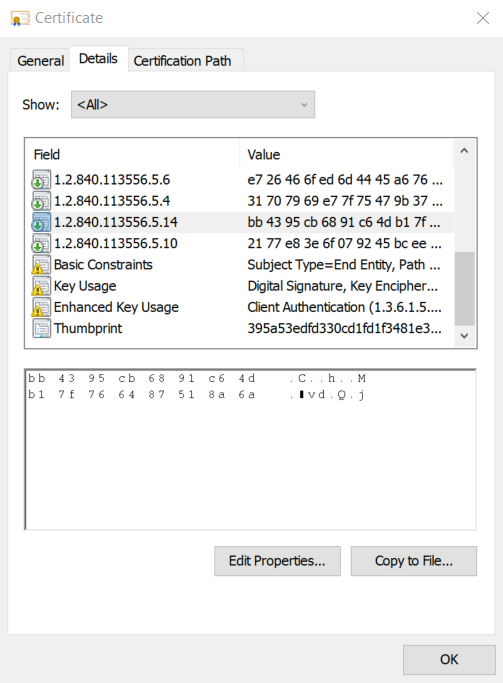

この設定は注意して使用してください。次のいずれかのIDのうち1つが 存在しなければなりません 証明書拡張 1.2.840.113556.5.14 に。その他のすべての証明書は 拒否されます.

IntuneテナントIDを取得するには、次の手順に従ってください:

次のキーを押します Windows + R そして入力します certlm.msc

個人用証明書に移動します。次の発行者のいずれかからの証明書があるはずです

SC Online Issuing

MDM Device Authority

この証明書を開き、に移動します 詳細 そして拡張を検索します

1.2.840.113556.5.14

印刷された16進値があなたのIntuneテナントIDです。

例:

次の証明書のテナントIDは: bb4397cb6891c64db17f766487518a6a

XML

RADIUSaaSによって生成されるXMLプロファイルは、次を有効にします PMK キャッシュ.

現在、ほとんどのMDMプラットフォームはネットワークプロファイル(WiFiおよびLAN)を展開するためのウィザードベースの方法を提供しています。これが不可能な場合、またはウィザードが限られた構成オプションしか提供しない場合、RADIUSaaSプラットフォーム上で生のXMLプロファイルを直接生成することができます。

あなたの WiFi XMLプロファイルを生成するには:

メニューを展開し、 XML 目的のセキュリティプロトコル(WPA2またはWPA3)を選択し、

SSIDを入力し、

そしてをクリックします ダウンロード

有線 XMLプロファイルをダウンロードするには、クリックします.

あなたの Wired XML profile, click XMLプロファイルをダウンロードするには、クリックします.

最終更新

役に立ちましたか?