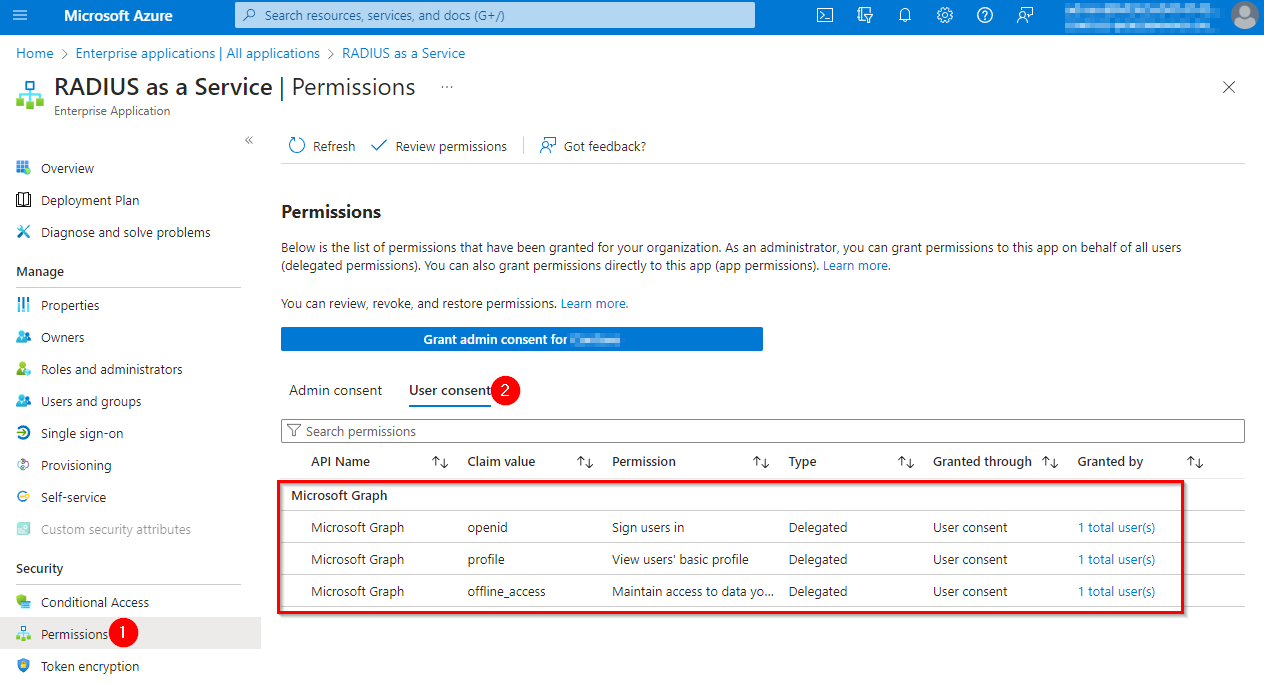

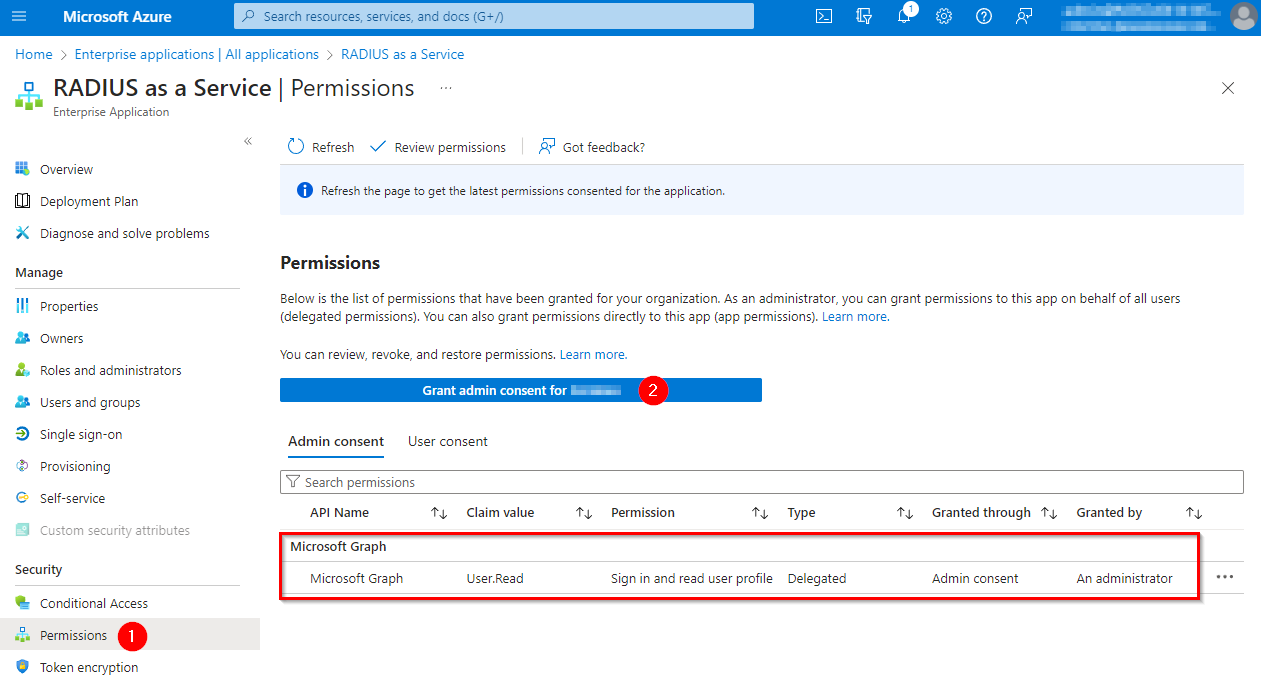

権限

権限とRADIUSaaSのREST APIアクセストークンは https://YOURNAME.radius-as-a-service.com/settings/permissions で管理できます

概要

をクリックしてから有効になります。

の下で、他の IDP(例:Okta や主権クラウドの Azure(GCC、GCC High など))を利用するために独自の OpenID Connect プロバイダーを構成できます。

ロール

および CRUD 操作へのアクセス

表示、追加、変更、削除

BYOD またはゲストアクセス用。

ことができます。方法は発行日の最小値を現在に設定することです。

インスタンスに関連するメール通知を受け取るために、最大 5 名の技術連絡先を追加できます。各連絡先ごとにイベントレベルを選択できます。

イベントレベル

インスタンスの中断。

RADIUSaaS REST API

アクセストークンをクリップボードにコピーし、安全な場所に保管してください。

削除

最終更新

役に立ちましたか?