セキュリティとプライバシー

この章では、情報セキュリティ、プライバシー、品質保証に関するよくある質問の概要を提供します。

データ処理と権限

1. RADIUSaaSはどのデータセンターから運用されていますか?

2. RADIUSaaSはどのデータを処理しますか?

証明書

RADIUSプロトコル

その他

3. RADIUSaaSによって/を代行して永続的に保存されるデータは何で、どのように保存されますか?

4. ログのアーカイブメカニズムはありますか?

5. RADIUSaaSウェブポータルにアクセスするユーザーはどのテナント権限に同意する必要がありますか?

6. 5.での同意を付与することでどのデータが利用可能になりますか?

7. RADIUSaaSはどのような外部公開エンドポイントを公開していますか?

8. 質問7のエンドポイントはどのように保護されていますか?

9. 質問7のエンドポイントで使用されるポートとプロトコルは何ですか?

アイデンティティ

1. RADIUSaaSへのアクセスにどのような認可スキームが使用されていますか?

2. RADIUSaaSを保護するための条件付きアクセス / ロールベースアクセス制御はありますか?

3. アクセス資格情報は回復可能ですか?可能なら、どのように?

4. RADIUSaaSインスタンスへのアクセスを失った場合はどうすればよいですか?

データ保護

1. どのように 保存データ(data at-rest) は不正アクセスから保護されていますか?

構成データとシークレット

Kubernetesサービス

ログ

2. どのように 転送中データ(data in transit) は不正アクセスから保護されていますか?

3. 顧客テナントはどのように相互に分離されていますか?

バックエンド

RADIUSプロキシ

設計におけるセキュリティ

1. RADIUSaaSは多層防御(Defense in Depth)戦略を採用していますか?

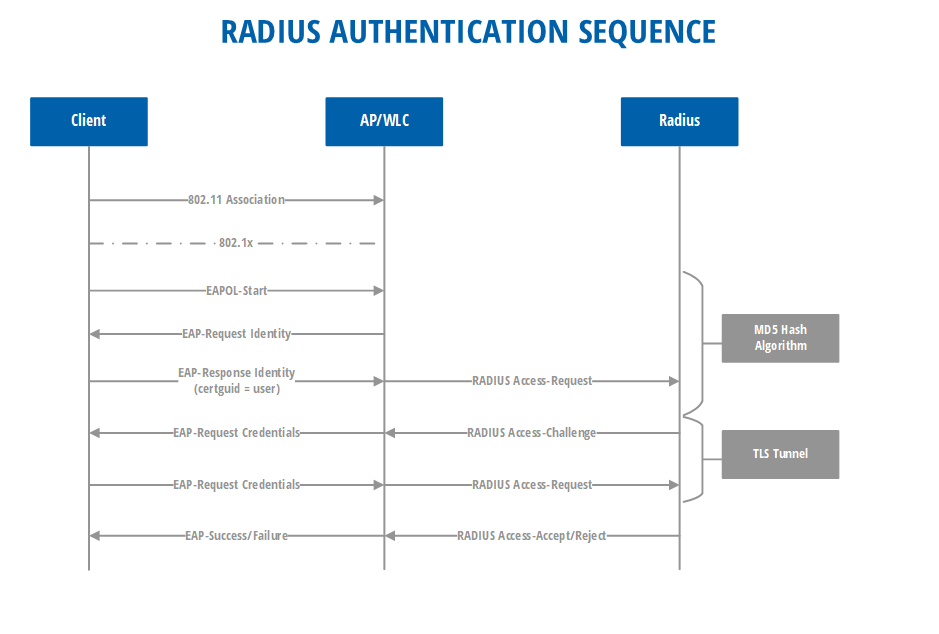

2. UDPベースのRADIUSプロトコルは安全ですか?

3. RADIUSaaSの設計に使用された技術、スタック、プラットフォームは何ですか?

GDPRとデータ居住性

1. データはヨーロッパを離れますか?

2. RADIUSaaSが依存しているサードパーティのクラウドプロバイダーとその理由は何ですか?

会社

サービス

連絡先

目的

その他

1. RADIUSaaSはバグバウンティプログラムの一部ですか?

2. どのようなQA対策がありますか?

3. 定期的に侵入テストを実施していますか?

4. パッチ適用プロセスはありますか?

5. パッチに関するSLAは何ですか?

6. RADIUSaaSはバックアップを行っていますか?

シークレットと構成データ

RADIUSおよびRadSecサーバー

ログ

7. バックアップ復元のテストはありますか?

最終更新

役に立ちましたか?