一般

認証

デバイスは通常どのくらいの頻度でRADIUSaaSに対して認証を行いますか?

これはユーザー、クライアント、ネットワーク機器(AP、NAC、スイッチ)の挙動によって異なるため答えが難しいです。さらに、 重要 なこととして、RADIUSaaSは認証を

トリガーしないし

会計ポートを介してクライアントに終了リクエストを送信して再認証を誘発することもしません。

ユーザーがクライアントを常に再起動していないのにデバイスが非常に頻繁に(1時間に数回など)認証していると感じる場合、以下の理由が考えられます:

ネットワークコントローラーがクライアントがネットワークに参加できるほど速くクライアントを認証できておらず、クライアントが再度認証を試行している。ネットワークコントローラーがRaaSからいつ/どのように応答を受け取っているかを確認してください。

ネットワークコントローラーが認証を再起動している。何が原因でこれが発生しているかをネットワークコントローラーで確認してください。

RADIUSaaS 管理ポータル

RADIUSaaS 管理ポータルを「マイアプリ」に追加するにはどうすればよいですか?

アプリを作成する

まず、エンタープライズアプリを作成する必要があります。Azure ポータルからこれを行うには、次の手順に従ってください:

にログイン Azure アカウント

に移動 Microsoft Entra ID

を選択 エンタープライズ アプリケーション

をクリック + 新しいアプリケーション

をクリック + 独自のアプリケーションを作成

アプリの名前を付けます(例:RADIUSaaS ポータル)

を選択 ギャラリーに見つからない他のアプリケーションを統合 および

をクリック 作成

その後アプリが設定されるので、次にユーザーを追加し、ロゴとリンクを設定する必要があります

ユーザーとロゴを追加

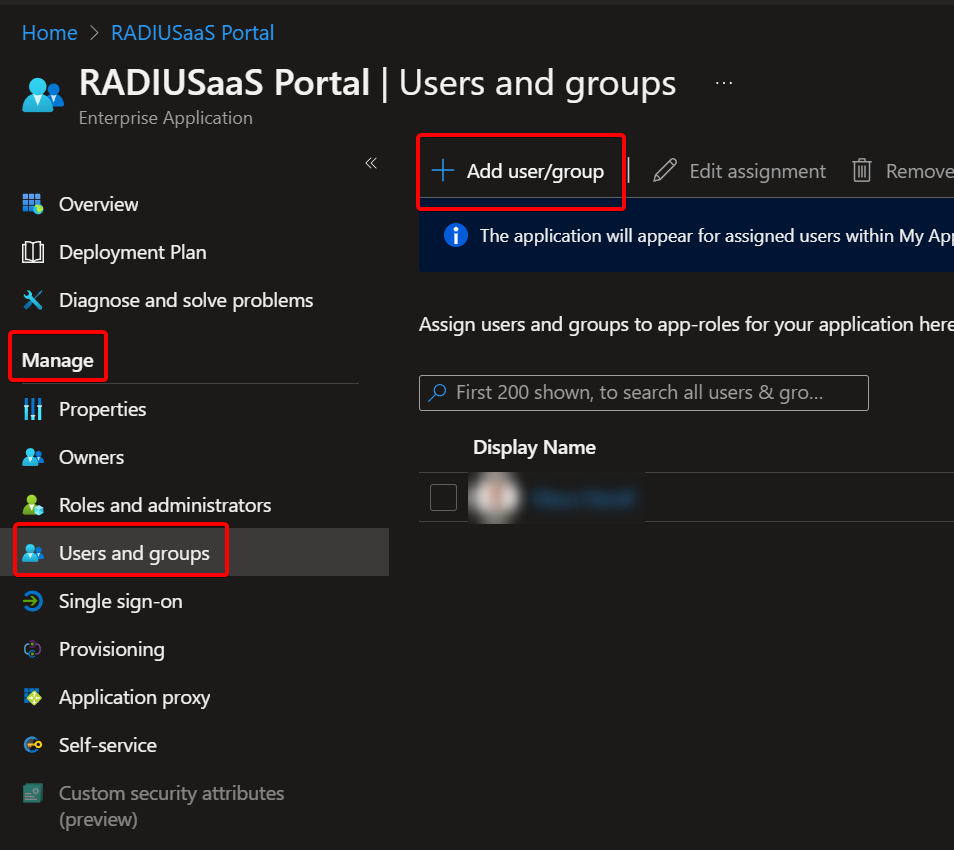

の下で 管理 に移動 ユーザーとグループ - 新しいURLタイルを表示/使用できるようにすべきすべてのユーザー/グループを追加して保存します

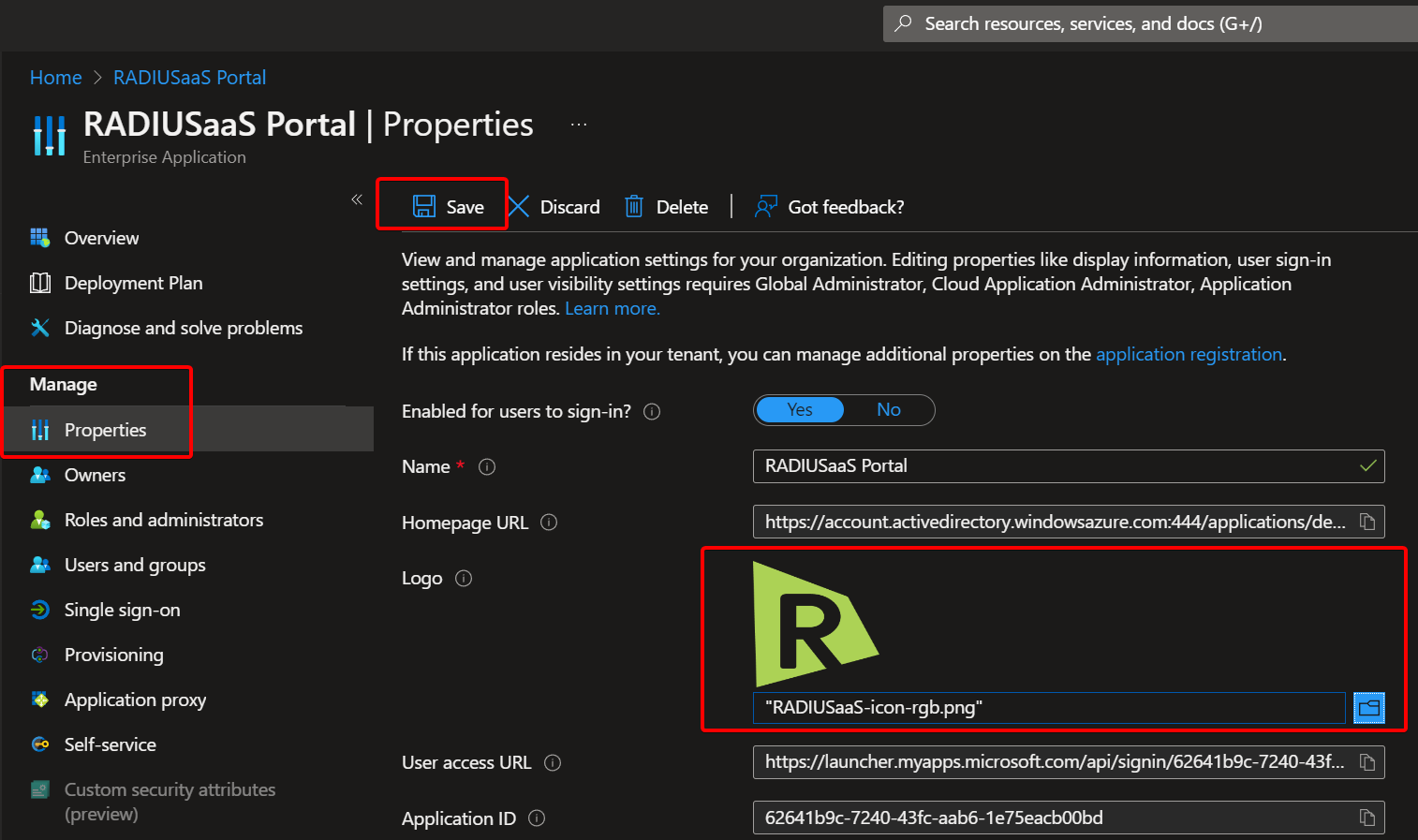

「ユーザーとグループ」をクリック をクリック プロパティ - 任意の画像ロゴをアップロードして保存します

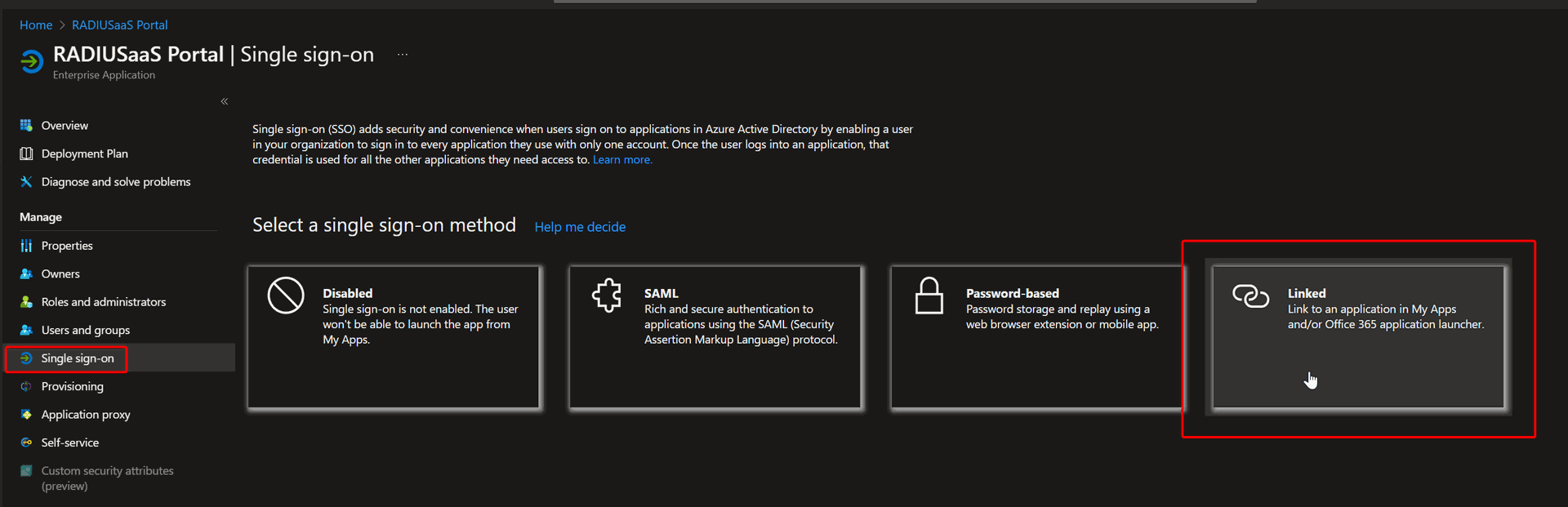

「プロパティ」をクリック をクリック シングルサインオン - を選択 リンクモード - その後、希望するURLを入力して保存します。

「シングルサインオン」をクリック - 「リンク」モードを選択

マイアプリへアクセス

ユーザーは今、新しく作成したリンクタイルに マイアプリ.

からアクセスできるはずです

RADIUS 返却属性

RADIUSaaSはデフォルトでどのVLAN関連属性を返しますか? デフォルトで返されるもの以外のVLAN属性が必要な場合は、.

サポートにお問い合わせください VLAN タグ付けが関連するルールを構成して有効にすることで有効化されている場合、RADIUSaaSは次の一般的なVLAN属性を返します

"Tunnel-Type": "VLAN"

"Tunnel-Medium-Type": "802"

"Tunnel-Private-Group-ID"

および他の一般的に使用されるベンダー固有のVLAN属性:

"WiMAX-VLAN-ID"

"Nexans-Port-Default-VLAN-ID"

"Dlink-VLAN-ID"

"UTStarcom-VLAN-ID"

"DHCP-IEEE-802.1Q-VLAN-ID"

"Motorola-WiMAX-VLAN-ID"

"Telrad-C-VLAN-ID"

"Telrad-S-VLAN-ID"

"SN-Assigned-VLAN-ID"

"Extreme-VM-VLAN-ID"

"Ruckus-VLAN-ID"

"Mikrotik-Wireless-VLANID"

"Egress-VLANID"

"HP-Egress-VLANID"

セカンダリインスタンスとフェイルオーバー

セカンダリインスタンスはフェイルオーバーの点でどのように振る舞いますか?

セカンダリインスタンスとは、少なくともメインインスタンスとは独立して動作するセカンダリのRadSecサーバーがあり、同じ構成を持っていることを意味します。もしそれがある場合、 RadSec IP アドレス.

の下に複数のIPアドレスを見ることができます

RadSec 接続

RadSecサーバーは互いに独立しているため、いかなる種類のフェイルオーバーも処理しません。認証要求がどのサーバーに転送されるかを決定するネットワークコントローラーに両方のIPアドレス/DNSエントリを追加する必要があります。

RADIUS 接続

RADIUSプロキシの場合は少し異なります:プロキシは各RadSecインスタンスとその健全性状態を認識しているため、プライマリサーバーが停止した場合にフェイルオーバーを処理します。

タイマーとタイムアウト

どのEAPパラメータとタイムアウトを設定すべきですか?

すべてのアクセスポイントやスイッチ(認証器)がEAPや一般的な(RADIUSサーバー)タイムアウトパラメータに対して同じ設定オプションを提供するわけではありません。以下の概要は、当社が把握している最大のパラメータセットと、認証器とRADIUSaaS間の接続の信頼性を最大化するためにそれらをどのように設定すべきかを示しています。

RADIUS サーバー タイムアウト

5秒

EAP パラメータ

EAP タイムアウト

15 秒

5

EAP 最大再試行回数

EAP アイデンティティ タイムアウト

10 秒

5

EAPOL キー 再試行回数

EAPOL キー タイムアウト

EAP アイデンティティ 再試行回数

4

2000 ms

ログ

認証が発生したサイトのパブリックIPアドレスをどのように特定できますか?

の下に複数のIPアドレスを見ることができます

特定の認証に対して認証元サイトのパブリックIPを特定する方法は、RADIUS接続(RADIUSプロキシ経由)を使用しているか直接RadSec接続を使用しているかによって異なります: に移動.

インサイト > ログ

該当する時間範囲/検索ウィンドウを設定します。 を設定 ログタイプ フィルターを.

詳細

に関連する認証を特定します(タイムスタンプとユーザー名を照合して)。

関連するAccess-Requestメッセージ( = message > Packet-TypeAcess-Request)を調査対象の認証に属するものとして特定します。

該当するログエントリを展開します。 パブリックIPはログエントリの message > Packet-Src-IP-Address

RadSecサーバーは互いに独立しているため、いかなる種類のフェイルオーバーも処理しません。認証要求がどのサーバーに転送されるかを決定するネットワークコントローラーに両方のIPアドレス/DNSエントリを追加する必要があります。

特定の認証に対して認証元サイトのパブリックIPを特定する方法は、RADIUS接続(RADIUSプロキシ経由)を使用しているか直接RadSec接続を使用しているかによって異なります: に移動.

プロパティから抽出できます。

該当する時間範囲/検索ウィンドウを設定します。 該当する時間範囲/検索ウィンドウを設定します。 ログタイプ フィルターを.

詳細

該当するログエントリを展開します。 プロキシ に設定します

ログエントリのプロパティ:

RADIUSaaSはWPA3 Enterpriseをサポートしていますか?

はい、RADIUSaaSはWPA3 Enterpriseをサポートしています。また、以下の制限付きでWPA3 Enterprise 192ビットモードもサポートしています: Windows 11 24H2

はWPA3-Enterprise 192ビット暗号化に対するより厳格な証明書要件を導入し、完全な証明書チェーンが特定の暗号強度基準を満たさない場合に認証失敗を引き起こす可能性があります。このアップデートは、認証プロセスに関与するすべての証明書について、少なくとも3072ビットのRSA鍵長またはP-384曲線のECDSAを要求します。RSA 2048ビットなどより弱いパラメータの証明書を使用している組織は問題に直面する可能性があります。

SCEPmanはWindows向けに4096ビットRSA鍵をサポートしますが、これはソフトウェアキー ストレージ プロバイダー(KSP)に限定されており、ハードウェアTPMはこの鍵サイズをサポートしていません。

WindowsでWPA3-Enterprise認証を使用したい場合、何ができますか?

現時点での対応策は、Windows 11 24H2クライアントに対するWPA3-Enterprise 192ビットの証明書要件に対処することです。これには、リーフ証明書を新しい最小要件に合わせて更新することが含まれます。

IntuneのSCEPプロファイルには、受信側コンピュータのTrusted Platform Module(TPM)に格納できる3072ビットの鍵サイズを指定するオプションが現在含まれていないことにご注意ください。この制限のため、現状ではWindowsクライアントに対して現実的な唯一の解決策は、ソフトウェアキー ストレージ プロバイダー(KSP)に登録された4096ビットRSA鍵を使用することです。

IntuneのWiFiプロファイルはWPA2-Enterpriseのみを提供するため、WPA3-EnterpriseのWiFiプロファイルを作成するには外部ツールを使用する必要があります。便宜上、RADIUSaaSはこのツールを ここに.

最終更新

役に立ちましたか?