トラブルシューティング

接続の問題

クライアントビュー

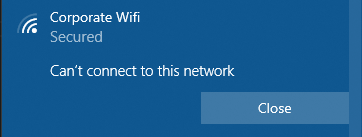

誤ったXML

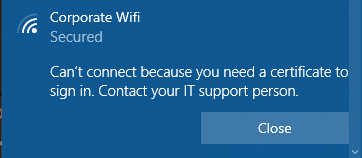

信頼されたルートの問題

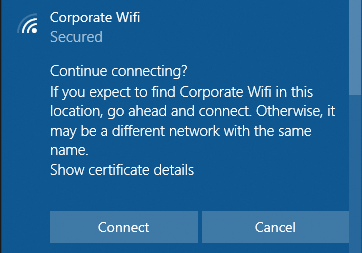

接続を続行しますか?

サーバービュー

不明な認証局(CA)

証明書が不明

構成プロファイル。

Infineon: 7.63.3353.0

ログに次のエラーで拒否が記録されている場合

を使用している可能性があります。

影響を受けるアクセスポイントやスイッチを特定するには、まずエラーメッセージを展開して

プロパティを検索し、RADIUSプロキシを特定します。プロキシが判明したら、在庫情報や特定の場所や接続できないデバイスのグループに関する知識を使って、誤設定されたネットワーク機器を特定してください。最後に、そのプロキシに対してRADIUSaaSインスタンスで設定されている値と一致するように共有シークレットを更新します。

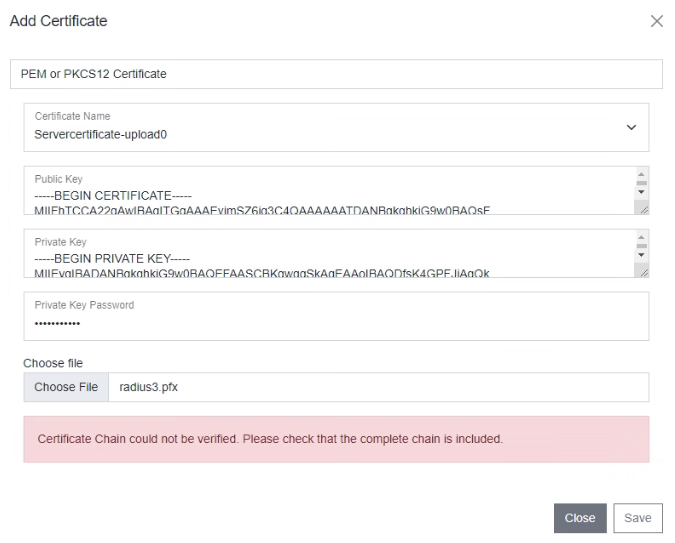

証明書の問題

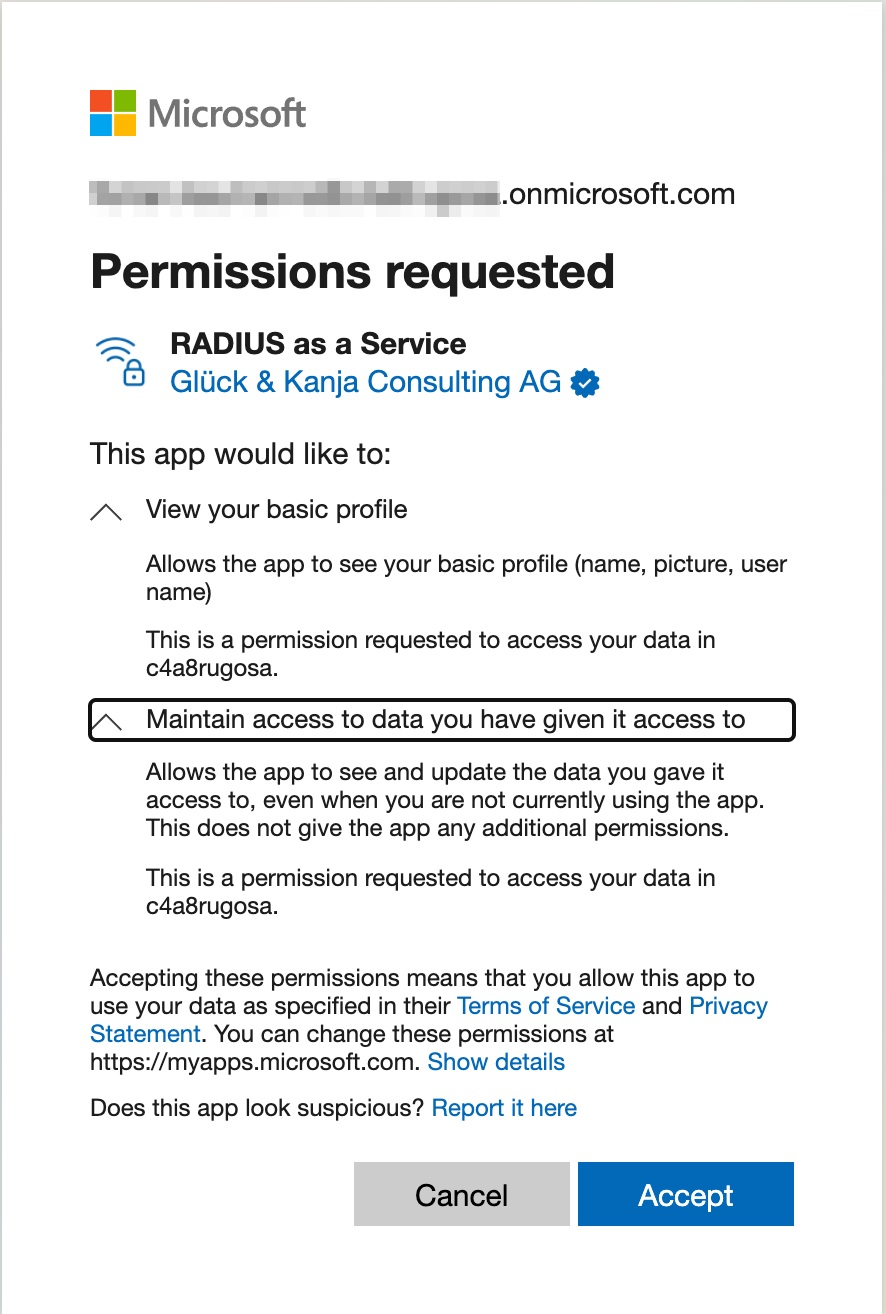

そのアプリに与えたデータへのアクセス(リフレッシュトークン要求を許可)

あなたのMicrosoft Entra ID(Azure AD)ユーザーが必要な権限を付与する権利を持っていない場合、対応する

同じグループ、または「すべてのデバイス」もしくは「すべてのユーザー」

を

SCEPルート証明書プロファイルは、デバイス証明書(「すべてのデバイス」に割り当て)とユーザー証明書(「すべてのユーザー」に割り当て)を併用している場合、両方の「すべてのユーザー」と「すべてのデバイス」に割り当てることができます。

を

最終更新

役に立ちましたか?