MikroTik

証明書の準備

有効な RadSec 接続を確立するには、MikroTik アクセスポイントが以下を信頼している必要があり、 RADIUS サーバー証明書 RADIUS サーバー側も以下を信頼している必要があります。 RadSec クライアント証明書。これを達成するには、以下の手順に従ってください:

オプション 1: SCEPman PKI の使用

アクティブな証明書を発行した CA のルート証明書をダウンロードします。 RADIUS サーバー証明書 に記載されているように ここ。SCEPman を使用している場合、それはあなたの SCEPman ルート CA 証明書である可能性があります。

MikroTik デバイスにログオンし、上記ステップ 1 の証明書を次を使って MikroTik デバイスにアップロードします。 ファイル 左側のメニュー。

アップロードが完了したら、 ターミナル 右上のタブに切り替え、次のコマンドを実行してこの証明書を MikroTik の証明書ストアにインポートします:

/certificate import file-name="scepman-root.cer"を生成します RadSec クライアント証明書 を使用して SCEPman 証明書マスター に移動して、 クライアント証明書 メニュー:

の有効期限を監視し、サービス中断を防ぐために期限内に更新するようにしてください。 RadSec クライアント証明書 の有効期限を監視し、サービス中断を防ぐために期限内に更新してください。

ダウンロードが完了したら、 RadSec クライアント証明書 秘密鍵を抽出します。例:OpenSSL を使用してください。これはアクセスポイントに別途インポートする必要があります:

証明書と秘密鍵の両方のファイルを、次のメニューを使ってアップロードします。 ファイル その後、まず証明書をインポートし、次に秘密鍵をインポートします。インポート処理中に、 秘密鍵は 証明書と結合され、'という文字で示されます。K' 以下に示すように。

オプション 2: 他の PKI の使用

このセクションは、MikroTik AP 上でルート CA を作成し、そこから証明書を生成したい場合に使用します。これらの手順は GUI またはターミナルのいずれでも完了できます。 RadSec クライアント証明書 これらの手順は GUI またはターミナルのいずれでも完了できます。

アクティブな証明書を発行した CA のルート証明書をダウンロードします。 RADIUS サーバー証明書 に記載されているように ここ.

MikroTik デバイスにログオンし、上記ステップ 1 の証明書を次を使って MikroTik デバイスにアップロードします。 ファイル 左側のメニュー。

アップロードが完了したら、 ターミナル 右上のタブに切り替え、次のコマンドを実行してこの証明書を MikroTik の証明書ストアにインポートします:

まだ MikroTik AP 用の証明書を生成していない場合は、以下の例に従って生成してください。証明書の作成に関する詳細については、クリックしてください。 RadSec クライアント証明書 まだ MikroTik AP 用の証明書を生成していない場合は、以下の例に従って生成してください。詳細については、クリックしてください。 ここ.

の有効期限を監視し、サービス中断を防ぐために期限内に更新するようにしてください。 RadSec クライアント証明書 の有効期限を監視し、サービス中断を防ぐために期限内に更新してください。

例:

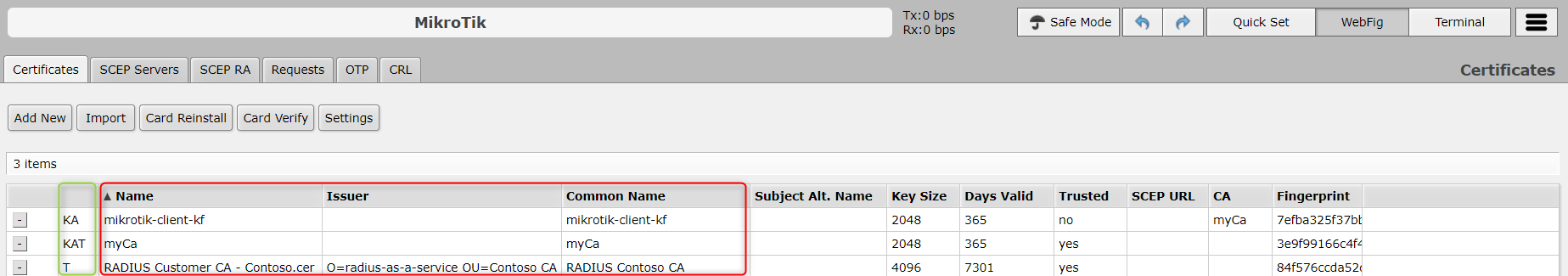

上の例では、最初の行が myCa というルート CA を作成します。 myCa。2 行目は MikroTik デバイス用のクライアント証明書を生成し、3 行目は myCa (CA) を使用して、ステップ 2 で生成された mikrotik-client 証明書に署名します。すべてが正常に行われた場合、以下に示すように 3 つの証明書ができあがります。MikroTik デバイスが関連する証明書を信頼していること(緑のセクションの T フラグ)を確認してください。T フラグがまだ設定されていない場合は、以下のコマンドを使用してフラグを設定してください:

ルート CA 証明書をエクスポートします(

myCa)があなたの発行した RadSec クライアント証明書 上記:

MikroTik の設定

以下の構成は RouterOS 6.47.4 および 6.49.11 でテストされていることに注意してください

WebFig に戻り、新しい RADIUS プロファイルを追加して次の情報を入力します:

に移動し、 Wireless、 新しい セキュリティプロファイル を追加して次の情報を入力します:

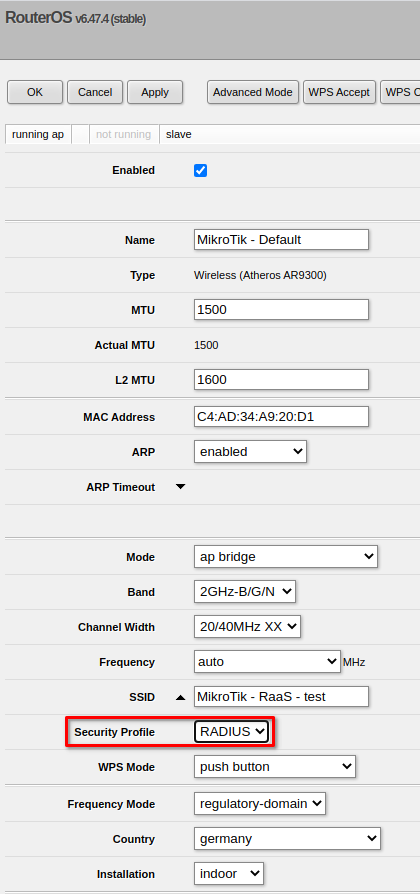

に切り替えてください Wi-Fiインターフェース を割り当ててください セキュリティプロファイル をインターフェースに割り当てます

最終更新

役に立ちましたか?