Configurações do Servidor

As configurações do servidor estão disponíveis em https://YOURNAME.radius-as-a-service.com/settings/server

Portas e Endereços IP

Visão geral

RADIUSaaS opera um serviço RadSec para fornecer autenticação segura baseada na nuvem para seus usuários. Além disso, para aqueles clientes que não conseguem utilizar RadSec em seu ambiente de rede, por exemplo devido a limitações de hardware e software, o RADIUSaaS fornece Proxies RADIUS, que lidam com a conversão de protocolo de RADIUS para RadSec.

Tanto o serviço RadSec quanto o serviço RADIUS oferecem endereço(s) IP público(s) que permitem que seus aparelhos e serviços de rede se comuniquem com nosso serviço a partir de qualquer lugar via Internet. Esses serviços operam em suas portas registradas exclusivas.

RadSec / TCP

DNS do RadSec

A entrada DNS através da qual o serviço RadSec pode ser alcançado.

Endereços IP do Servidor

Este é o endereço IP público do serviço RadSec.

Portas do RadSec

Esta é a porta registrada para RadSec: 2083

Failover e Redundância

Nos casos em que os clientes exigem níveis mais altos de redundância, múltiplos endpoints RadSec podem ser configurados para sua instância fornecendo endereços IP adicionais. Observe que há um custo adicional por este serviço.

É importante notar que o RADIUSaaS NÃO fornece failover entre endpoints RadSec. Em vez disso, esse failover é tipicamente implementado no seu equipamento de rede como mostrado no exemplo abaixo usando Meraki.

É recomendado configurar seu cenário de failover usando endereços IP em vez de DNS para melhor visibilidade e menor dependência de um serviço adicional (DNS).

Nessa configuração, os dois endereços IP RadSec são listados por ordem de preferência. Quando o Meraki não consegue alcançar um dos endereços IP, ele normalmente tentará mais duas vezes e passa para o próximo. Para mais informações sobre a capacidade de failover do seu sistema Meraki (ou outro), consulte seus próprios recursos.

Configurações do RadSec

As seguintes configurações controlam certos aspectos da conexão RadSec com sua instância RADIUSaaS.

Versão TLS Máxima

Esta configuração controla a versão TLS máxima para sua interface RadSec. A versão mínima é fixa em 1.2, o máximo padrão é definido como 1.3.

O TLS 1.3 oferece várias vantagens sobre o 1.2, incluindo o mecanismo de autenticação pós-handshake, que permite solicitar credenciais adicionais antes de completar o handshake. Isso é importante para as verificações de validação dos certificados RadSec discutidas a seguir.

Verificação de Revogação para Certificados RadSec

Esta configuração determina se uma verificação de revogação deve ser realizada para todas as conexões RadSec. O método de verificação da revogação difere ligeiramente daquele usado para certificados de autenticação de cliente.

Para o funcionamento adequado do RadSec, dispositivos de rede como pontos de acesso, switches e servidores VPN estabelecem uma conexão protegida por TLS com o servidor RadSec. Implantações RadSec normalmente usam TLS mútuo (mTLS), onde ambas as partes se autenticam usando certificados X.509 durante o handshake TLS. A implementação do RADIUSaaS impõe mTLS.

Para determinar a validade e o status de revogação de um certificado cliente RadSec, o certificado deve ser apresentado pelo cliente como parte do processo de autenticação TLS. Somente após o recebimento do certificado podem ser realizadas verificações de revogação (por exemplo, via CRL ou OCSP).

TLS 1.2

O TLS 1.2 suporta autenticação mútua TLS durante o handshake inicial usando o CertificateRequest, Certificate, e CertificateVerify mensagens. Quando a autenticação do cliente é exigida e corretamente aplicada, o certificado do cliente RadSec é apresentado, validado e verificado quanto à revogação antes que a sessão TLS seja estabelecida e antes que qualquer tráfego RADIUS seja trocado.

No entanto, o TLS 1.2 também permite autenticação opcional do cliente e suporta renegociação. Como resultado, algumas implementações de cliente RadSec podem completar o handshake inicial sem apresentar um certificado de cliente. Esse comportamento é específico da implementação e não uma limitação do protocolo TLS 1.2.

Para mitigar o comportamento acima, a Verificação de Revogação para Certificados RadSec configuração é desativada quando a versão TLS máxima é definida para 1.2. Observe que você pode reativá-la manualmente posteriormente.

TLS 1.3

O TLS 1.3 fornece um modelo mais determinístico e simplificado para autenticação mútua TLS. Quando a autenticação do cliente é solicitada, o certificado do cliente RadSec é trocado como parte do handshake inicial e validado antes que a conexão TLS seja estabelecida. Isso permite que o servidor RadSec verifique imediatamente o certificado do cliente, incluindo seu status de revogação, e falhe o handshake se o certificado for inválido ou revogado. Como resultado, o TLS 1.3 possibilita uma aplicação mais rígida e previsível da autenticação mútua TLS para conexões RadSec.

A Verificação de Revogação para Certificados RadSec configuração é automaticamente ativada quando a versão TLS máxima é definida para 1.3.

RADIUS / UDP

Esta seção está disponível quando você configurou pelo menos um Proxy RADIUS. Para cada proxy, um endereço IP público separado está disponível. Os endereços IP públicos nesta seção suportam apenas o protocolo RADIUS e, portanto, escutam nas portas 1812/1813.

Endereços IP do Servidor e Localização

Esses endereços IP escutam apenas em RADIUS sobre as portas UDP 1812/1813.

Geolocalização do(s) Proxy(s) RADIUS bem como o(s) respectivo(s) endereço(s) IP público(s).

Segredos Compartilhados

O segredo compartilhado para o respectivo Proxy RADIUS. Por padrão, todos os Proxies RADIUS são inicializados com o mesmo segredo compartilhado.

Portas

Esta seção exibe as portas padrão para os serviços de autenticação RADIUS (1812) e contabilidade RADIUS (1813).

Failover e Redundância

Redundância de Proxy

Observe que um único Proxy RADIUSaaS não fornece redundância. Para garantir redundância, configure múltiplos Proxies RADIUSaaS conforme descrito aqui.

Redundância do Serviço RadSec para Proxies

Ao usar o RADIUSaaS com múltiplas instâncias RadSec, os Proxies são automaticamente configurados para conectar-se a todas as instâncias RadSec disponíveis. Um Proxy RADIUSaaS priorizará a conexão ao serviço RadSec regional mais próximo. Se esse serviço estiver indisponível, ele alternará para outro serviço RadSec disponível.

Certificados do Servidor

CA do Cliente

Por padrão, o RADIUSaaS gera uma Certificado de Servidor RADIUS assinado por uma Autoridade Certificadora (CA) que está disponível em nosso serviço exclusivamente para esse fim. Nós a chamamos de CA do Cliente. A Customer-CA é única para cada cliente.

Para criar sua Customer-CA, siga estes passos simples:

Navegue até Configurações > Configurações do Servidor

Clique Adicionar

Escolha Deixe o RaaS criar uma CA para você

Clique em Salvar

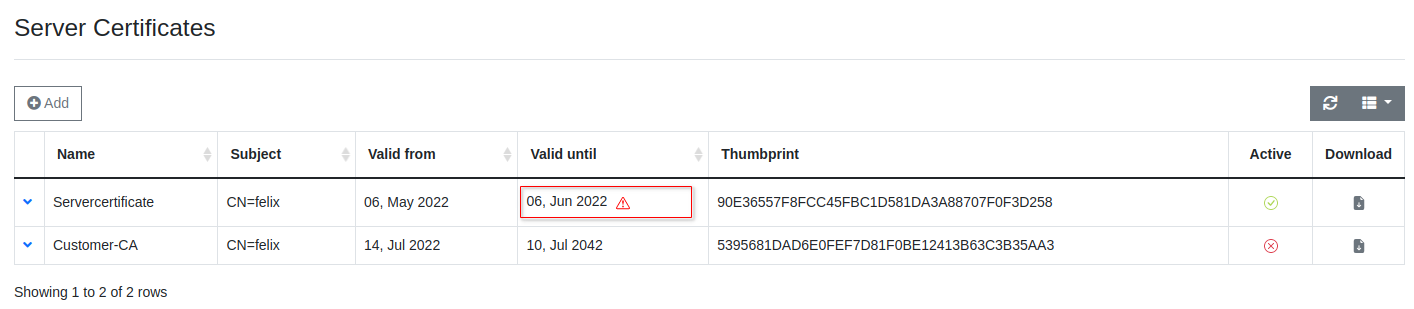

Após a criação, você verá um novo certificado disponível em Certificados do Servidor

Traga seu próprio certificado

Caso você não queira usar a Customer CA, você pode carregar até dois de seus próprios certificados.

Certificado de servidor emitido pelo SCEPman

Siga estes passos para aproveitar o SCEPman Certificate Master para gerar um novo certificado de servidor:

Navegue até seu portal web SCEPman Certificate Master.

Selecione Request Certificate (Solicitar Certificado) à esquerda

Selecione (Web) Server no topo

Selecione Formulário

Digite todos os Subject Alternative Names (SANs) para os quais o certificado deverá ser válido, separados por vírgulas, pontos-e-vírgulas ou quebras de linha. Gere um certificado de servidor conforme descrito aqui e forneça qualquer FQDN que desejar. Recomendamos adaptar o SAN do certificado de servidor padrão, por exemplo,

radsec-<nome da sua instância RADIUSaaS>.radius-as-a-service.com.Configure o Formato de arquivo para download para PEM

Selecione Incluir Cadeia de Certificados e baixe o certificado.

Enviar a solicitação para baixar o novo certificado de servidor.

Importante: Tome nota temporária da senha pois ela não pode ser recuperada do Certificate Master.

Carregue o novo certificado de servidor para RADIUSaaS

Para adicionar seu certificado de servidor criado nos passos acima, navegue até instância RADIUSaaS > Configurações > Configurações do Servidor > Adicionar então

Escolha Certificado codificado em PEM ou PKCS#12 (Se você selecionou PKCS#12 na etapa 5, este contém tanto a chave pública quanto a privada)

Arraste e solte seu arquivo de certificado ou clique para procurá-lo

Digite a senha de sua Chave Privada

Clique Salvar

Observe: Por padrão, o SCEPman Certificate Master emite certificados válidos por 730 dias. Se você quiser alterar isso, consulte a documentação.

Ativação do certificado

Certifique-se de monitorar a expiração do seu certificado de servidor e renová-lo em tempo hábil para evitar interrupções no serviço.

Como os certificados expiram de tempos em tempos ou sua preferência sobre quais certificados deseja utilizar muda, é importante que você possa controlar o certificado que seu servidor está usando. A coluna Ativo mostra o certificado que seu servidor está usando atualmente. Para alterar o certificado que seu servidor está usando, expanda a linha do certificado que deseja escolher e clique Ativar.

Baixar

Para baixar seu Certificado de Servidor, você tem duas opções:

Clique Baixar Certificado CA no topo. Isso fará o download direto da CA raiz confiável do atual servidor ativo

certificado. Clique no ícone de download

na linha correspondente. Opção 2 abrirá um diálogo mostrando o caminho completo do certificado. O certificado raiz

Mostrando o certificado raiz em verde Para ambas as opções, o certificado raiz baixado é codificado em base64 (PEM). Caso seu dispositivo (por exemplo, controlador WiFi) necessite de codificação binária (DER), você pode convertê-lo usando:

openssl x509 -inform pem -in <ARQUIVO_BAIXADO> -outform der -out <ARQUIVO_CONVERTIDO>

Excluir openssl x509 -inform pem -in <ARQUIVO_BAIXADO> -outform der -out <ARQUIVO_CONVERTIDO> Para excluir um certificado, expanda a linha correspondente, clique

e confirme sua escolha.

Expiração do Certificado

Não deixe o Certificado de Servidor RADIUS expirar. Isso interromperá a autenticação.

Captura de tela mostrando expiração do certificado

Renovação do Certificado do ServidorSe o triângulo estiver exibido ao lado do Certificado de Servidor RADIUS ativo, siga este guia para atualizá-lo:

Conexão SCEPman

A configuração Conexão SCEPman foi projetada para conectar sua instância RaaS diretamente à sua instância SCEPman. Quando você configurar essa conexão, o RaaS realizará as seguintes tarefas:

Criar e ativar um novo Certificado de Servidor

Ele gerenciará este certificado de servidor incluindo o processo de renovação.

Para estabelecer essa conexão, siga estes passos:

Copie o token da API exibido. Navegue até seu App Service SCEPman conforme este guia e crie uma nova variável de ambiente chamada AppConfig:RADIUSaaSValidation:Token

usando o Token copiado anteriormente como valor.

Aplique suas configurações e Reinicie seu App Service.

Clique Insira a URL da sua instância SCEPman no campo URL do SCEPman.Configurar Conexão

. Esta ação desativa o certificado de servidor atual para que o certificado recém-criado possa ser gerenciado.

Após a conclusão da configuração, dois novos botões aparecerão e substituirão os anteriores.Girar Certificado . Este botão irá girar e ativar seu certificado de servidor entre os dois slots disponíveis.Servercertificate- upload0 . Este botão irá girar e ativar seu certificado de servidor entre os dois slots disponíveis.e.

upload1 Excluir Conexão. Esta ação excluirá sua conexão configurada anteriormente. Observe que esta ação não pode ser desfeita. Quando você excluir a conexão, o token também será excluído. Caso deseje configurar a conexão em um momento posterior, será necessário seguir os passos acima.

Last updated

Was this helpful?