Solução de Problemas

Problemas de Conexão

Visão do cliente

XML incorreto

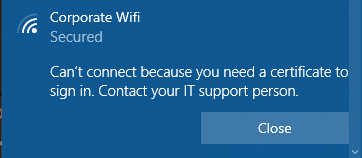

Não é possível conectar porque você precisa de um certificado para entrar. Contate a pessoa de suporte de TI.

Verifique se seu cliente tem um certificado para autenticar e se você está usando o perfil de configuração WiFi ou XML.

Problemas com raiz confiável

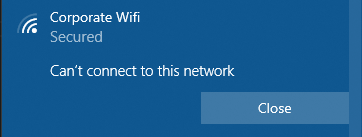

Não é possível conectar a esta rede.

Verifique se você fez o seguinte:

Informou ao seu Servidor RADIUS quais certificados têm permissão para conectar conforme descrito aqui

Importou o certificado ativo do Servidor RADIUS como raiz confiável no seu cliente conforme descrito aqui

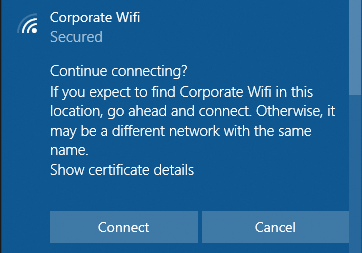

Continuar conectando?

Continuar conectando? Se você espera encontrar o WiFi Corporativo nesta localização, vá em frente e conecte-se. Caso contrário, pode ser uma rede diferente com o mesmo nome.

Mostrar detalhes do certificado.

Se seus clientes precisam verificar ao conectar pela primeira vez, e você está vendo este diálogo:

Certifique-se de que você referenciou o certificado do servidor RADIUS no seu perfil WiFi e forneceu o atributo SAN (FQDN) do certificado do servidor e o nome comum (CN):

Visão do servidor

CA desconhecida

Se seu Registros contem mensagens de erro similares às mostradas abaixo

pode ter as seguintes causas raízes:

Cliente lança erro

TLS Alert read:fatal:unknown CASeu Cliente não conhece o certificado do Servidor e rejeita a conexão. Verifique se você adicionou seu certificado do Servidor conforme descrito aqui.

Você alterou/adicionou um novo certificado do Servidor e seu perfil XML no cliente está usando o antigo. Nesse caso, por favor verifique novamente se você atualizou seu perfil WiFi/com Fio ou re-gerou seu XML após adicionar os certificados e enviou isso para seus clientes.

Servidor lança erro

TLS Alert write:fatal:unknown CASeu servidor RADIUS não conhece o emissor do certificado que foi usado para autenticação. Adicione sua CA conforme descrito aqui.

Certificado desconhecido

Se você usa macOS (e possivelmente outras plataformas Apple) e se seu Registros contem mensagens de erro similares à mostrada abaixo

pode ter as seguintes causas raízes:

Erro de descriptografia | Acesso negado

Se seu Registros contem mensagens de erro similares às mostradas abaixo

... então provavelmente é um bug do software TPM nas suas máquinas Windows. Mais informações sobre isso podem ser encontradas na documentação do SCEPman.

Se você vir algo assim em seus Registros

... podem haver duas razões. Uma é que seu perfil WiFi está referenciando o certificado raiz errado para validação do servidor. Por favor, certifique-se de que seu perfil esteja configurado corretamente. Se estiver e você ainda estiver enfrentando esse problema, tente definir seu KSP para KSP de Software.

A configuração Key Storage Provider (KSP) determina o local de armazenamento da chave privada para os certificados de usuário final. O armazenamento no TPM é mais seguro do que o armazenamento em software, porque o TPM fornece uma camada adicional de segurança para prevenir roubo de chaves. Entretanto, há um bug em algumas versões mais antigas de firmware TPM que invalida algumas assinaturas criadas com uma chave privada suportada pelo TPM. Em tais casos, o certificado não pode ser usado para autenticação EAP como é comum para conexões Wi-Fi e VPN. Versões de firmware TPM afetadas incluem:

STMicroelectronics: 71.12, 73.4.17568.4452, 71.12.17568.4100

Intel: 11.8.50.3399, 2.0.0.2060

Infineon: 7.63.3353.0

IFX: Versão 3.19 / Especificação 1.2

Se você usar TPM com este firmware, ou atualize seu firmware para uma versão mais nova ou selecione "KSP de Software" como provedor de armazenamento de chaves.

Não é possível continuar, pois o par está se comportando mal

Se seus Registros contêm rejeições com o erro "Não é possível continuar, pois o par está se comportando mal" isso indica que o cliente parou de se comunicar com o serviço RADIUS, na maioria das vezes porque as configurações de confiança estão incorretas. Neste caso, por favor verifique os certificados nos dispositivos afetados.

Segredo RADIUS compartilhado incorreto

Se seu (proxy) Registros contem mensagens de erro similares às mostradas abaixo

então um dos seus pontos de acesso ou switches que está tentando conectar à sua instância RADIUSaaS via um Proxy RADIUS está usando um Segredo Compartilhado.

Para identificar o ponto de acesso ou switch afetado, primeiro determine o proxy RADIUS expandindo a mensagem de erro e procurando pela propriedade proxyip Agora que você sabe o proxy, use seu inventário e conhecimento de locais específicos ou grupos de dispositivos que não conseguem conectar à sua rede para identificar o dispositivo de rede com configuração incorreta. Finalmente, atualize o segredo compartilhado para corresponder ao valor configurado em sua instância RADIUSaaS para esse proxy.

Problemas de certificado

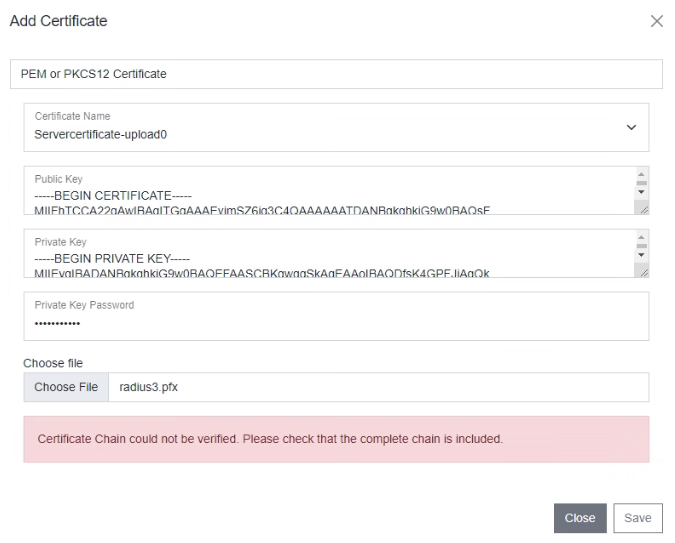

A cadeia de certificados não pôde ser verificada

Quando você quer usar seu próprio certificado de servidor, seu servidor RADIUS exige a cadeia completa de certificados para permitir que outros participantes (Proxy, clientes RadSec, endpoints que tentam conectar) verifiquem a identidade do servidor. Se você vir esta mensagem, ou copie e cole o certificado da CA abaixo do certificado do servidor no campo de texto ou crie um pacote PCKS8 que inclua todos os certificados da líder até a raiz.

Problemas no Portal de Administração

Login

Para fazer login no portal web RADIUSaaS ("Portal de Administração RADIUSaaS"), os seguintes requisitos devem ser atendidos:

O UPN/endereço de e-mail que você forneceu como administrador técnico deve ser autenticável contra alguma Microsoft Entra ID (Azure AD) (não precisa ser uma identidade do locatário cujos usuários irão utilizar o RADIUSaaS para autenticação de rede).

O UPN/endereço de e-mail que você forneceu como administrador técnico deve ter sido registrado na sua instância RADIUSaaS conforme descrito aqui. Caso seja o administrador inicial, por favor contate-nos se você acredita que registramos o usuário errado.

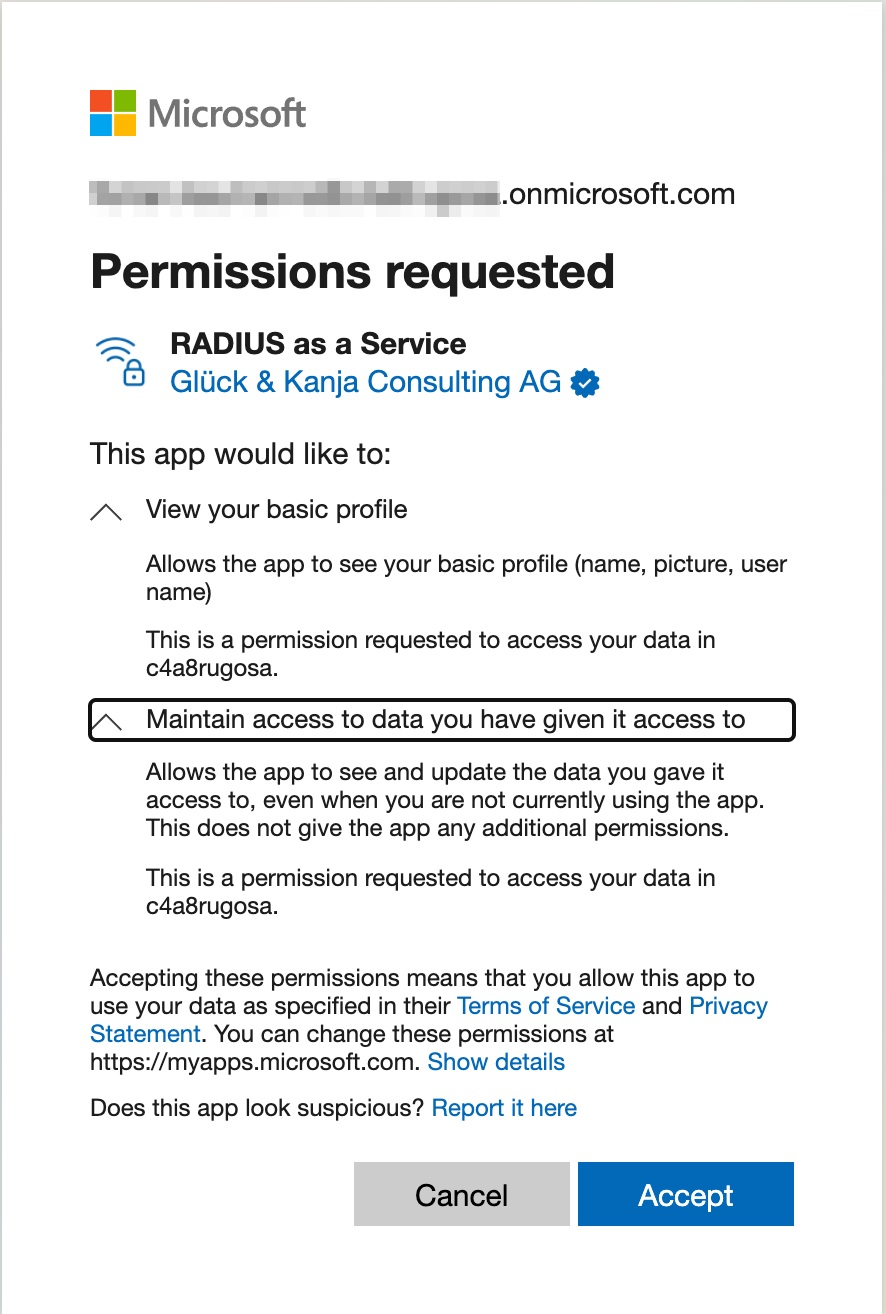

O objeto de usuário do Microsoft Entra ID (Azure AD) por trás do UPN/endereço de e-mail precisa estar autorizado a conceder ao Aplicativo Empresarial RADIUSaaS as seguintes permissões (veja a captura de tela abaixo):

Ler o Perfil Básico do Usuário

Manter acesso aos dados aos quais você lhe deu acesso (permitir solicitação de token de atualização)

Caso seu usuário do Microsoft Entra ID (Azure AD) não tenha direitos para conceder as permissões necessárias, nenhum Aplicativo Empresarial correspondente será criado automaticamente no seu Microsoft Entra ID (Azure AD). Para contornar isso, peça ao seu departamento de TI que conceda ao seu usuário as permissões necessárias.

Problemas de configuração do Intune

Atribuição de perfil

A configuração Wi-Fi não é implantada se os perfis Wi-Fi, SCEP e Certificado confiável forem atribuídos a grupos diferentes. Eles podem aparecer como "Pendente" ou não haver status algum. Por favor, use o mesmo grupo ou "Todos os dispositivos" resp. "Todos os usuários" para todos os perfis vinculados.

Você pode atribuir o perfil de certificado Root SCEP tanto para "Todos os usuários" quanto para "Todos os dispositivos" se você tiver um dispositivo (atribuído a "Todos os dispositivos") e um certificado de usuário (atribuído a "Todos os usuários") em uso.

Certificado SCEP

Android

O Android parece exigir um UPN em Subject alternative name em versões mais recentes (mesmo para certificados de dispositivo). Por favor adicione isso no seu perfil SCEP (ex.: {{DeviceId}}@contoso.com):

Perfil Wi-Fi

Android

Códigos de erro comuns: 0xc7d24fc5 ou -942518331

Pontos chave são:

selecione o certificado Root CA para validação do servidor (importante: não faça upload do certificado do servidor do RADIUSaaS) - e -

defina um nome do servidor radius

Observação: Parece haver um limite de caracteres para este campo. Para resolver possíveis problemas, você pode usar apenas a parte do domínio sem subdomínio como "radius-as-a-service.com" (em vez de "contoso.radius-as-a-service.com").

Desenvolvedores Android declaram: "[...] devem configurar ambos um certificado Root CA, e ou um correspondência de sufixo de domínio ou uma correspondência de assunto alternativo". Portanto, o MDM pode usar "setAltSubjectMatch" ou "setDomainSuffixMatch" após adicionar um certificado raiz à configuração Wi-Fi. O Intune parece usar "setDomainSuffixMatch" já que apenas "radius-as-a-service.com" é suficiente.

às vezes privacidade de identidade é necessária (ex.: vista em dispositivos quiosque Android / Android Enterprise dedicado)

Last updated

Was this helpful?