Certificados Confiáveis

Tipos de Certificados Confiáveis

CAs Confiáveis para Autenticação de Cliente

CAs confiáveis para autenticação de cliente estabelecem a confiança entre as CAs que emitem certificados de autenticação de cliente para seus dispositivos de extremidade e o RADIUSaaS.

Certificados Confiáveis de Conexão RadSec

O próprio RadSec funciona com autenticação mútua por certificado (mTLS). Isso significa, por um lado, que seus autenticadores devem confiar no RADIUSaaS e por outro lado o RADIUSaaS deve saber quais autenticadores confiar para que uma conexão RadSec válida possa ser estabelecida. Os certificados confiáveis de conexão RadSec garantem que o RADIUSaaS confie apenas naqueles autenticadores que você especificar.

Certificado RadSec confiável pré-instalado

Devido ao acima, você sempre verá pelo menos um certificado RadSec confiável que estabelece a confiança com seus Proxies RADIUS (efetivamente agindo como clientes RadSec). Para garantir que seus proxies sejam capazes de iniciar corretamente e estabelecer uma conexão com sua instância, você não pode excluí-lo.

Adicionar

Se você tiver uma infraestrutura PKI em camadas (por exemplo, um PKI legado da Microsoft), por favor considere isto.

Para adicionar um novo certificado confiável, siga estes passos:

Clique Adicionar

Selecione se deseja importar para certificado confiável

do SCEPman (fornecendo a URL para sua instância do SCEPman), ou

de qualquer outra CA (fazendo upload de um arquivo de certificado codificado em PEM ou DER)

Selecione o tipo de certificado confiável em Usar para:

Ambos (útil se a mesma CA estiver emitindo seus certificados de autenticação de cliente assim como seus certificados de cliente RadSec)

Faça upload do arquivo de certificado arrastando e soltando (alternativamente você pode clicar na área azul e selecionar seu arquivo)

Selecione a opção de verificação do certificado:

OCSP Autodetectar: O RADIUSaaS tentará inferir a URL do respondedor OCSP a partir da extensão Authority Information Access (AIA) do certificado do cliente que é usada para a autenticação de rede. Caso nenhuma URL do respondedor OCSP seja encontrada ou o respondedor OCSP esteja indisponível, o RADIUSaaS considerará a Configuração Soft fail .

OCSP: Especifique manualmente qual URL do respondedor OCSP será usada para qualquer certificado emitido pela CA confiável. Se o respondedor OCSP estiver indisponível, o RADIUSaaS considerará o Configuração Soft fail .

CRL: Se selecionado, o RADIUSaaS usará uma CRL em vez de OCSP para verificar certificados emitidos pela CA. Especifique a codificação da CRL (DER ou PEM) e os pontos de distribuição da CRL.

Nenhum: Se sua CA não suporta nem OCSP nem CRL, selecione Nenhum para pular a verificação.

Clique Guardar

Eliminar

Para excluir um certificado, expanda a linha correspondente, clique Eliminar e confirme sua escolha.

OCSP Soft-fail

Esta configuração determina como o RADIUSaaS se comporta quando o respondedor OCSP da sua CA confiável não pode ser alcançado.

Se você desativar esta configuração, solicitações de autenticação serão rejeitadas quando o OCSP responder da sua CA não puder ser alcançado.

Por favor verifique Consequências do Falha Suave OCSP para ter certeza de que você entende as implicações desta configuração.

Observe que esta configuração está disponível apenas quando OCSP Autodetectar ou OCSP está selecionado para verificação de certificado.

Por padrão, nós recomendamos ativar o OCSP Soft fail para aumentar a disponibilidade do serviço permitindo que solicitações de autenticação sejam aceitas mesmo se o OCSP responder não puder ser alcançado. Com este soft fail mecanismo, e caso o OCSP não esteja acessível, o RADIUSaaS apenas verificará se o certificado recebido foi assinado por uma das CAs confiáveis e processa quaisquer Regras.

Hierarquia PKI em camadas

Em um ambiente de CA em camadas com múltiplas CAs emissoras configuradas, certificados emitidos pela CA root ou por qualquer CA emissora terão acesso independentemente de terem sido emitidos pela root ou pela CA emissora. Isso significa que confiar na root automaticamente confiará em certificados emitidos por qualquer uma das CAs emissoras. Se o acesso precisar ser controlado com base nas CAs emissoras, isso pode ser alcançado configurando regras respectivas.

Considerações

Ao enviar a root e as CAs emissoras de uma PKI em camadas, por favor considere o seguinte:

O a CA root deve ser enviada primeiro, antes de enviar quaisquer CAs emissoras derivadas desta CA root.

Root e CAs emissoras devem ser enviadas em arquivos separados. Enviar cadeias de certificados em um único arquivo pode resultar em comportamento inesperado.

Configurações opcionais

ID do Intune

É possível usar o certificado que cada máquina com Windows 10 recebe do Intune ao ingressar no Microsoft Entra ID (Azure AD).

Esta configuração é opcional. Caso você não esteja familiarizado com Certificados do Intune, por favor não os configure!

Por que não recomendamos o uso de certificados do Intune para fins de autenticação?

Os certificados do Intune não são suportados pela Microsoft para outros propósitos além do gerenciamento com o Intune.

O tempo de validade dos certificados do Intune é de 1 ano.

Não existe um mecanismo para revogar certificados (como OCSP).

Em vez de usar certificados do Intune, recomendamos usar certificados de uma PKI como SCEPman.

Configurar IDs do Intune

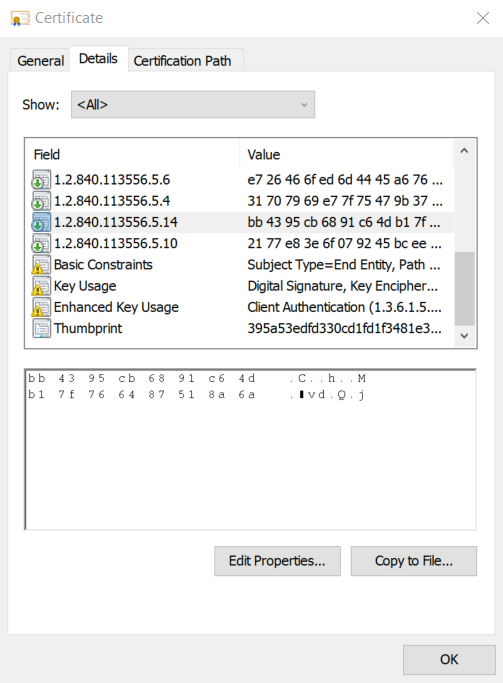

Use esta configuração com cuidado. Um dos seguintes IDs deve existir na extensão do certificado 1.2.840.113556.5.14. Todos os outros certificados serão rejeitados.

Para obter seu ID de Tenant do Intune, siga estes passos:

Pressione Windows + R e digite certlm.msc

Vá para seus certificados pessoais. Haverá um certificado de um dos seguintes emissores

SC Online Issuing

MDM Device Authority

Abra este certificado, vá para Detalhes e procure pela extensão

1.2.840.113556.5.14

O valor HEX impresso é o seu ID de Tenant do Intune.

Exemplo:

O ID do Inquilino do seguinte certificado é: bb4397cb6891c64db17f766487518a6a

XML

O perfil XML gerado pelo RADIUSaaS permitirá cache de PMK.

Hoje, a maioria das plataformas MDM fornece um método baseado em assistente para implantar perfis de rede (WiFi e LAN). Se isso não for possível, ou se o assistente oferecer apenas opções de configuração limitadas, você pode gerar um perfil XML bruto diretamente na plataforma RADIUSaaS.

Para gerar seu WiFi perfil XML:

Expanda o XML menu,

selecione o protocolo de segurança desejado (WPA2 ou WPA3),

insira seu SSID,

e clique Baixar.

Para gerar seu Cabo perfil XML, clique Baixar.

Last updated

Was this helpful?