Permissões

Permissões e tokens de acesso da API REST do RADIUSaaS podem ser gerenciados em https://YOURNAME.radius-as-a-service.com/settings/permissions

Visão geral

O Permissões menu permite controlar o acesso ao Portal de Administração RADIUSaaS e à API REST do RADIUSaaS.

O RADIUSaaS suporta múltiplos IDPs para autenticação ao entrar no Portal de Administração RADIUSaaS.

O RADIUSaaS não armazena nem gere as suas próprias identidades de administrador.

Portanto, os administradores têm o conforto de trabalhar com as suas próprias identidades e não precisam configurar contas adicionais.

As alterações nas atribuições de função e a invalidação de tokens de utilizador só entram em vigor após clicar em Guardar.

IDPs suportados

Em Fornecedores de Autenticação Permitidos qualquer (incluindo múltiplos) dos IDPs suportados pelo RADIUSaaS pode ser ativado:

Apple (Apple ID)

DigitalOcean (Endereço de E-mail do Utilizador)

Entra ID (Nome Principal do Utilizador)

Google (Endereço de E-mail Primário)

Além disso, em Fornecedor OICD Personalizado pode configurar os seus próprios fornecedores OpenID Connect para utilizar outros IDPs, por exemplo Okta ou nuvens Azure soberanas (GCC, GCC High, ...).

Funções

Administradores

Identidades ou contas inseridas aqui podem aceder ao Portal de Administração RADIUSaaS com permissões completas de leitura e escrita no serviço. Essas permissões incluem:

Ver, adicionar, alterar, eliminar Utilizadores

Ver, adicionar, alterar, eliminar certificados do servidor RADIUS e certificados confiáveis para autenticação de clientes e RadSec

Ver, adicionar, eliminar Proxies

Ver e alterar outras definições incluindo permissões

Acesso a todos os endpoints da API e operações CRUD

Visualizadores

Identidades ou contas inseridas aqui podem aceder ao Portal de Administração RADIUSaaS com permissões completas de leitura no serviço. Essas permissões incluem:

Ver Utilizadores

Ver, adicionar, alterar, eliminar certificados do servidor RADIUS e certificados confiáveis para autenticação de clientes e RadSec

Ver Proxies

Ver outras definições (a permissão não pode ser vista)

Acesso a todos os endpoints da API - limitado a operações de leitura

Utilizadores

Identidades ou contas inseridas aqui não podem aceder ao Portal de Administração RADIUSaaS, no entanto, podem aceder ao Meu Utilizadores Convidados portal, onde podem criar Utilizadores para acesso BYOD ou de convidados.

Invalidar tokens de utilizador

Durante a autenticação no Portal de Administração RADIUSaaS, cada identidade permitida obtém um token de acesso (bearer) que é armazenado no store de cookies do navegador. A duração do token é de 30 dias. Além disso, o RADIUSaaS tem permissão para atualizar esses tokens de acesso.

Num evento de segurança, os Administradores do RADIUSaaS podem invalidar todos os tokens de acesso emitidos anteriormente definindo a data mínima de emissão para agora.

Contactos Técnicos

Por favor note que esta funcionalidade está em preparação para um recurso de notificações numa versão futura do RADIUSaaS.

Adicione até 5 contactos técnicos para receber notificações por e-mail relacionadas com a sua instância. Pode selecionar o nível de evento para cada contacto.

Informação

Atualizações agendadas para a sua instância.

Aviso

Um certificado está prestes a expirar, ou um ISP está a ter problemas que podem afetar a sua instância.

Crítico

Interrupção da sua instância.

Tokens de Acesso

Tokens de acesso são necessários para autenticar chamadas à API REST do RADIUSaaS.

Adicionar

Siga estes passos para criar um novo token de acesso:

Clique em Adicionar

Forneça um Nome significativo para o token de acesso

Defina o nível de permissão selecionando uma Função

Selecione o tempo de vida do token de acesso

Clique em Criar

Copie o token de acesso para a área de transferência e guarde-o num local seguro.

Clique em Fechar

Eliminar

Para eliminar um token de acesso, localize-o na tabela e clique no ícone da lixeira:

Consentimento de permissões

Escolha entre diferentes fornecedores de identidade para poder iniciar sessão no seu portal.

As contas Microsoft Entra ID (Azure AD) que acedem ao Portal de Administração RADIUSaaS pela primeira vez devem conceder ao RADIUSaaS um conjunto limitado de permissões no seu inquilino Azure.

Existem duas maneiras alternativas de fornecer consentimento:

Consentimento do Utilizador Cada utilizador aceita o consentimento na primeira ligação ao portal.

Consentimento do Administrador Um administrador pode consentir em nome da organização para todos os utilizadores.

Consentimento do utilizador

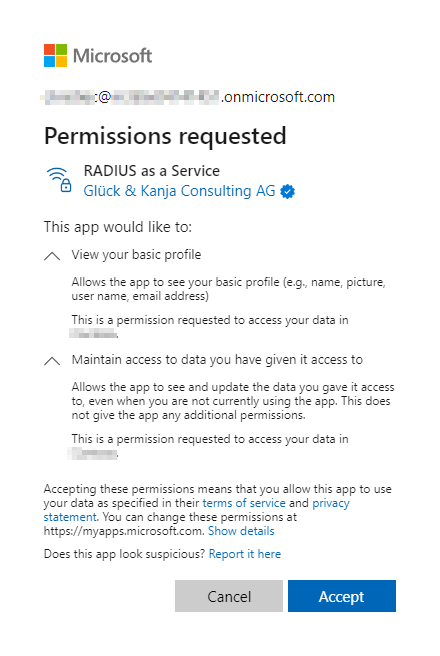

Se nenhum consentimento tiver sido dado em nome da organização anteriormente por um administrador, um utilizador verá uma caixa de diálogo de pedido de permissão:

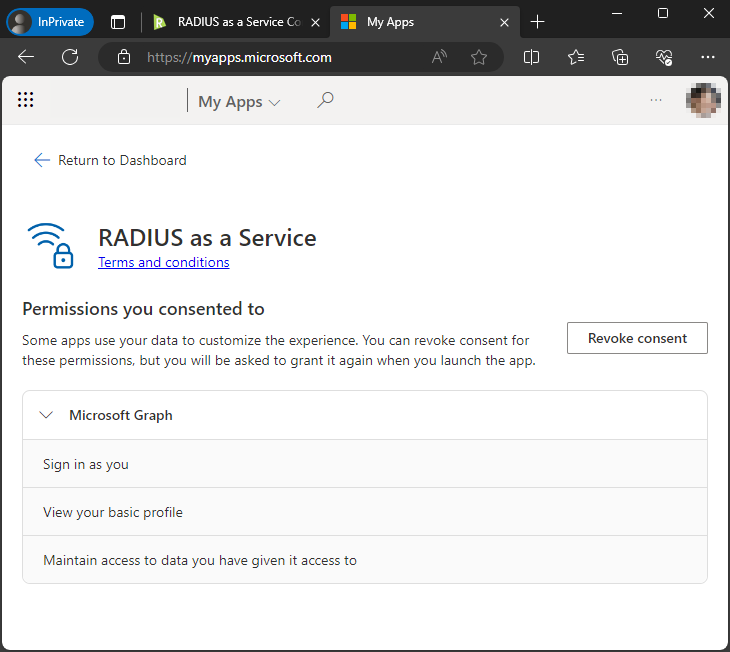

Os utilizadores podem rever ou revogar este consentimento na Microsoft As Minhas Apps.

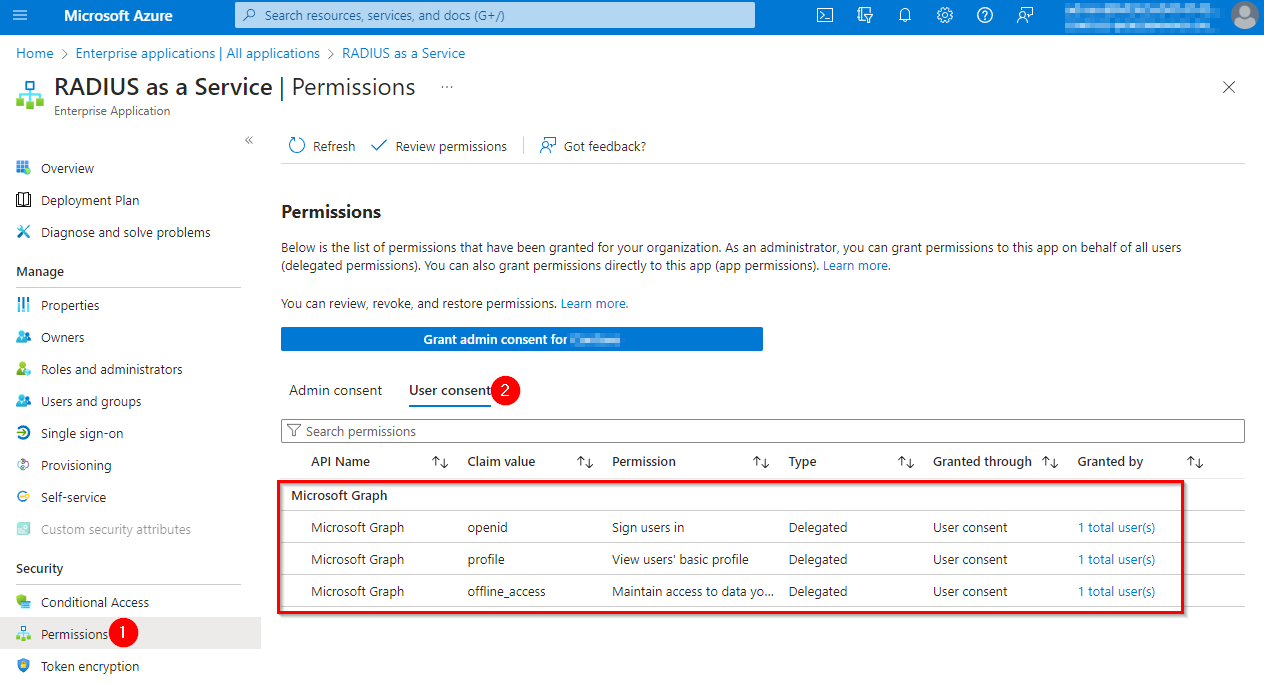

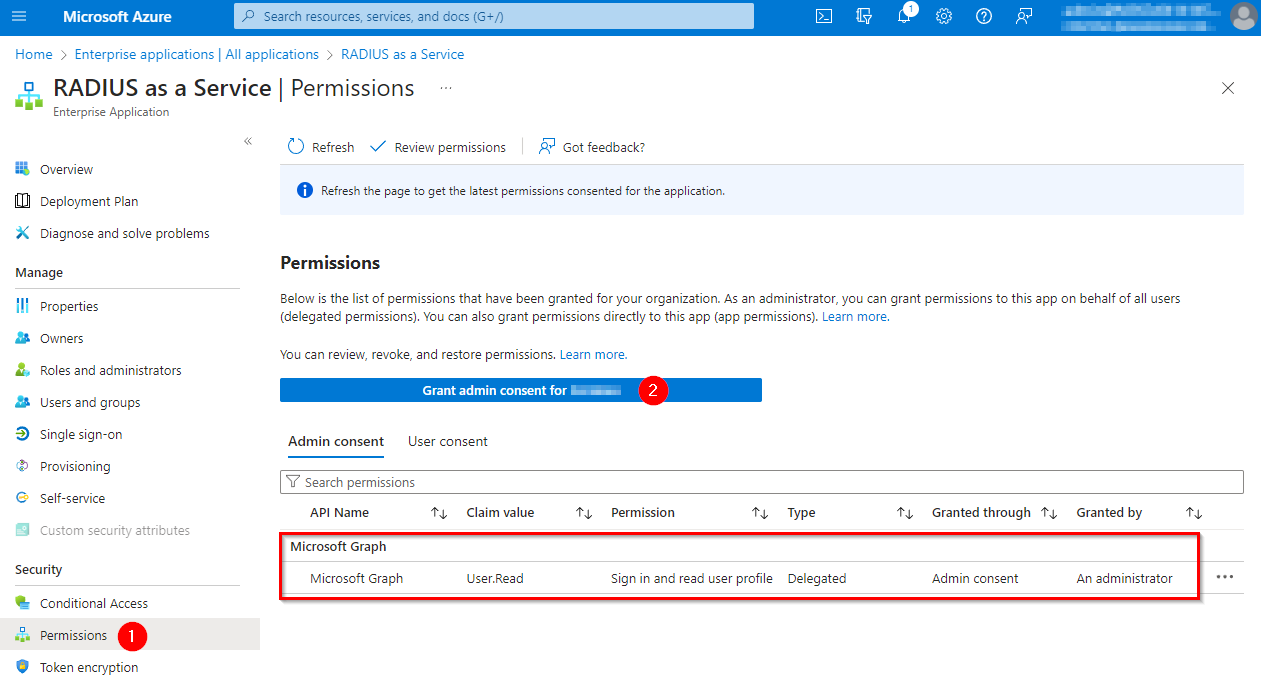

Os administradores podem rever e revogar consentimentos de utilizadores no Portal Azure (Microsoft Entra ID > Aplicações Empresariais > RADIUS como Serviço):

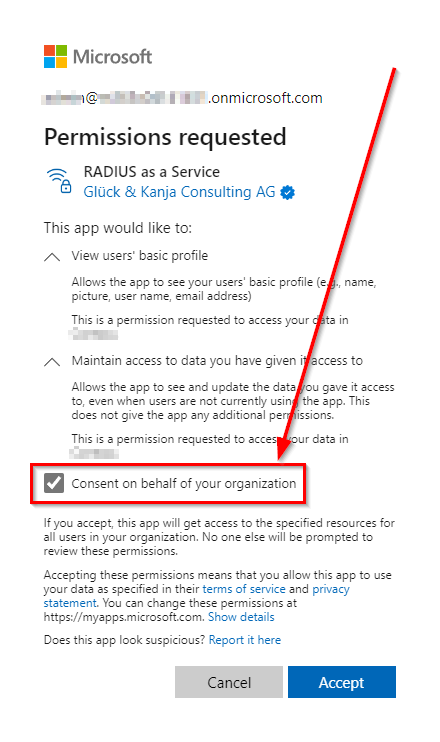

Consentimento do administrador

Em vez de exigir consentimento de cada utilizador, os administradores podem conceder consentimento para todos os utilizadores em nome da organização, ao iniciarem sessão no portal web do RADIUSaaS pela primeira vez:

Alternativamente, os administradores podem conceder o consentimento em nome da organização no portal Azure (Microsoft Entra ID > Aplicações Empresariais > RADIUS como Serviço). No Portal Azure, os administradores também podem rever ou revogar o consentimento:

Ao usar um Apple ID para iniciar sessão no RADIUSaaS, certifique-se de não ocultar o seu endereço de e-mail.

Se optar por ocultar o seu e-mail nesta caixa de diálogo não conseguirá entrar no seu portal. Nesse caso, terá de remover a aplicação RADIUSaaS em account.apple.com na Iniciar sessão com a Apple secção

A Digital Ocean irá pedir-lhe para autorizar a aplicação numa equipa para poder iniciar sessão:

O Google irá pedir-lhe para permitir que a aplicação aceda a dados limitados na sua conta.

As informações específicas que precisa fornecer para o fornecedor OIDC personalizado dependem do provedor de identidade que escolher. O seguinte exemplo baseia-se em Okta.

No console de administração Okta, terá de criar uma nova integração de aplicação com os seguintes detalhes:

Método de início de sessão

OIDC - OpenID Connect

Tipo de Aplicação

Aplicação Web

URI de redirecionamento de início de sessão

Fornecido no diálogo do RADIUSaaS acima Exemplo: https://eu1.radius-as-a-service.com/loginserver/authResponse

Certifique-se de atribuir a integração ao grupo de utilizadores pretendido e guardar. Agora pode recuperar as informações necessárias desta aplicação para inserir no RADIUSaaS:

O Nome de Exibição pode ser escolhido livremente e será mostrado durante o início de sessão.

Com Okta, a URL de Autenticação tem a seguinte forma:

https://{YourOrga}.okta.com/oauth2/v1/authorize

A URL do Token também é construída e parece assim:

https://{YourOrga}.okta.com/oauth2/v1/token

O ID do Cliente e Segredo do Cliente pode ser copiado e criado na própria aplicação:

Para o Escopo do Cliente openid email é necessário. Isto dirá ao Okta que estamos a usar uma autenticação OpenID e precisamos de ler o endereço de e-mail do utilizador autenticado.

Após guardar e permitir este fornecedor, deverá ser capaz de usá-lo para autenticar na página de login:

Se necessário em certos cenários (por exemplo, inquilinos GCC High ), também pode usar um registo de aplicação Entra ID criado por si para autenticar no seu portal RADIUSaaS.

Preparação

Antes de criar o registo da aplicação, certifique-se de copiar a URL de redirecionamento da Permissões secção do seu portal RADIUSaaS. Pode encontrar a URL no topo do Fornecedor OIDC Personalizado diálogo de edição:

Criar Registo de Aplicação

No Entra ID, navegue para Registos de Aplicações e crie um novo registo:

Selecione um Nome descritivo para o registo e adicione a URI de redirecionamento que copiou no passo anterior como Web tipo.

Adicionar Permissões de API

No registo criado, navegue para permissões de API e adicione email e openid do Microsoft Graph como Delegadas permissões. Também certifique-se de conceder consentimento de administrador para o seu inquilino:

Adicionar Segredo do Cliente

Para permitir que o RADIUSaaS use este registo, crie um segredo do cliente na secção Certificados & Segredos do registo. Copie o valor do segredo para posterior utilização.

Anotar Detalhes do Registo

Mais tarde precisará do ID do Cliente do registo e de algumas URLs específicas do seu inquilino. Pode encontrá-los na página de Visão geral do registo:

Atribuir Utilizadores

Para que alguém possa usar este registo de aplicação para iniciar sessão, certifique-se de os adicionar à aplicação empresarial gerida. Pode encontrar isto no Entra ID em Aplicações Empresariais com o mesmo nome do seu registo de aplicação. Também existe um link para isto na visão geral do registo da aplicação.

Configurar o Provedor OIDC no RADIUSaaS

De volta ao portal RADIUSaaS, navegue até à secção Permissões e edite o provedor OIDC personalizado e preencha as informações necessárias:

Nome de Exibição

Este nome será exibido na página de login

URL de Autenticação

Ponto de extremidade de autorização OAuth 2.0 (v2) dos endpoints do registo

URL do Token

Ponto de extremidade de token OAuth 2.0 (v2) dos endpoints do registo

ID do Cliente

O ID do cliente do registo da aplicação. Pode ser encontrado na sua página de visão geral

Segredo do Cliente

O segredo do cliente criado anteriormente

Escopo do Cliente

Define as informações solicitadas durante a autenticação. Insira openid email aqui.

Após guardar a configuração, certifique-se de permitir o provedor personalizado e adicionar alguns utilizadores para este provedor. Agora deverá ser capaz de usar o provedor para iniciar sessão no seu portal RADIUSaaS:

Pode ser necessário que um administrador Entra use inicialmente este login para consentir novamente para o seu inquilino. Isto só precisa ser feito uma vez.

Last updated

Was this helpful?