WiFi

Grundlagen

Authentifizierung

Zertifikatbasierte Authentifizierung

Nur bestimmte CAs zulassen (Vertrauenswürdige CAs)

Filter für Intune-IDs

Benutzername-/Passwortbasierte Authentifizierung

Konfiguration

SSID-Filter

Access-Point-Filter

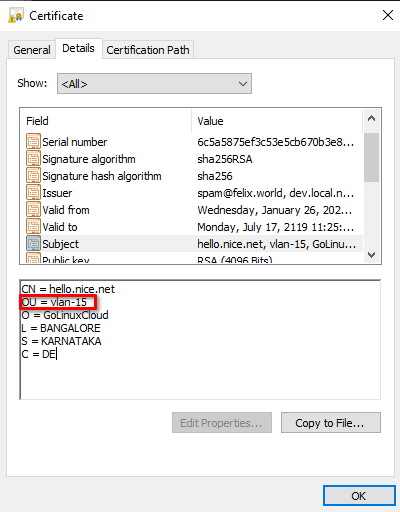

VLAN-Zuweisung

Die Regel-Engine von RADIUSaaS bietet mehrere Möglichkeiten, zusätzliche RADIUS-Attribute zurückzugeben. Die folgenden Optionen stehen zur Verfügung:

Geben Sie statisch das/die Rückgabeattribut(e) und deren Wert/Werte an, die basierend auf der zugehörigen Regel zugewiesen werden sollen.

Platzhalter werden in .* Regex übersetzt

Zusätzliche RADIUS-Attribute

Die Regel-Engine von RADIUSaaS bietet mehrere Möglichkeiten, zusätzliche RADIUS-Attribute zurückzugeben. Die folgenden Optionen stehen zur Verfügung:

Geben Sie statisch das/die Rückgabeattribut(e) und deren Wert/Werte an, die basierend auf der zugehörigen Regel zugewiesen werden sollen.

Platzhalter werden in .* Regex übersetzt

Zuletzt aktualisiert

War das hilfreich?