MikroTik

Zertifikate vorbereiten

Um eine gültige RadSec-Verbindung herzustellen, müssen die MikroTik Access Points dem RADIUS-Serverzertifikat vertrauen und Ihr RADIUS-Server muss dem RadSec-Client-Zertifikatvertrauen. Folgen Sie dazu den untenstehenden Schritten:

Option 1: Verwendung der SCEPman-PKI

Laden Sie das Root-Zertifikat der CA herunter, die Ihr aktives RADIUS-Serverzertifikat ausgestellt hat, wie beschrieben hier. Da Sie SCEPman verwenden, könnte dies Ihr SCEPman Root CA-Zertifikat sein.

Melden Sie sich an Ihrem MikroTik-Gerät an und laden Sie dann das in Schritt 1 oben heruntergeladene Zertifikat mittels Dateien Menü auf der linken Seite auf das MikroTik-Gerät hoch.

Nachdem der Upload abgeschlossen ist, wechseln Sie zu Ihrem Terminal Reiter oben rechts und führen Sie den folgenden Befehl aus, um dieses Zertifikat in den Zertifikatsspeicher von MikroTik zu importieren:

/certificate import file-name="scepman-root.cer"Erzeugen Sie ein RadSec-Client-Zertifikat unter Verwendung von SCEPman Certificate Master indem Sie zum Client-Zertifikat Menü navigieren:

Überwachen Sie unbedingt das Ablaufdatum Ihres RadSec-Client-Zertifikat und erneuern Sie es rechtzeitig, um Dienstunterbrechungen zu vermeiden.

Sobald das RadSec-Client-Zertifikat heruntergeladen ist, extrahieren Sie den privaten Schlüssel, z. B. mit OpenSSL, da dieser separat auf den Access Point importiert werden muss:

Laden Sie beide Dateien, das Zertifikat und den privaten Schlüssel, über das Dateien Menü hoch. Importieren Sie dann zuerst das Zertifikat und anschließend den privaten Schlüssel. Während des Importvorgangs wird der private Schlüssel mit dem Zertifikat verschmolzen, gekennzeichnet durch den Buchstaben 'K', wie unten gezeigt.

Option 2: Verwendung anderer PKIs

Verwenden Sie diesen Abschnitt, wenn Sie eine Root-CA auf Ihrem MikroTik-AP erstellen und ein RadSec-Client-Zertifikat von dieser Root erstellen möchten. Bitte beachten Sie, dass alle diese Schritte entweder über die GUI oder das Terminal ausgeführt werden können.

Laden Sie das Root-Zertifikat der CA herunter, die Ihr aktives RADIUS-Serverzertifikat ausgestellt hat, wie beschrieben hier.

Melden Sie sich an Ihrem MikroTik-Gerät an und laden Sie dann das in Schritt 1 oben heruntergeladene Zertifikat mittels Dateien Menü auf der linken Seite auf das MikroTik-Gerät hoch.

Nachdem der Upload abgeschlossen ist, wechseln Sie zu Ihrem Terminal Reiter oben rechts und führen Sie den folgenden Befehl aus, um dieses Zertifikat in den Zertifikatsspeicher von MikroTik zu importieren:

Falls Sie noch kein RadSec-Client-Zertifikat für MikroTik AP erstellt haben, erzeugen Sie eines nach dem folgenden Beispiel. Weitere Informationen zum Erstellen von Zertifikaten finden Sie unter hier.

Überwachen Sie unbedingt das Ablaufdatum Ihres RadSec-Client-Zertifikat und erneuern Sie es rechtzeitig, um Dienstunterbrechungen zu vermeiden.

Beispiel:

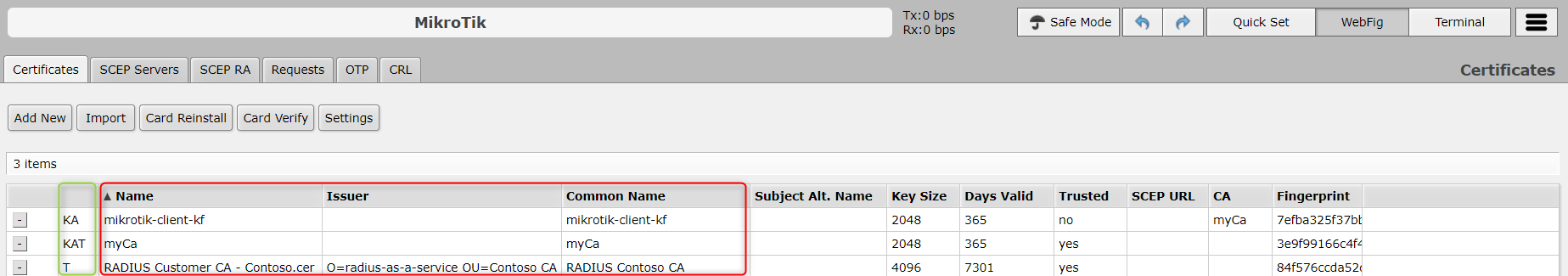

Im obigen Beispiel erstellt die erste Zeile eine Root-CA namens myCa. Die zweite Zeile erzeugt ein Client-Zertifikat für das MikroTik-Gerät und die dritte Zeile verwendet myCa (CA), um das in Schritt 2 erzeugte mikrotik-client Zertifikat zu signieren. Wenn alles geklappt hat, erhalten Sie am Ende drei Zertifikate wie unten gezeigt. Stellen Sie bitte sicher, dass Ihr MikroTik-Gerät die relevanten Zertifikate (T Flag im grünen Bereich) vertraut. Falls dies noch nicht der Fall ist, setzen Sie das Flag mit dem folgenden Befehl:

Exportieren Sie das Root-CA-Zertifikat (

myCa) das Ihr RadSec-Client-Zertifikat oben:

Laden Sie es von der Dateien Menüseite herunter und laden Sie dann die Datei wie beschrieben in Ihre RADIUSaaS-Instanz hoch hier und wählen Sie RadSec unter Verwenden für. Sobald dies abgeschlossen ist, fahren Sie mit der Konfiguration Ihres MikroTik-AP wie unter unten fort und verwenden Sie Option 1 für Zertifikate.

MikroTik-Konfiguration

Bitte beachten Sie, dass die unten stehende Konfiguration mit RouterOS 6.47.4 und 6.49.11 getestet wurde

Wechseln Sie zurück zu Ihrem WebFig, fügen Sie ein neues RADIUS-Profil hinzu und geben Sie folgende Informationen ein:

Adresse

Verwenden Sie die IP-Adresse von Ihrer Servereinstellungen Seite.

Protokoll

RadSec

Geheimnis

"radsec"

Authentifizierungsport

2083

Abrechnungsport

2083

Timeout

4000 ms

Gehen Sie zu Wireless, fügen Sie ein neues Sicherheitsprofil hinzu und geben Sie die folgenden Informationen ein:

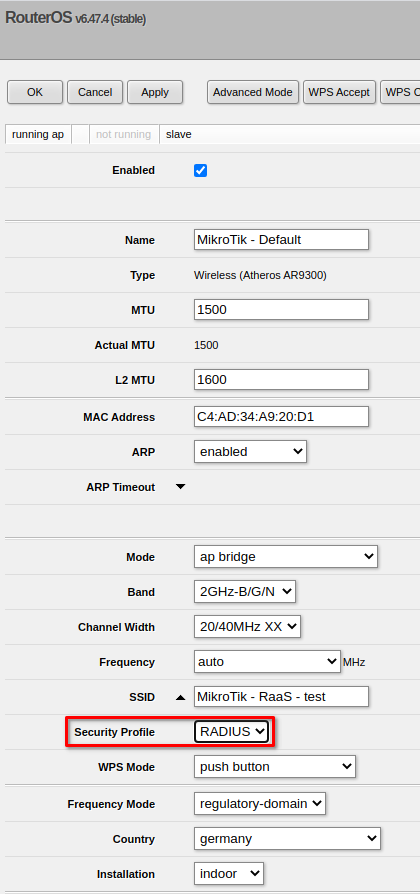

Wechseln Sie zu Ihrem WLAN-Schnittstellen und weisen Sie Ihr Sicherheitsprofil der Schnittstelle zu.

Zuletzt aktualisiert

War das hilfreich?