MikroTik

Preparar certificados

Para establecer una conexión RadSec válida, los puntos de acceso MikroTik deben confiar en el Certificado de servidor RADIUS y su servidor RADIUS debe confiar en el Certificado de Cliente RadSec. Para lograr esto, siga los pasos a continuación:

Opción 1: Usar la PKI de SCEPman

Descargue el certificado raíz de la CA que ha emitido su Certificado de servidor RADIUS como se describe aquí. Dado que está usando SCEPman, ese podría ser su certificado Root CA de SCEPman.

Inicie sesión en su dispositivo MikroTik, luego cargue el certificado del paso 1 anterior al dispositivo MikroTik usando el Archivos menú a la izquierda.

Una vez cargado, cambie a su Terminal pestaña en la parte superior derecha y ejecute el siguiente comando para importar este certificado al almacén de certificados de MikroTik:

/certificate import file-name="scepman-root.cer"Genere un Certificado de Cliente RadSec usando SCEPman Certificate Master navegando a la Certificado de Cliente menú:

Asegúrese de supervisar la caducidad de su Certificado de Cliente RadSec y renuévelo a tiempo para evitar interrupciones del servicio.

Una vez que el Certificado de Cliente RadSec esté descargado, extraiga la clave privada, por ejemplo usando OpenSSL, ya que esto deberá importarse al punto de acceso por separado:

Cargue ambos archivos, el certificado y la clave privada, a través del Archivos menú. Luego importe primero el certificado y después la clave privada. Durante el proceso de importación la clave privada se fusionará con el certificado indicado por una letra 'K' como se muestra a continuación.

Opción 2: Usar otras PKI

Use esta sección si desea crear una CA raíz en su AP MikroTik y generar un Certificado de Cliente RadSec desde esta raíz. Tenga en cuenta que todos estos pasos pueden completarse ya sea en la GUI o en la terminal.

Descargue el certificado raíz de la CA que ha emitido su Certificado de servidor RADIUS como se describe aquí.

Inicie sesión en su dispositivo MikroTik, luego cargue el certificado del paso 1 anterior al dispositivo MikroTik usando el Archivos menú a la izquierda.

Una vez cargado, cambie a su Terminal pestaña en la parte superior derecha y ejecute el siguiente comando para importar este certificado al almacén de certificados de MikroTik:

Si aún no ha generado Certificado de Cliente RadSec para el AP MikroTik, genere uno según el siguiente ejemplo. Para obtener más información sobre la creación de certificados, haga clic aquí.

Asegúrese de supervisar la caducidad de su Certificado de Cliente RadSec y renuévelo a tiempo para evitar interrupciones del servicio.

Ejemplo:

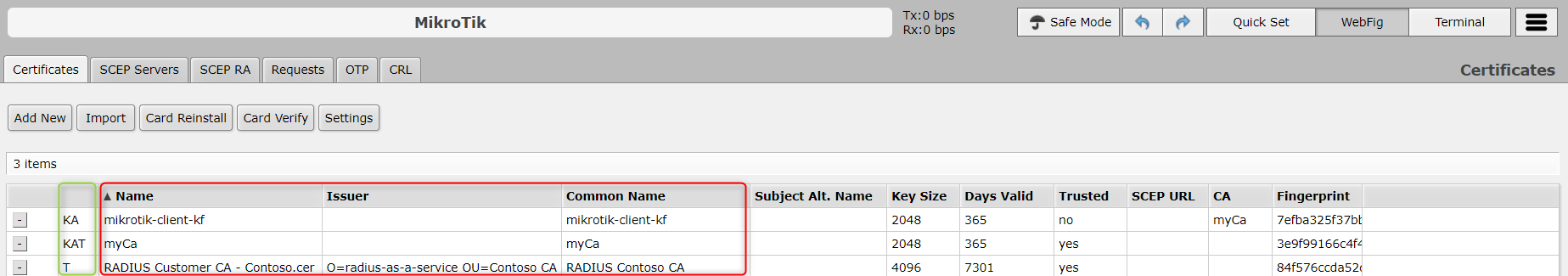

En el ejemplo anterior, la primera línea crea una CA raíz llamada myCa. La segunda línea genera un certificado de cliente para el dispositivo MikroTik, y la tercera línea usa myCa (CA) para firmar el mikrotik-client certificado generado en el paso 2. Si todo salió bien, terminará con tres certificados como se muestra a continuación. Asegúrese de que su dispositivo MikroTik confíe en los certificados relevantes (T bandera en la sección verde). Si ese no es aún el caso, establezca la bandera usando el siguiente comando:

Exporte el certificado CA raíz (

myCa) que ha emitido su Certificado de Cliente RadSec anterior:

Descárguelo desde el Archivos menú y luego suba el archivo a su instancia RADIUSaaS como se describe aquí y seleccione RadSec bajo Usar para. Una vez completado, continúe configurando su AP MikroTik según a continuación y use Opción 1 para certificados.

Configuración de MikroTik

Tenga en cuenta que la configuración siguiente se probó con RouterOS 6.47.4 y 6.49.11

Vuelva a su WebFig, agregue un nuevo perfil RADIUS e ingrese la siguiente información:

Dirección

Use la dirección IP de su Ajustes del servidor página.

Protocolo

radsec

Secreto

"radsec"

Puerto de Autenticación

2083

Puerto de Contabilidad

2083

Tiempo de espera

4000 ms

Ir a Wireless, agregue un nuevo Perfil de Seguridad e ingrese la siguiente información:

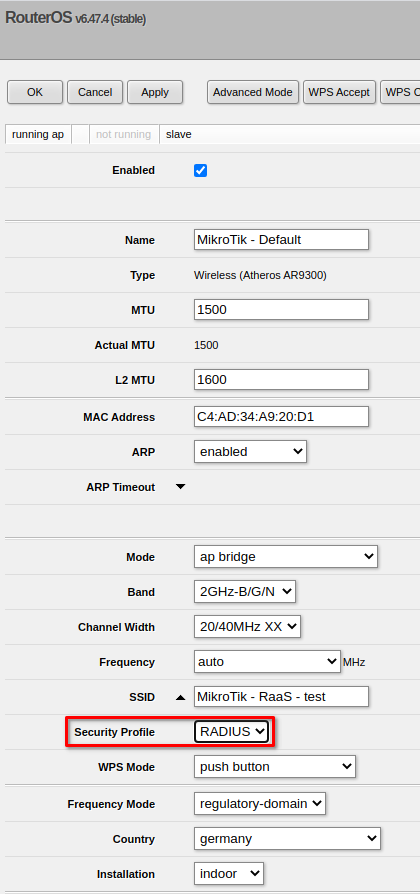

Cambie a su Interfaces Wi-Fi y asigne su Perfil de Seguridad a la interfaz.

Última actualización

¿Te fue útil?