General

Autenticación

¿Con qué frecuencia suele autenticarse un dispositivo contra RADIUSaaS?

Esto es difícil de responder ya que depende del comportamiento de sus usuarios, clientes y equipos de red (Puntos de Acceso, NACs, switches). Además, es importante tener en cuenta que RADIUSaaS no

inicia una autenticación ni

envía una solicitud de terminación a través de su puerto de contabilización al cliente, lo que podría provocar una reautenticación.

Si cree que sus dispositivos se autentican con mucha frecuencia (varias veces por hora) sin que el usuario reinicie constantemente el cliente, esto podría deberse a las siguientes razones:

El controlador de red no autentica al cliente lo suficientemente rápido para que el cliente se una a la red, por lo que el cliente intenta autenticarse de nuevo. Verifique el controlador de red para ver si/cuándo está recibiendo una respuesta de RaaS.

El controlador de red está reiniciando la autenticación. Compruebe el controlador de red para ver qué podría estar causando esto.

Portal de administración de RADIUSaaS

¿Cómo puedo agregar el Portal de administración de RADIUSaaS a Mis aplicaciones?

Crear la aplicación

Primero, debe crear una aplicación empresarial. Para hacerlo a través del portal de Azure, siga estos pasos:

Inicie sesión en su cuenta de Azure

Vaya a Microsoft Entra ID

Seleccione Aplicaciones empresariales

Haga clic + Nueva aplicación

Haga clic + Cree su propia aplicación

Asigne un nombre a la aplicación (p. ej., Portal RADIUSaaS)

Elija Integrar cualquier otra aplicación que no encuentre en la galería y

Haga clic Crear

Después de eso, la aplicación está configurada; ahora debemos agregar usuarios a la misma y configurar el logotipo y el enlace

Agregar usuarios y un logotipo

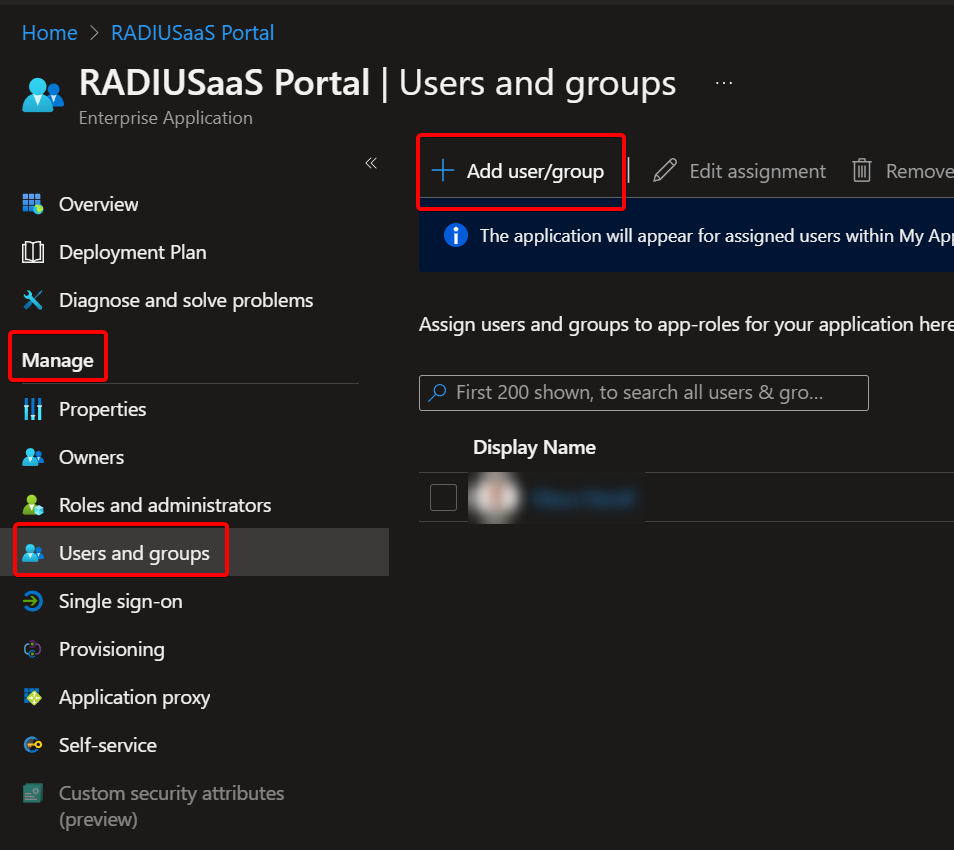

En Administrar vaya a Usuarios y grupos - Agregue todos los usuarios/grupos que deberían poder ver/us ar su nuevo mosaico de URL y guarde

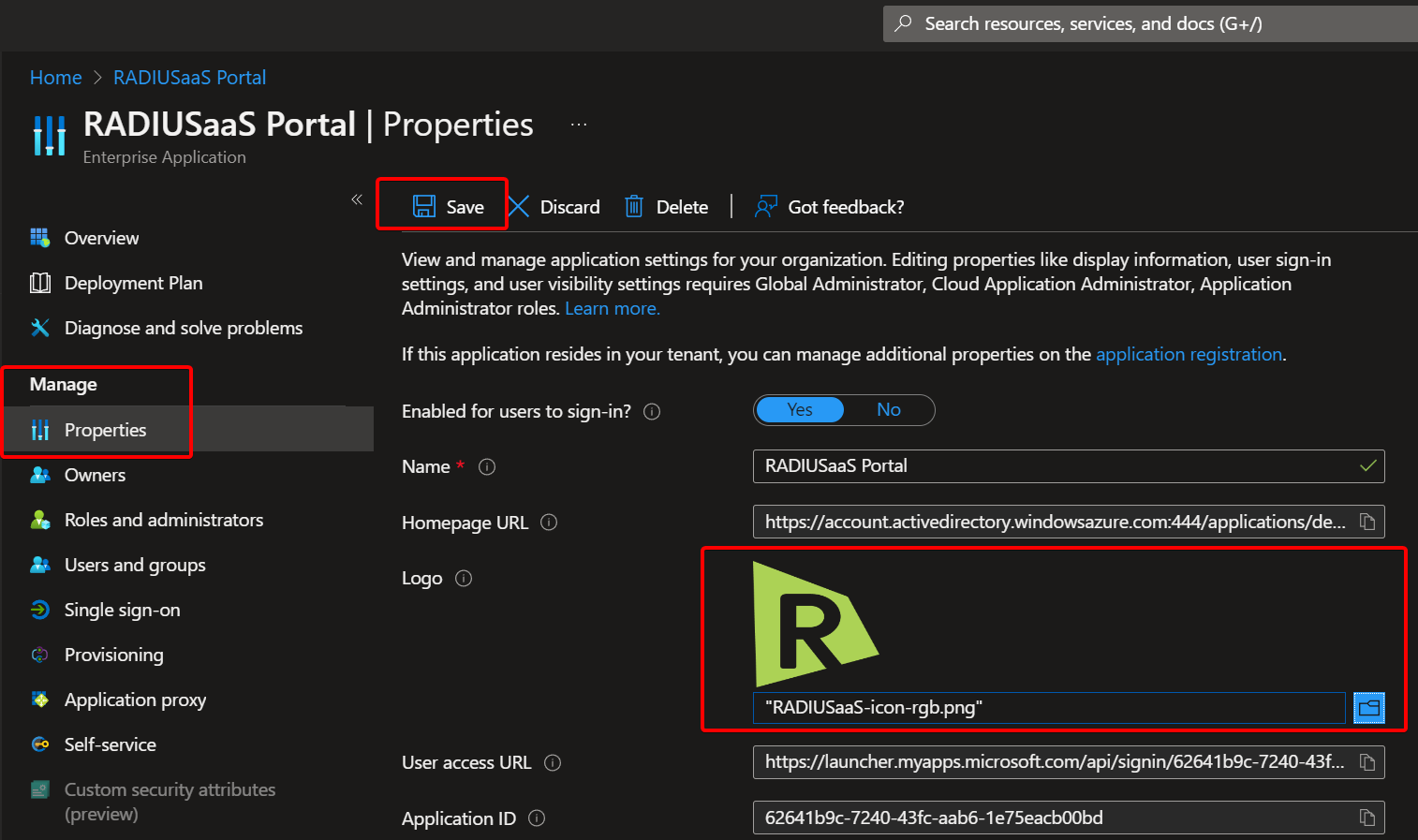

Haga clic en "Usuarios y grupos" Haga clic Propiedades - Cargue una imagen de logotipo de su elección y guarde

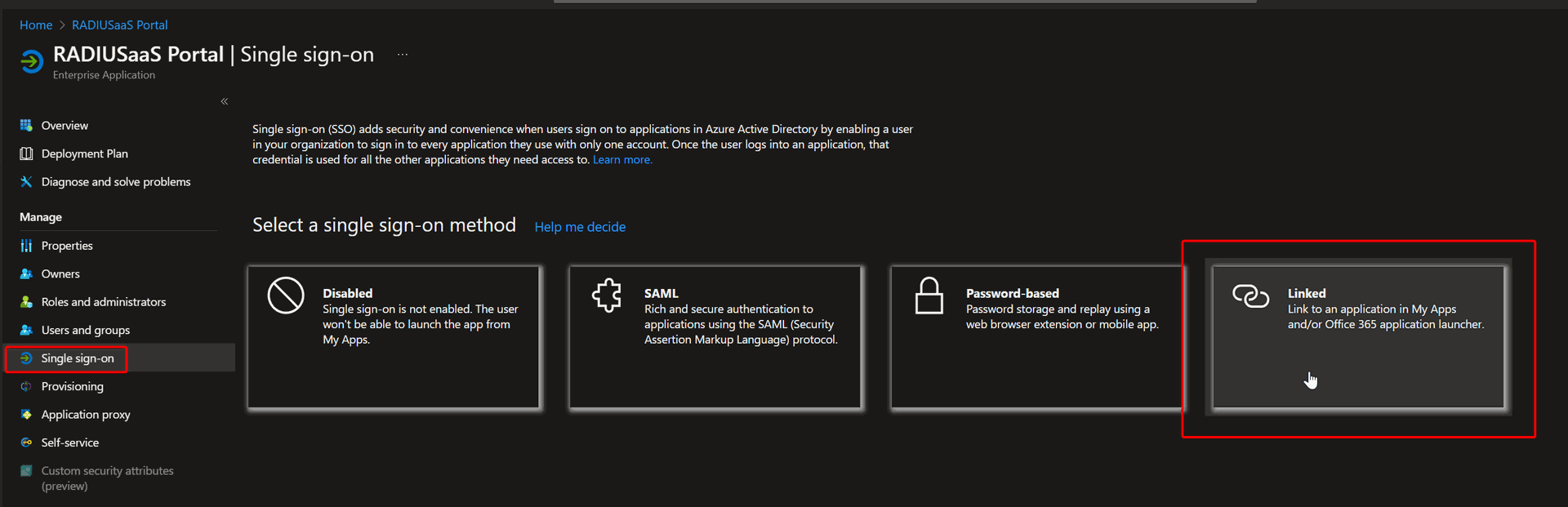

Haga clic en "Propiedades" Haga clic Inicio de sesión único - Seleccione Modo "Vinculado" - Luego introduzca la URL que desea y guarde.

Haga clic en Inicio de sesión único - Seleccione el modo "Vinculado"

Acceder a Mis aplicaciones

Sus usuarios ahora deberían poder acceder al mosaico de enlace recién creado a través de Mis aplicaciones.

Atributos devueltos por RADIUS

¿Qué atributos relacionados con VLAN devuelve RADIUSaaS por defecto?

En caso de que requiera otros atributos de VLAN distintos a los devueltos por defecto, por favor póngase en contacto con nuestro soporte.

Si el etiquetado VLAN está habilitado configurando y activando una Regla, RADIUSaaS devuelve los siguientes atributos genéricos de VLAN

"Tunnel-Type": "VLAN"

"Tunnel-Medium-Type": "802"

"Tunnel-Private-Group-ID"

junto con otros atributos específicos de proveedor comúnmente usados para VLAN:

"WiMAX-VLAN-ID"

"Nexans-Port-Default-VLAN-ID"

"Dlink-VLAN-ID"

"UTStarcom-VLAN-ID"

"DHCP-IEEE-802.1Q-VLAN-ID"

"Motorola-WiMAX-VLAN-ID"

"Telrad-C-VLAN-ID"

"Telrad-S-VLAN-ID"

"SN-Assigned-VLAN-ID"

"Extreme-VM-VLAN-ID"

"Ruckus-VLAN-ID"

"Mikrotik-Wireless-VLANID"

"Egress-VLANID"

"HP-Egress-VLANID"

Instancia secundaria y conmutación por error

¿Cómo se comporta una instancia secundaria en términos de conmutación por error?

Una instancia secundaria significa que tiene al menos un servidor RadSec secundario que funciona de forma independiente de su instancia principal pero con la misma configuración. Si tiene uno, puede ver múltiples direcciones IP bajo Direcciones IP de RadSec.

Conexión RadSec

Dado que los servidores RadSec son independientes entre sí, no gestionarán ningún tipo de conmutación por error. Debe agregar ambas direcciones IP/entradas DNS a su controlador de red, que decide a qué servidor se reenvían las solicitudes de autenticación.

Conexión RADIUS

Con sus proxies RADIUS, es un poco diferente: sus proxies conocen cada una de sus instancias RadSec y sus estados de salud y, por lo tanto, manejarán la conmutación por error si el servidor primario falla.

Temporizadores y tiempos de espera

¿Qué parámetros EAP y tiempos de espera deben configurarse?

No todos los puntos de acceso o switches (autenticadores) le ofrecen la misma cantidad de opciones de configuración para EAP y parámetros generales de tiempo de espera (servidor RADIUS). La siguiente visión general presenta el conjunto máximo de parámetros que conocemos y cómo deben configurarse para permitir la máxima fiabilidad de la conexión entre el autenticador y RADIUSaaS.

Tiempo de espera del servidor RADIUS

5 segundos

Parámetros EAP

Tiempo de espera EAP

15 s

Reintentos máximos EAP

5

Tiempo de espera de identidad EAP

10 s

Reintentos de identidad EAP

5

Tiempo de espera de clave EAPOL

2000 ms

Reintentos de clave EAPOL

4

Registros

¿Cómo puedo identificar la dirección IP pública del sitio desde el que se origina una autenticación?

Para identificar la IP pública del sitio autenticador para una autenticación en particular, el enfoque depende de si está utilizando una conexión RADIUS (a través de los proxies RADIUS) o una conexión RadSec directa:

Conexión RadSec

Navegue a Informes > Registros.

Configure el rango de tiempo / ventana de búsqueda relevante.

Establezca el filtro de tipo de registro en detalles.

Identifique la autenticación relevante (correlacionando la marca de tiempo y el nombre de usuario).

Identifique un

Access-Requestmensaje (mensaje > Tipo-de-Paquete = Acess-Request) que pertenezca a la autenticación en investigación.Expanda la entrada de registro correspondiente.

La IP pública se puede extraer de la propiedad mensaje > Packet-Src-IP-Address de la entrada de registro.

Conexión RADIUS

Navegue a Informes > Registros.

Configure el intervalo de tiempo / ventana de búsqueda relevante.

Establezca el Tipo de registro filtrar a proxy.

Identifique la autenticación relevante (correlacionando la marca de tiempo y el nombre de usuario).

La IP pública se puede extraer de la mensaje propiedad de la entrada de registro:

¿RADIUSaaS es compatible con WPA3 Enterprise?

Sí, RADIUSaaS es compatible con WPA3 Enterprise. También es compatible con el modo WPA3 Enterprise de 192 bits con la siguiente limitación:

Windows 11 24H2 introdujo requisitos de certificado más estrictos para el cifrado WPA3-Enterprise de 192 bits, lo que provocó fallos de autenticación si toda la cadena de certificados no cumple con estándares específicos de robustez criptográfica. Esta actualización exige longitudes de clave RSA de al menos 3072 bits o ECDSA con la curva P-384 para todos los certificados implicados en el proceso de autenticación. Las organizaciones que usen certificados con parámetros más débiles, como RSA de 2048 bits, pueden encontrar problemas.

Aunque SCEPman admite claves RSA de 4096 bits para Windows, esto se limita al proveedor de almacenamiento de claves de software (KSP), ya que el TPM hardware no admite este tamaño de clave.

Si después de actualizar a Windows 11 24H2 experimenta problemas de autenticación, busque errores "SEC_E_ALGORITHM_MISMATCH" en el Visor de eventos (Registros del sistema y CAPI2) como indicador de incompatibilidad en los algoritmos criptográficos entre el cliente y el servidor.

¿Qué puedo hacer si quiero usar la autenticación WPA3-Enterprise en Windows?

Su opción actual es abordar los requisitos de certificados para WPA3-Enterprise de 192 bits en sus clientes con Windows 11 24H2. Esto incluye actualizar el certificado final (Leaf) para cumplir con los nuevos requisitos mínimos.

Tenga en cuenta que Intune actualmente no incluye una opción en su perfil SCEP para especificar un tamaño de clave de 3072 bits que pueda almacenarse en el Módulo de Plataforma Segura (TPM) del equipo receptor. Debido a esta limitación, actualmente la única solución factible para clientes Windows es usar una clave RSA de 4096 bits inscrita en el Proveedor de Almacenamiento de Claves de Software (KSP).

Como el perfil WiFi de Intune solo proporciona WPA2-Enterprise, tendrá que usar una herramienta externa para crear un perfil WiFi WPA3-Enterprise. Para mayor comodidad, RADIUSaaS incluye esta herramienta aquí.

Última actualización

¿Te fue útil?