Seguridad y privacidad

Este capítulo ofrece una visión general de las preguntas frecuentes sobre seguridad de la información, privacidad y aseguramiento de la calidad.

Procesamiento de datos y permisos

1. ¿Desde qué centro de datos opera RADIUSaaS?

2. ¿Qué datos procesa RADIUSaaS?

Certificados

Protocolo RADIUS

Varios

3. ¿Qué datos se almacenan de forma persistente por/en nombre de RADIUSaaS y cómo?

4. ¿Existe un mecanismo de archivo para los registros?

5. ¿A qué permisos de inquilino deben dar su consentimiento los usuarios que acceden al portal web de RADIUSaaS?

6. ¿Qué datos se ponen a disposición al otorgar el/los consentimiento(s) del punto 5.?

7. ¿Qué puntos de acceso accesibles externamente expone RADIUSaaS?

8. ¿Cómo están protegidos los puntos de acceso del punto 7?

9. ¿Qué puertos y protocolos utilizan los puntos de acceso del punto 7?

Identidad

1. ¿Qué esquemas de autorización se usan para acceder a RADIUSaaS?

2. ¿Existen controles de acceso condicional / basados en roles para proteger RADIUSaaS?

3. ¿Se pueden recuperar las credenciales de acceso? Si es así, ¿cómo?

4. ¿Qué hacer para recuperar el acceso perdido a la instancia de RADIUSaaS?

Protección de datos

1. ¿Cómo se protege los datos en reposo contra el acceso no autorizado?

Datos de configuración y secretos

Servicio de Kubernetes

Registros

2. ¿Cómo se protegen los datos en tránsito contra el acceso no autorizado?

3. ¿Cómo se separan los inquilinos de los clientes entre sí?

Backend

Proxies RADIUS

Seguridad por diseño

1. ¿Emplea RADIUSaaS una estrategia de defensa en profundidad?

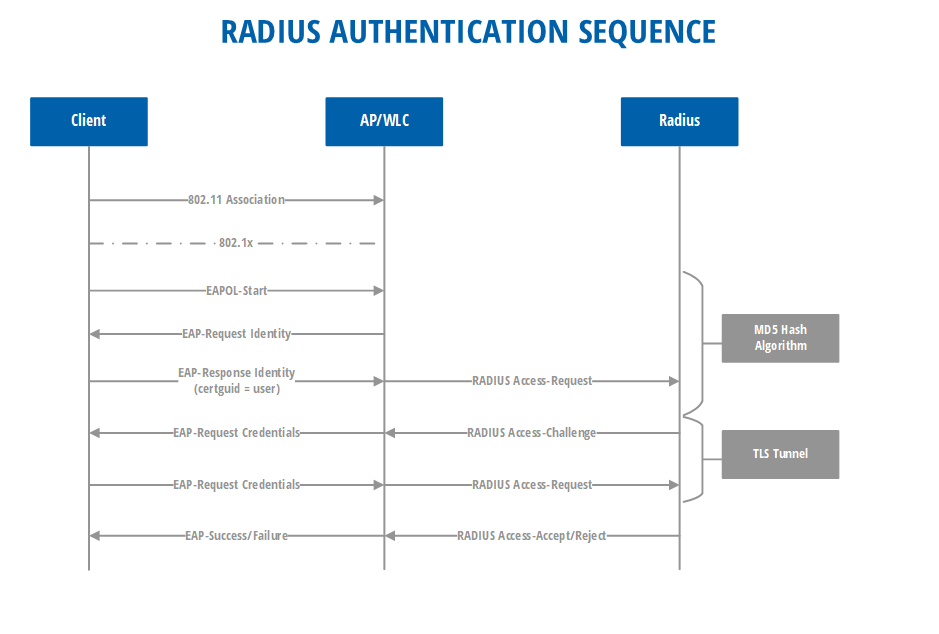

2. ¿Es seguro el protocolo RADIUS basado en UDP?

además no se transportan secretos, si se utiliza autenticación basada en certificados.

Git CI

RGPD y residencia de datos

Si requiere un proxy RadSec debido a limitaciones del equipo de red respecto al soporte nativo de RadSec, puede seleccionar un proxy de varias regiones, entre ellas Europa. En ese caso, sus datos permanecen dentro de las fronteras de la Unión Europea.

2. ¿De qué proveedores de nube de terceros depende RADIUSaaS y por qué?

Empresa

Servicios

Propósito

Varios

Repositorio de código, canal CI/CD.

No

Pruebas basadas en la experiencia

y cuéntenos sus requisitos.

La arquitectura basada en Kubernetes de nuestro servicio garantiza que las actualizaciones de código sean transparentes para nuestros clientes y no provoquen interrupciones del servicio.

Otros parches: Sin SLA.

6. ¿RADIUSaaS realiza copias de seguridad?

que replica todo su contenido en un segundo centro de datos, proporcionando así servicios de copia de seguridad implícitos.

Registros

Actualmente no respaldado.

Última actualización

¿Te fue útil?