Geral

Autenticação

Com que frequência um dispositivo normalmente se autentica no RADIUSaaS?

Isto é difícil de responder, pois depende do comportamento dos seus usuários, clientes e equipamentos de rede (APs, NACs, switches). Além disso, é importante notar que o RADIUSaaS não irá

acionar uma autenticação nem

enviar uma solicitação de término por sua porta de contabilização ao cliente, potencialmente acionando uma reautenticação.

Se você acha que seus dispositivos estão se autenticando com muita frequência (várias vezes por hora) sem que o usuário esteja constantemente reiniciando o cliente, isso pode ocorrer pelos seguintes motivos:

O controlador de rede não autentica o cliente rápido o suficiente para que o cliente entre na rede, então o cliente tenta autenticar novamente. Verifique o controlador de rede para ver se/quando ele está recebendo uma resposta do RaaS.

O controlador de rede está reiniciando a autenticação. Verifique o controlador de rede para identificar o que pode estar causando isso.

Portal de Administração RADIUSaaS

Como posso adicionar o Portal de Administração RADIUSaaS ao Meu Apps?

Criar o Aplicativo

Primeiro, você precisa criar um aplicativo corporativo. Para fazer isso via portal do Azure, siga estes passos:

Faça login na sua conta Azure

Vá para Microsoft Entra ID

Selecione Aplicativos empresariais

Clique + Novo Aplicativo

Clique + Crie seu próprio aplicativo

Dê um nome ao aplicativo (por exemplo, Portal RADIUSaaS)

Escolha Integrar qualquer outro aplicativo que você não encontrar na galeria e

Clique Criar

Depois que o aplicativo estiver configurado, agora precisamos adicionar usuários a ele e configurar o logotipo e o link

Adicionar Usuários e um Logotipo

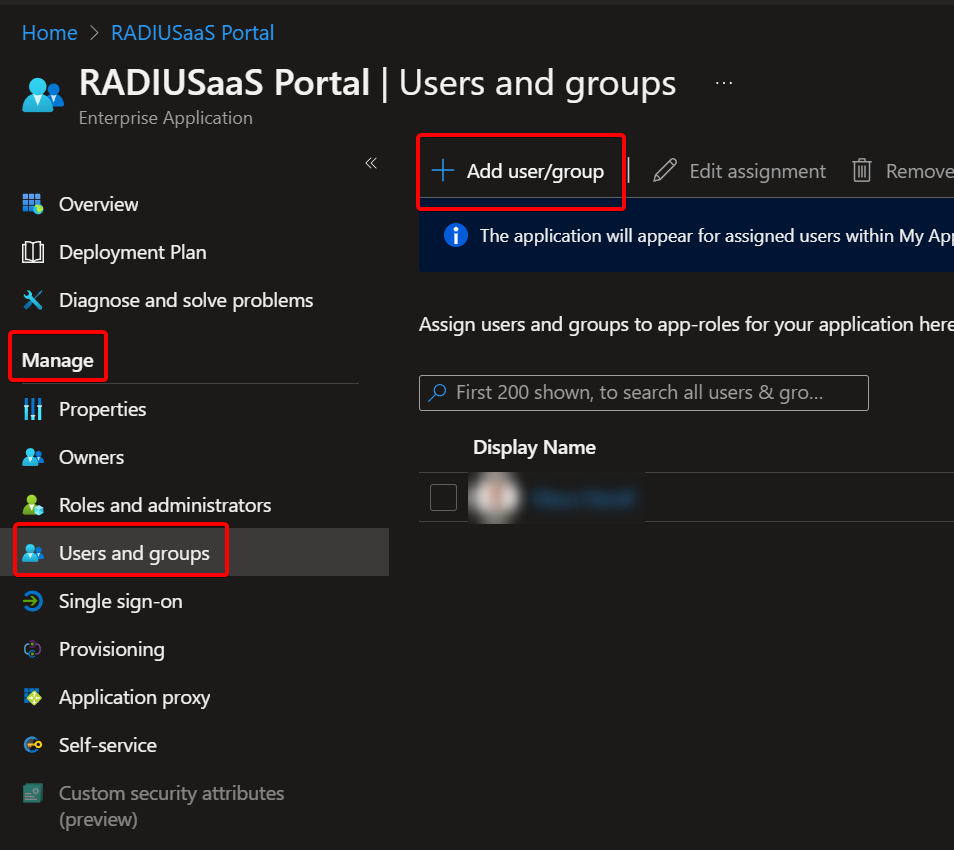

Em Gerenciar vá para Usuário e grupos - Adicione todos os usuários/grupos que devem poder visualizar/usarem o novo bloco de URL e salve

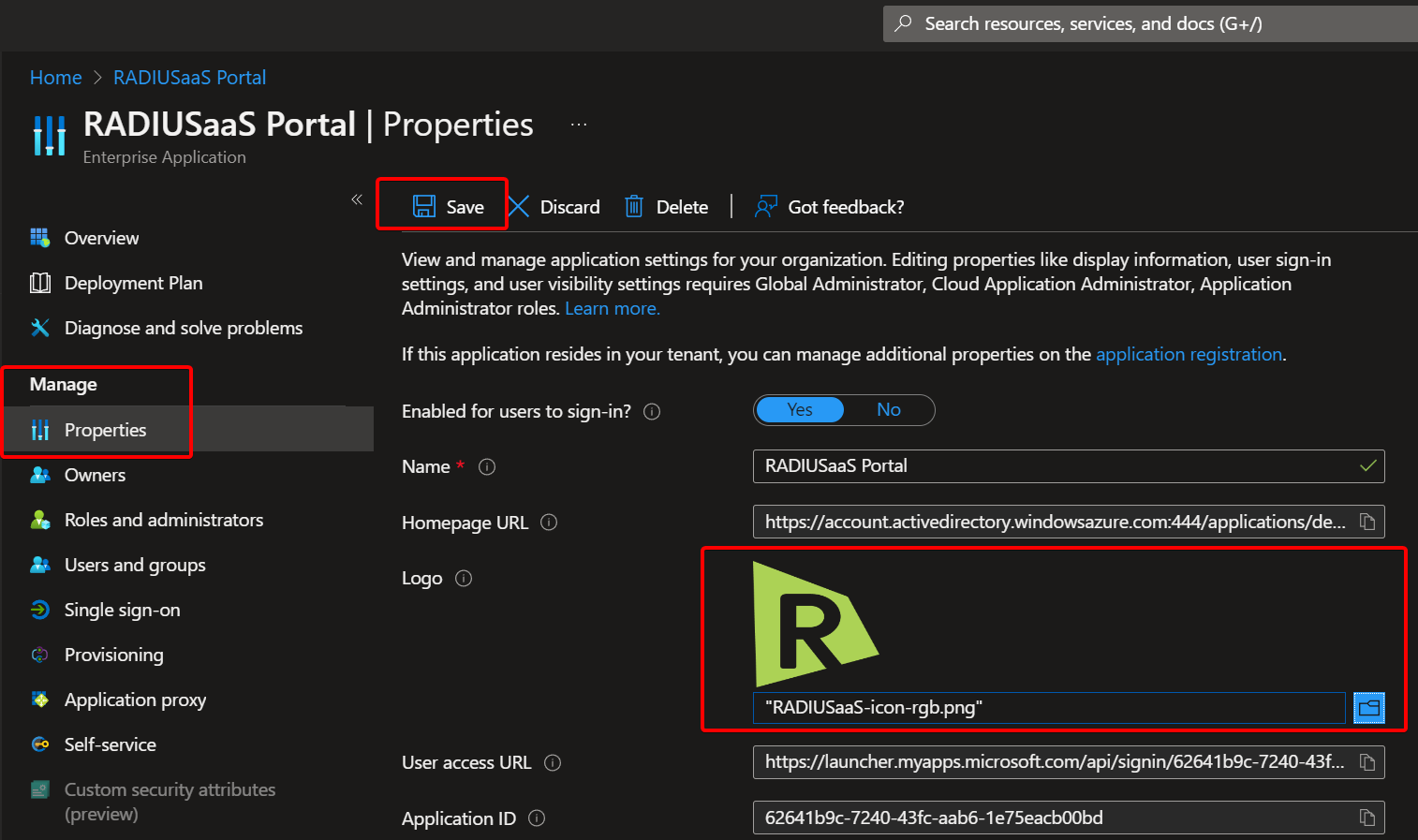

Clique em "Usuário e grupos" Clique Propriedades - Envie um logotipo de imagem de sua escolha e salve

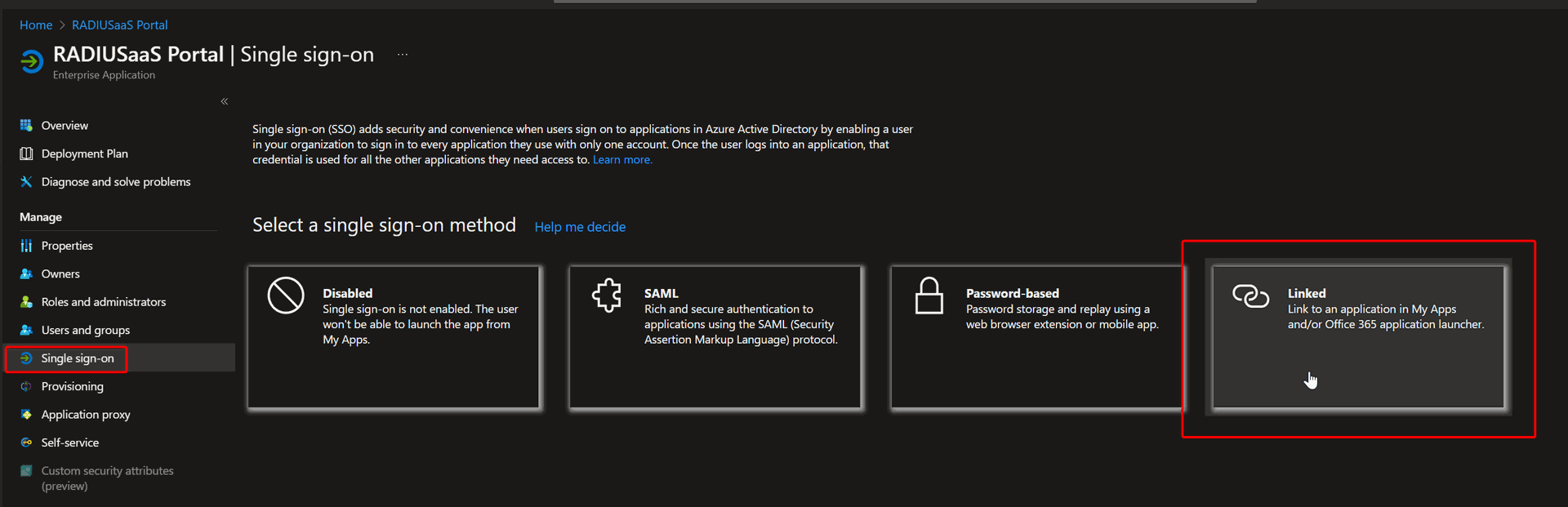

Clique em "Propriedades" Clique Login Único - Selecione Modo "Vinculado" - Em seguida, insira a URL desejada e salve.

Clique em Login Único - Selecione o modo "Vinculado"

Acessar Meus Apps

Seus usuários agora devem ser capazes de acessar o bloco de link recém-criado através de Meus Apps.

Atributos de Retorno RADIUS

Quais atributos relacionados a VLAN o RADIUSaaS retorna por padrão?

Caso você precise de outros atributos de VLAN além dos retornados por padrão, por favor entre em contato com nosso suporte.

Se a marcação de VLAN estiver ativada configurando e habilitando uma Regra, o RADIUSaaS retorna os seguintes atributos genéricos de VLAN

"Tunnel-Type": "VLAN"

"Tunnel-Medium-Type": "802"

"Tunnel-Private-Group-ID"

junto com outros atributos de VLAN específicos do fornecedor comumente usados:

"WiMAX-VLAN-ID"

"Nexans-Port-Default-VLAN-ID"

"Dlink-VLAN-ID"

"UTStarcom-VLAN-ID"

"DHCP-IEEE-802.1Q-VLAN-ID"

"Motorola-WiMAX-VLAN-ID"

"Telrad-C-VLAN-ID"

"Telrad-S-VLAN-ID"

"SN-Assigned-VLAN-ID"

"Extreme-VM-VLAN-ID"

"Ruckus-VLAN-ID"

"Mikrotik-Wireless-VLANID"

"Egress-VLANID"

"HP-Egress-VLANID"

Instância Secundária e Failover

Como uma instância secundária se comporta em termos de failover?

Uma instância secundária significa que você possui pelo menos um servidor RadSec secundário que funciona de forma independente da sua instância principal, mas tem a mesma configuração. Se você tiver um, poderá ver múltiplos endereços IP em Endereços IP RadSec.

Conexão RadSec

Como os servidores RadSec são independentes entre si, eles não lidarão com qualquer tipo de failover. Você deve adicionar ambos os endereços IP/entradas DNS ao seu controlador de rede, que decide para qual servidor as solicitações de autenticação são encaminhadas.

Conexão RADIUS

Com seus proxies RADIUS, a situação é um pouco diferente: Seus proxies conhecem cada uma de suas instâncias RadSec e seus estados de saúde e, portanto, farão o failover se o servidor primário falhar.

Temporizadores e Timeouts

Quais parâmetros EAP e timeouts devem ser configurados?

Nem todo ponto de acesso ou switch (autenticador) fornece a mesma quantidade de opções de configuração para EAP e parâmetros gerais de timeout (servidor RADIUS). A visão geral abaixo apresenta o conjunto máximo de parâmetros conhecido por nós e como eles devem ser configurados para permitir a máxima confiabilidade da conexão entre o autenticador e o RADIUSaaS.

Timeout do Servidor RADIUS

5 segundos

Parâmetros EAP

Timeout EAP

15 s

Máximo de tentativas EAP

5

Timeout de identidade EAP

10 s

Tentativas de identidade EAP

5

Timeout de chave EAPOL

2000 ms

Tentativas de chave EAPOL

4

Logs

Como posso identificar o endereço IP público do site de onde uma autenticação se origina?

Para identificar o IP público do site autenticador para uma determinada autenticação, a abordagem depende de você estar usando uma conexão RADIUS (via os proxies RADIUS) ou uma conexão direta RadSec:

Conexão RadSec

Navegue até Insights > Logs.

Configure o intervalo de tempo relevante / janela de pesquisa.

Defina o Tipo de log filtro para detalhes.

Identifique a autenticação relevante (correlacionando o carimbo de data/hora e o nome de usuário).

Identifique uma

mensagem Access-Request(mensagem > Packet-Type = Acess-Request) que pertença à autenticação em investigação.Expanda a respectiva entrada de log.

O IP público pode ser extraído da mensagem > Packet-Src-IP-Address propriedade da entrada de log.

Conexão RADIUS

Navegue até Insights > Logs.

Configure o intervalo de tempo relevante / janela de pesquisa.

Defina o Tipo de log filtro para o proxy.

Identifique a autenticação relevante (correlacionando o carimbo de data/hora e o nome de usuário).

O IP público pode ser extraído da mensagem propriedade da entrada de log:

O RADIUSaaS oferece suporte ao WPA3 Enterprise?

Sim, o RADIUSaaS oferece suporte ao WPA3 Enterprise. Também oferece suporte ao modo WPA3 Enterprise 192-bit com a seguinte limitação:

Windows 11 24H2 introduziu requisitos de certificado mais rígidos para criptografia WPA3-Enterprise 192-bit, levando a falhas de autenticação se toda a cadeia de certificados não atender a padrões específicos de força criptográfica. Essa atualização exige comprimentos de chave RSA de pelo menos 3072 bits ou ECDSA com a curva P-384 para todos os certificados envolvidos no processo de autenticação. Organizações que usam certificados com parâmetros mais fracos, como RSA de 2048 bits, podem enfrentar problemas.

Embora o SCEPman ofereça suporte a chaves RSA de 4096 bits para Windows, isso é limitado ao Provedor de Armazenamento de Chaves de Software (KSP), pois o TPM de hardware não suporta esse tamanho de chave.

Se após atualizar para o Windows 11 24H2 você experimentar problemas de autenticação, procure por erros "SEC_E_ALGORITHM_MISMATCH" no Visualizador de Eventos (Logs do Sistema e CAPI2) como um indicador de incompatibilidade nos algoritmos criptográficos entre o cliente e o servidor.

O que posso fazer se quiser usar autenticação WPA3-Enterprise no Windows?

Sua opção atual é tratar os requisitos de certificado para WPA3-Enterprise 192-bit em seus clientes Windows 11 24H2. Isso inclui atualizar o Certificado Leaf para atender aos novos requisitos mínimos.

Observe que o Intune atualmente não inclui uma opção em seu perfil SCEP para especificar um tamanho de chave de 3072 bits que possa ser armazenado no Módulo de Plataforma Confiável (TPM) do computador receptor. Devido a essa limitação, atualmente a única solução viável para clientes Windows é usar uma chave RSA de 4096 bits cadastrada no Provedor de Armazenamento de Chaves de Software (KSP).

Como o perfil WiFi do Intune fornece apenas WPA2-Enterprise, você precisará usar uma ferramenta externa para criar um perfil WiFi WPA3-Enterprise. Para conveniência, o RADIUSaaS inclui esta ferramenta aqui.

Last updated

Was this helpful?