MikroTik

Préparer les certificats

Pour établir une connexion RadSec valide, les Points d'Accès MikroTik doivent faire confiance au certificat de serveur RADIUS et votre serveur RADIUS doit faire confiance au Certificat client RadSec. Pour y parvenir, suivez les étapes ci-dessous :

Option 1 : Utilisation du PKI SCEPman

Téléchargez le certificat racine de l'AC qui a émis votre certificat de serveur RADIUS comme décrit ici. Puisque vous utilisez SCEPman, il peut s'agir du certificat racine SCEPman.

Connectez-vous à votre appareil MikroTik, puis téléversez le certificat de l'étape 1 ci-dessus sur l'appareil MikroTik en utilisant le Fichiers menu à gauche.

Une fois téléversé, basculez vers votre Terminal onglet en haut à droite et exécutez la commande suivante pour importer ce certificat dans le magasin de certificats de MikroTik :

/certificate import file-name="scepman-root.cer"Générez un Certificat client RadSec en utilisant SCEPman Certificate Master en naviguant vers le menu Certificat client :

Veillez à surveiller l'expiration de votre Certificat client RadSec et à le renouveler en temps utile pour éviter les interruptions de service.

Une fois le Certificat client RadSec téléchargé, extrayez la clé privée, par exemple en utilisant OpenSSL, car celle-ci devra être importée séparément sur le point d'accès :

Téléversez les deux fichiers, le certificat et la clé privée via le Fichiers menu. Ensuite, importez d'abord le certificat puis la clé privée. Lors du processus d'importation, la clé privée fusionnera avec le certificat indiqué par une lettre 'K' comme illustré ci-dessous.

Option 2 : Utilisation d'autres PKI

Utilisez cette section si vous souhaitez créer une AC racine sur votre AP MikroTik et générer un Certificat client RadSec à partir de cette racine. Veuillez noter que toutes ces étapes peuvent être effectuées soit dans l'interface graphique soit dans le terminal.

Téléchargez le certificat racine de l'AC qui a émis votre certificat de serveur RADIUS comme décrit ici.

Connectez-vous à votre appareil MikroTik, puis téléversez le certificat de l'étape 1 ci-dessus sur l'appareil MikroTik en utilisant le Fichiers menu à gauche.

Une fois téléversé, basculez vers votre Terminal onglet en haut à droite et exécutez la commande suivante pour importer ce certificat dans le magasin de certificats de MikroTik :

Si vous n'avez pas encore généré Certificat client RadSec pour l'AP MikroTik, générez-en un selon l'exemple ci-dessous. Pour plus d'informations sur la création de certificats, cliquez ici.

Veillez à surveiller l'expiration de votre Certificat client RadSec et à le renouveler en temps utile pour éviter les interruptions de service.

Exemple :

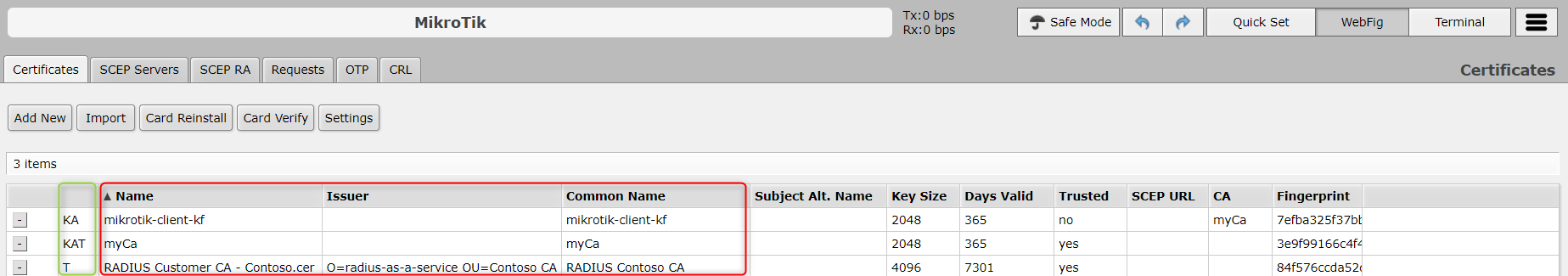

Dans l'exemple ci-dessus, la première ligne crée une AC racine appelée myCa. La deuxième ligne génère un certificat client pour l'appareil MikroTik, et la troisième ligne utilise myCa (AC) pour signer le mikrotik-client certificat généré à l'étape 2. Si tout s'est bien passé, vous obtiendrez trois certificats comme indiqué ci-dessous. Veuillez vous assurer que votre appareil MikroTik fait confiance aux certificats pertinents (T indicateur dans la section verte). Si ce n'est pas encore le cas, définissez l'indicateur en utilisant la commande ci-dessous :

Exportez le certificat de l'AC racine (

myCa) qui a émis votre Certificat client RadSec ci-dessus :

Téléchargez-le depuis le Fichiers menu puis téléversez le fichier sur votre instance RADIUSaaS comme décrit ici et sélectionnez RadSec sous Utiliser pour. Une fois terminé, continuez à configurer votre AP MikroTik comme indiqué ci-dessous et utilisez Option 1 pour les certificats.

Configuration MikroTik

Veuillez noter que la configuration ci-dessous a été testée avec RouterOS 6.47.4 et 6.49.11

Revenez à votre WebFig, ajoutez un nouveau profil RADIUS et saisissez les informations suivantes :

Adresse

Utilisez l'adresse IP de votre Paramètres du serveur page.

Protocole

radsec

Secret

"radsec"

Port d'authentification

2083

Port de comptabilité

2083

Délai d'attente

4000 ms

Allez dans Sans fil, ajoutez un nouveau Profil de sécurité et saisissez les informations suivantes :

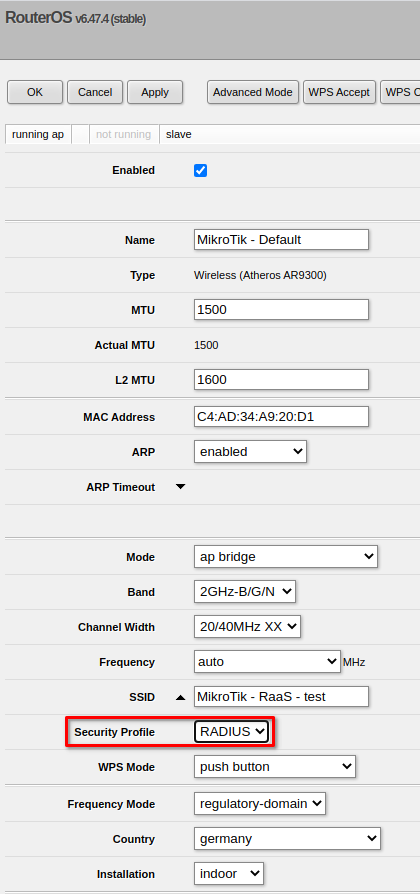

Passez à votre Interfaces Wi-Fi et assignez votre Profil de sécurité à l'interface.

Mis à jour

Ce contenu vous a-t-il été utile ?