MikroTik

Preparar certificados

Para estabelecer uma conexão RadSec válida, os Pontos de Acesso MikroTik devem confiar no Certificado de Servidor RADIUS e seu servidor RADIUS deve confiar no Certificado de Cliente RadSec. Para alcançar isso, siga os passos abaixo:

Opção 1: Usando o PKI do SCEPman

Faça o download do certificado raiz da AC que emitiu seu ativo Certificado de Servidor RADIUS conforme descrito aqui. Como você está usando o SCEPman, esse pode ser o certificado da SCEPman Root CA.

Faça login no seu dispositivo MikroTik, então carregue o certificado do passo 1 acima para o dispositivo MikroTik usando o Arquivos menu à esquerda.

Uma vez carregado, mude para a sua Terminal aba no canto superior direito e execute o seguinte comando para importar este certificado para o armazenamento de certificados do MikroTik:

/certificate import file-name="scepman-root.cer"Gere um Certificado de Cliente RadSec usando SCEPman Certificate Master navegando até o menu de Certificado de Cliente :

Assegure-se de monitorar a expiração do seu Certificado de Cliente RadSec e renová-lo em tempo hábil para prevenir interrupções do serviço.

Uma vez que o Certificado de Cliente RadSec for baixado, extraia a chave privada, por exemplo usando OpenSSL, pois esta terá de ser importada separadamente para o ponto de acesso:

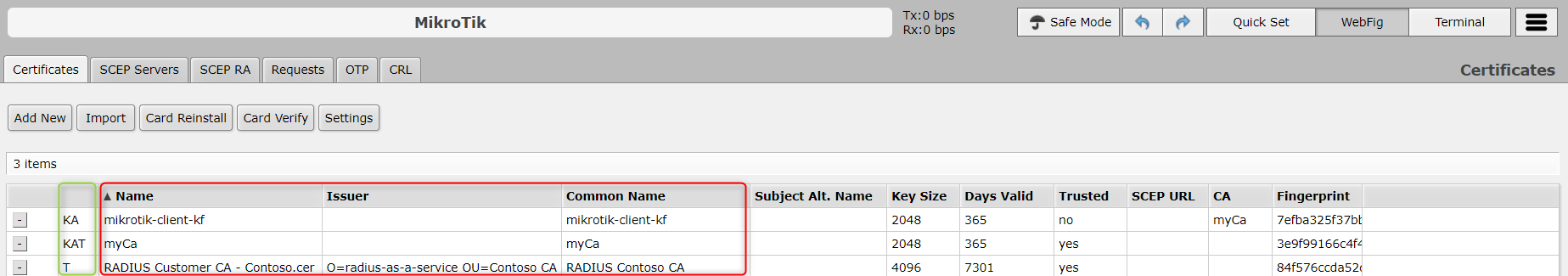

Carregue ambos os arquivos, o certificado e a chave privada via o Arquivos menu. Então importe primeiro o certificado e depois a chave privada. Durante o processo de importação a chave privada irá se fundir com o certificado indicado por uma letra 'K' como mostrado abaixo.

Opção 2: Usando outros PKIs

Use esta seção se desejar criar uma AC raiz no seu AP MikroTik e gerar um Certificado de Cliente RadSec a partir desta raiz. Por favor note que todos esses passos podem ser completados tanto na GUI quanto no terminal.

Faça o download do certificado raiz da AC que emitiu seu ativo Certificado de Servidor RADIUS conforme descrito aqui.

Faça login no seu dispositivo MikroTik, então carregue o certificado do passo 1 acima para o dispositivo MikroTik usando o Arquivos menu à esquerda.

Uma vez carregado, mude para a sua Terminal aba no canto superior direito e execute o seguinte comando para importar este certificado para o armazenamento de certificados do MikroTik:

Se você ainda não gerou Certificado de Cliente RadSec para o AP MikroTik, gere um conforme o exemplo abaixo. Para mais informações sobre criação de certificados, clique aqui.

Assegure-se de monitorar a expiração do seu Certificado de Cliente RadSec e renová-lo em tempo hábil para prevenir interrupções do serviço.

Exemplo:

No exemplo acima, a primeira linha cria uma AC raiz chamada myCa. A segunda linha gera um certificado de cliente para o dispositivo MikroTik, e a terceira linha usa myCa (AC) para assinar o mikrotik-client certificado gerado no passo 2. Se tudo correu bem, você terá três certificados como mostrado abaixo. Por favor assegure que seu dispositivo MikroTik confia nos certificados relevantes (T bandeira na seção verde). Se esse ainda não for o caso, defina a bandeira usando o comando abaixo:

Exporte o certificado da AC raiz (

myCa) que emitiu seu Certificado de Cliente RadSec acima:

Configuração MikroTik

Por favor note que a configuração abaixo foi testada com RouterOS 6.47.4 e 6.49.11

Volte para seu WebFig, adicione um novo perfil RADIUS e insira as seguintes informações:

Endereço

Use o endereço IP da sua Configurações do Servidor página.

Protocolo

radsec

Segredo

"radsec"

Porta de Autenticação

2083

Porta de Contabilização

2083

Tempo limite

4000 ms

Vá para Wireless, adicione um novo Perfil de Segurança e insira as seguintes informações:

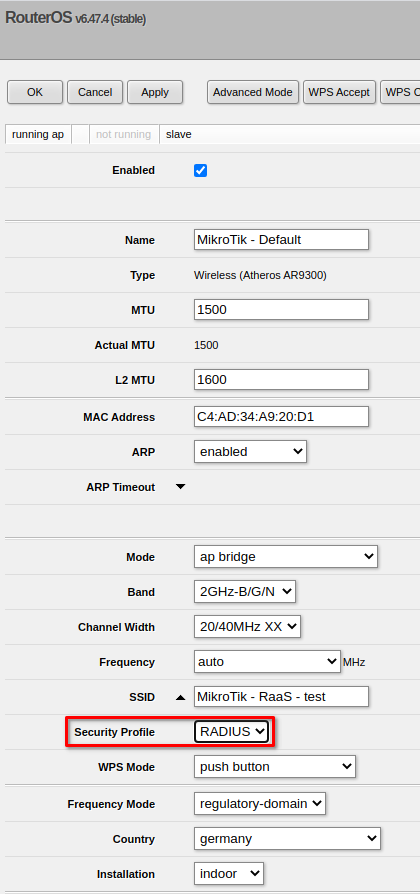

Mude para suas Interfaces Wi-Fi e atribua seu Perfil de Segurança à interface.

Last updated

Was this helpful?