Configuración del servidor

La configuración del servidor está disponible en https://YOURNAME.radius-as-a-service.com/settings/server

Puertos y direcciones IP

Resumen

RADIUSaaS opera un servicio RadSec para proporcionar autenticación segura basada en la nube a sus usuarios. Además, para aquellos clientes que no puedan utilizar RadSec en su entorno de red, p. ej. debido a limitaciones de hardware y software, RADIUSaaS proporciona proxies RADIUS que gestionan la conversión de protocolo de RADIUS a RadSec.

Tanto el servicio RadSec como el servicio RADIUS ofrecen direcciones IP públicas que permiten que sus dispositivos y servicios de red se comuniquen con nuestro servicio desde cualquier lugar a través de Internet. Estos servicios funcionan en sus puertos registrados únicos.

RadSec / TCP

DNS de RadSec

La entrada DNS a través de la cual se puede acceder al servicio RadSec.

Direcciones IP del servidor

Esta es la dirección IP pública del servicio RadSec.

Puertos RadSec

Este es el puerto registrado para RadSec: 2083

Conmutación por error y redundancia

En los casos en que los clientes requieran mayores niveles de redundancia, se pueden configurar múltiples puntos finales RadSec para su instancia proporcionando direcciones IP adicionales. Tenga en cuenta que este servicio tiene un coste adicional.

Es importante tener en cuenta que RADIUSaaS NO proporciona conmutación por error entre puntos finales RadSec. En su lugar, esta conmutación por error normalmente se implementa en su equipo de red como se muestra en el ejemplo a continuación usando Meraki.

Se recomienda configurar su escenario de conmutación por error usando direcciones IP en lugar de DNS para una mejor visibilidad y menor dependencia de un servicio adicional (DNS).

En esta configuración, las dos direcciones IP de RadSec se enumeran en orden de preferencia. Cuando Meraki no puede alcanzar una de las direcciones IP, normalmente intentará dos veces más y pasa a la siguiente. Para obtener más información sobre la capacidad de conmutación por error de su sistema Meraki (u otro), consulte sus propios recursos.

Ajustes RadSec

Los siguientes ajustes controlan ciertos aspectos de la conexión RadSec a su instancia RADIUSaaS.

Versión TLS máxima

Este ajuste controla la versión TLS máxima para su interfaz RadSec. La versión mínima está fijada en 1.2; la máxima predeterminada está establecida en 1.3.

TLS 1.3 ofrece varias ventajas sobre 1.2, incluido el mecanismo de autenticación posterior al handshake, que permite solicitar credenciales adicionales antes de completar el handshake. Esto es importante para las comprobaciones de verificación de los certificados RadSec que se tratan a continuación.

Comprobación de revocación para certificados RadSec

Este ajuste determina si debe realizarse una comprobación de revocación para todas las conexiones RadSec. El método para verificar la revocación difiere ligeramente del utilizado para certificados de autenticación de cliente.

Para el correcto funcionamiento de RadSec, dispositivos de red como puntos de acceso, switches y servidores VPN establecen una conexión protegida por TLS con el servidor RadSec. Las implementaciones RadSec suelen usar TLS mutuo (mTLS), donde ambos pares se autentican mutuamente mediante certificados X.509 durante el handshake TLS. La implementación de RADIUSaaS aplica mTLS.

Para determinar la validez y el estado de revocación de un certificado de cliente RadSec, el certificado debe ser presentado por el cliente como parte del proceso de autenticación TLS. Solo después de recibir el certificado se pueden realizar las comprobaciones de revocación (por ejemplo, a través de CRL u OCSP).

TLS 1.2

TLS 1.2 admite la autenticación TLS mutua durante el handshake inicial utilizando los CertificateRequest, Certificate, y CertificateVerify mensajes. Cuando la autenticación del cliente es requerida y aplicada correctamente, el certificado de cliente RadSec se presenta, valida y comprueba su revocación antes de que la sesión TLS se establezca y antes de que se intercambie cualquier tráfico RADIUS.

Sin embargo, TLS 1.2 también permite la autenticación opcional del cliente y admite renegociación. Como resultado, algunas implementaciones de cliente RadSec pueden completar el handshake inicial sin presentar un certificado de cliente. Este comportamiento es específico de la implementación y no una limitación del protocolo TLS 1.2.

Para mitigar el comportamiento anterior, el Comprobación de revocación para certificados RadSec ajuste se desactiva cuando la versión TLS máxima se establece en 1.2. Tenga en cuenta que puede reactivarlo manualmente más tarde.

TLS 1.3

TLS 1.3 proporciona un modelo más determinista y simplificado para la autenticación TLS mutua. Cuando se solicita la autenticación del cliente, el certificado de cliente RadSec se intercambia como parte del handshake inicial y se valida antes de que la conexión TLS se establezca. Esto permite al servidor RadSec verificar inmediatamente el certificado del cliente, incluido su estado de revocación, y fallar el handshake si el certificado es inválido o está revocado. Como resultado, TLS 1.3 permite una aplicación de la autenticación TLS mutua más estricta y predecible para las conexiones RadSec.

El Comprobación de revocación para certificados RadSec ajuste se habilita automáticamente cuando la versión TLS máxima se establece en 1.3.

RADIUS / UDP

Esta sección está disponible cuando ha configurado al menos un Proxy RADIUS. Para cada proxy, hay disponible una dirección IP pública separada. Las direcciones IP públicas en esta sección solo admiten el protocolo RADIUS y, por lo tanto, escuchan en los puertos 1812/1813.

Direcciones IP del servidor y ubicación

Estas direcciones IP solo escuchan en RADIUS sobre los puertos UDP 1812/1813.

Geolocalización del/ de los proxy(s) RADIUS así como la(s) respectiva(s) dirección(es) IP pública(s).

Secretos compartidos

El secreto compartido para el proxy RADIUS correspondiente. Por defecto, todos los proxies RADIUS se inicializan con el mismo secreto compartido.

Puertos

Esta sección muestra los puertos estándar para los servicios de autenticación RADIUS (1812) y contabilidad RADIUS (1813).

Conmutación por error y redundancia

Redundancia de proxy

Tenga en cuenta que un único proxy RADIUSaaS no proporciona redundancia. Para garantizar redundancia, configure varios proxies RADIUSaaS como se describe aquí.

Redundancia del servicio RadSec para proxies

Cuando se usa RADIUSaaS con múltiples instancias RadSec, los proxies se configuran automáticamente para conectarse a todas las instancias RadSec disponibles. Un proxy RADIUSaaS priorizará la conexión al servicio RadSec regional más cercano. Si ese servicio no está disponible, cambiará a otro servicio RadSec disponible.

Certificados del servidor

CA del cliente

Por defecto, RADIUSaaS genera una Certificado de servidor RADIUS firmado por una Autoridad de Certificación (CA) que está disponible en nuestro servicio únicamente con este propósito. Nos referimos a ella como la CA del cliente. La CA del cliente es única para cada cliente.

Para crear su CA del cliente, siga estos sencillos pasos:

Navegue a Ajustes > Ajustes del servidor

Haga clic en Agregar

Elija Deje que RaaS cree una CA para usted

Haga clic en Guardar

Tras la creación, verá un nuevo certificado disponible bajo Certificados del servidor

Traiga su propio certificado

En caso de que no desee usar la CA del cliente, puede subir hasta dos de sus propios certificados.

Certificado de servidor emitido por SCEPman

Siga estos pasos para aprovechar SCEPman Certificate Master y generar un nuevo certificado de servidor:

Navegue a su portal web SCEPman Certificate Master.

Seleccione Solicitar certificado en la izquierda

Seleccione (Web) Servidor en la parte superior

Seleccione Formulario

Ingrese todos los Nombres Alternativos del Sujeto (SAN) por los que el certificado debe ser válido, separados por comas, puntos y comas o saltos de línea. Genere un certificado de servidor como se describe aquí y proporcione cualquier FQDN que desee. Recomendamos adaptar el SAN del certificado de servidor predeterminado, p. ej.

radsec-<nombre de su instancia RADIUSaaS>.radius-as-a-service.com.Establezca el Formato de archivo de descarga a PEM

Seleccione Incluir cadena de certificados y descargue el certificado.

Enviar la solicitud para descargar el nuevo certificado de servidor.

Importante: Tome nota temporal de la contraseña ya que no se puede recuperar desde Certificate Master.

Suba el nuevo certificado de servidor a RADIUSaaS

Para añadir su certificado de servidor creado en los pasos anteriores, navegue a instancia RADIUSaaS > Ajustes > Ajustes del servidor > Agregar luego

Elija Certificado codificado en PEM o PKCS#12 (Si seleccionó PKCS#12 en el paso 5, esto contiene tanto la clave pública como la privada)

Arrastre y suelte su archivo de certificado o haga clic para buscarlo

Ingrese la contraseña de su Clave privada

Haga clic en Guardar

Tenga en cuenta: Por defecto, SCEPman Certificate Master emite certificados válidos por 730 días. Si desea cambiar esto, consulte la documentación.

Activación del certificado

Asegúrese de supervisar la caducidad de su certificado de servidor y renovarlo a tiempo para evitar interrupciones del servicio.

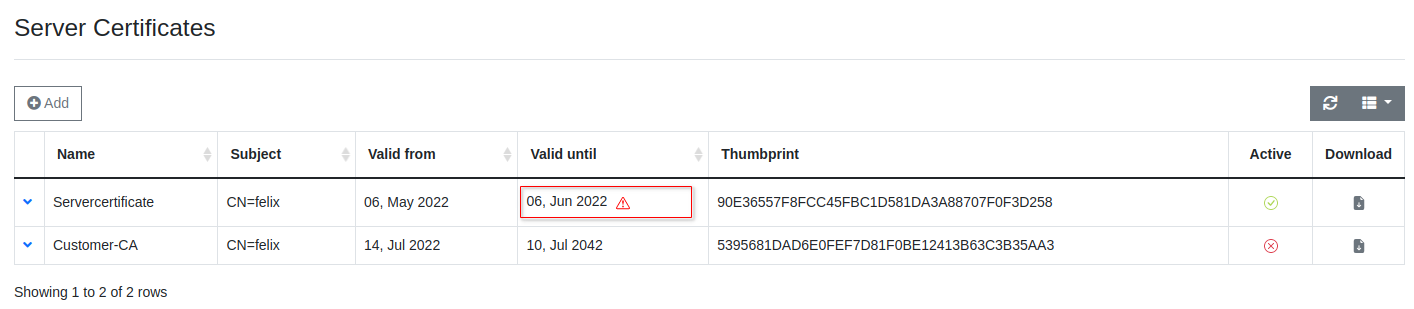

Como los certificados caducan con el tiempo o sus preferencias sobre qué certificados desea usar cambian, es importante que pueda controlar el certificado que su servidor está usando. La columna Activo le muestra el certificado que su servidor está utilizando actualmente. Para cambiar el certificado que su servidor usa, expanda la fila del certificado que desea elegir y haga clic en Activar.

Descargar

Para descargar su certificado de servidor, tiene dos opciones:

Haga clic en Descargar certificado CA en la parte superior. Esto descargará directamente la CA raíz de confianza del certificado de servidor activo

actual. Haga clic en el icono de descarga

en la fila correspondiente. Opción 2 abrirá un diálogo que muestra la ruta completa del certificado. El certificado raíz

Mostrando el certificado raíz en verde Para ambas opciones, el certificado raíz descargado está codificado en base64 (PEM). En caso de que su dispositivo (p. ej. controlador WiFi) necesite una codificación binaria (DER), puede convertirlo usando:

openssl x509 -inform pem -in <ARCHIVO_DESCARGADO> -outform der -out <ARCHIVO_CONVERTIDO>

Eliminar openssl x509 -inform pem -in <ARCHIVO_DESCARGADO> -outform der -out <ARCHIVO_CONVERTIDO> Para eliminar un certificado, expanda la fila correspondiente, haga clic en

y confirme su elección.

Caducidad del certificado

No permita que el certificado del servidor RADIUS caduque. Eso romperá la autenticación.

Captura de pantalla que muestra la caducidad del certificado

Renovación del certificado del servidorSi el triángulo se muestra junto al certificado de servidor RADIUS activo, siga esta guía para actualizarlo:

Conexión SCEPman

La configuración de Conexión SCEPman está diseñada para conectar su instancia RaaS directamente a su instancia SCEPman. Cuando configura esta conexión, RaaS realizará la siguiente tarea:

Crear y activar un nuevo certificado de servidor

Gestionará este certificado de servidor, incluido el proceso de renovación.

Para establecer esta conexión, siga estos pasos:

Copie el token de API mostrado. Navegue a su App Service SCEPman según esta guía y cree una nueva variable de entorno llamada AppConfig:RADIUSaaSValidation:Token

usando el token copiado anteriormente como valor.

Aplique sus ajustes y reinicie su App Service.

Haga clic en Ingrese la URL de su instancia SCEPman en el campo URL de SCEPman.Configurar conexión

. Esta acción desactiva el certificado de servidor actual para que el certificado recién creado pueda ser administrado.

Tras completar la configuración, aparecerán dos nuevos botones que reemplazarán a los anteriores.Rotar certificado . Este botón rotará y activará su certificado de servidor entre las dos ranuras disponibles.Servercertificate- upload0 . Este botón rotará y activará su certificado de servidor entre las dos ranuras disponibles.y.

upload1 Eliminar conexión.

Última actualización

¿Te fue útil?