Permisos

Los permisos y los tokens de acceso REST API de RADIUSaaS se pueden gestionar en https://YOURNAME.radius-as-a-service.com/settings/permissions

Descripción general

El Permisos el menú le permite controlar el acceso al Portal de Administración de RADIUSaaS y a la API REST de RADIUSaaS.

RADIUSaaS admite múltiples IDP para la autenticación al iniciar sesión en el Portal de Administración de RADIUSaaS.

RADIUSaaS no almacena ni gestiona sus propias identidades de administrador.

Por lo tanto, los administradores disfrutan de la comodidad de trabajar con sus propias identidades y no tienen que configurar cuentas adicionales.

Los cambios en las asignaciones de roles y la invalidación de tokens de usuario solo tienen efecto después de hacer clic en Guardar.

IDP compatibles

Bajo Proveedores de autenticación permitidos cualquiera (incluyendo múltiples) de los IDP que RADIUSaaS admite pueden activarse:

Apple (Apple ID)

DigitalOcean (dirección de correo electrónico del usuario)

Entra ID (nombre principal de usuario)

Google (dirección de correo electrónico principal)

Además, en Proveedor OICD personalizado puede configurar sus propios proveedores OpenID Connect para aprovechar otros IDP, p. ej. Okta o nubes Azure soberanas (GCC, GCC High, ...).

Roles

Administradores

Las identidades o cuentas introducidas aquí pueden acceder al Portal de Administración de RADIUSaaS con permisos completos de lectura y escritura en el servicio. Estos permisos incluyen:

Ver, agregar, cambiar, eliminar Usuarios

Ver, agregar, cambiar, eliminar Certificados del servidor RADIUS y certificados de confianza para la autenticación del cliente y RadSec

Ver, agregar, eliminar Proxies

Ver y cambiar otros ajustes incluyendo permisos

Administrar Token de acceso de la API REST de RADIUSaaS

Acceso a todos puntos finales de la API y operaciones CRUD

Visualizadores

Las identidades o cuentas introducidas aquí pueden acceder al Portal de Administración de RADIUSaaS con permisos completos de lectura en el servicio. Estos permisos incluyen:

Ver Usuarios

Ver, agregar, cambiar, eliminar Certificados del servidor RADIUS y certificados de confianza para la autenticación del cliente y RadSec

Ver Proxies

Ver otros ajustes (no se puede ver el permiso)

Acceso a todos puntos finales de la API - limitado a operaciones de lectura

Usuarios

Las identidades o cuentas introducidas aquí no pueden acceder al Portal de Administración de RADIUSaaS, sin embargo, pueden acceder al portal Mis usuarios invitados donde pueden crear Usuarios para BYOD o acceso de invitados.

Invalidar tokens de usuario

Durante la autenticación en el Portal de Administración de RADIUSaaS, cada identidad permitida obtiene un token de acceso (bearer) que se almacena en la caché de cookies del navegador. La vida útil del token es de 30 días. Además, RADIUSaaS tiene permiso para actualizar estos tokens de acceso.

En un evento de seguridad, los administradores de RADIUSaaS pueden invalidar todos los tokens de acceso emitidos anteriormente estableciendo la fecha mínima de emisión en ahora.

Contactos técnicos

Tenga en cuenta que esta función está en preparación para una función de notificaciones en una futura versión de RADIUSaaS.

Agregue hasta 5 contactos técnicos para recibir notificaciones por correo electrónico relacionadas con su instancia. Puede seleccionar el nivel de evento para cada contacto.

Información

Actualizaciones programadas de su instancia.

Advertencia

Un certificado está a punto de expirar, o un ISP está experimentando problemas que podrían afectar su instancia.

Crítico

Interrupción de su instancia.

Tokens de acceso

Se requieren tokens de acceso para autenticar llamadas a la API REST de RADIUSaaS.

Agregar

Siga estos pasos para crear un nuevo token de acceso:

Haga clic en Agregar

Proporcione un Nombre significativo para el token de acceso

Establezca el nivel de permiso seleccionando un Rol

Seleccione la duración del token de acceso

Haga clic en Crear

Copie el token de acceso al portapapeles y guárdelo en un lugar seguro.

Haga clic en Cerrar

Eliminar

Para eliminar un token de acceso, localícelo en la tabla y haga clic en el icono de la papelera:

Consentimiento de permisos

Elija entre diferentes proveedores de identidad para poder iniciar sesión en su portal.

Las cuentas de Microsoft Entra ID (Azure AD) que inician sesión en el Portal de Administración de RADIUSaaS por primera vez deben conceder a RADIUSaaS un conjunto limitado de permisos en su inquilino de Azure.

Hay dos maneras alternativas de proporcionar el consentimiento:

Consentimiento de usuario Cada usuario acepta el consentimiento al iniciar sesión por primera vez en el portal.

Consentimiento de administrador Un administrador puede consentir en nombre de la organización para todos los usuarios.

Consentimiento de usuario

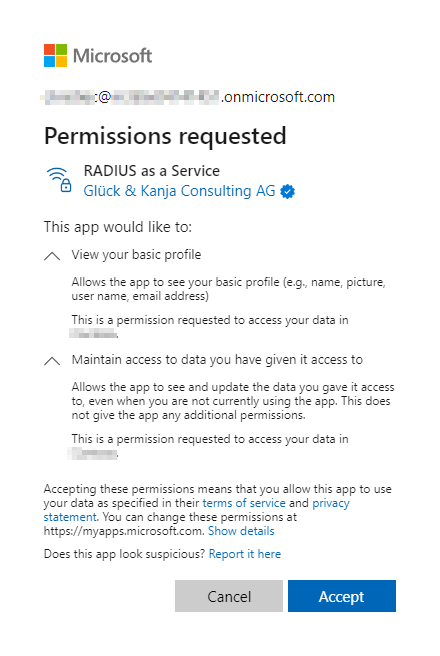

Si no se ha dado consentimiento en nombre de la organización anteriormente por un administrador, un usuario verá un cuadro de diálogo de solicitud de permisos:

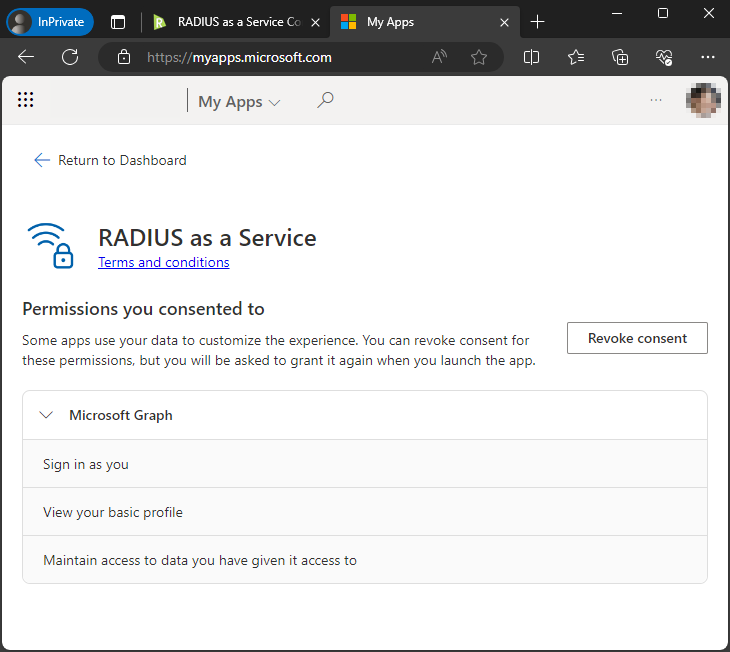

Los usuarios pueden revisar o revocar este consentimiento en Microsoft Mis aplicaciones.

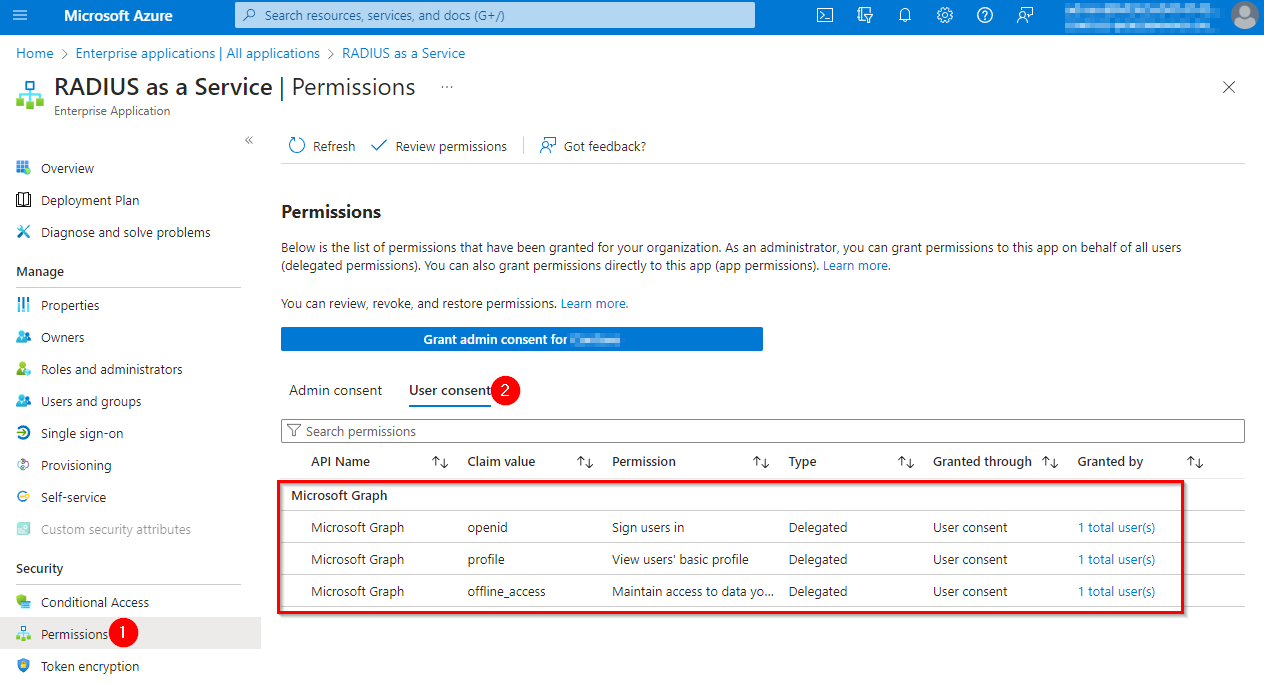

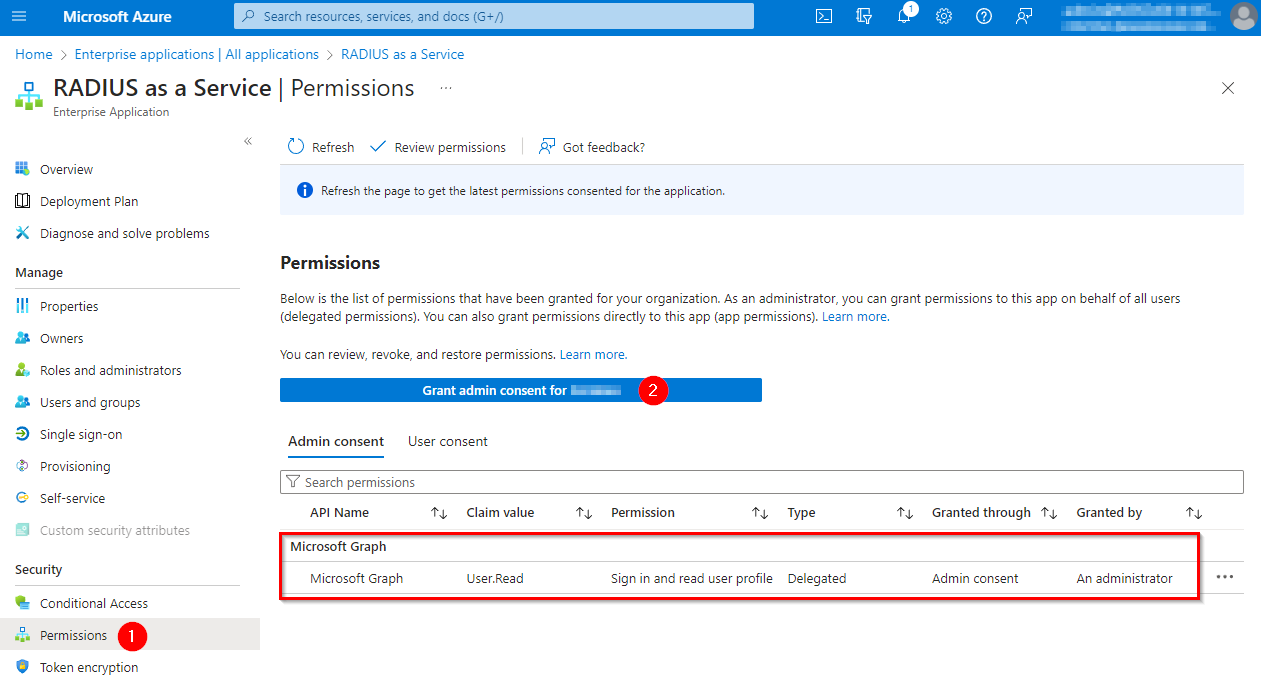

Los administradores pueden revisar y revocar los consentimientos de los usuarios en el Portal de Azure (Microsoft Entra ID > Aplicaciones empresariales > RADIUS como servicio):

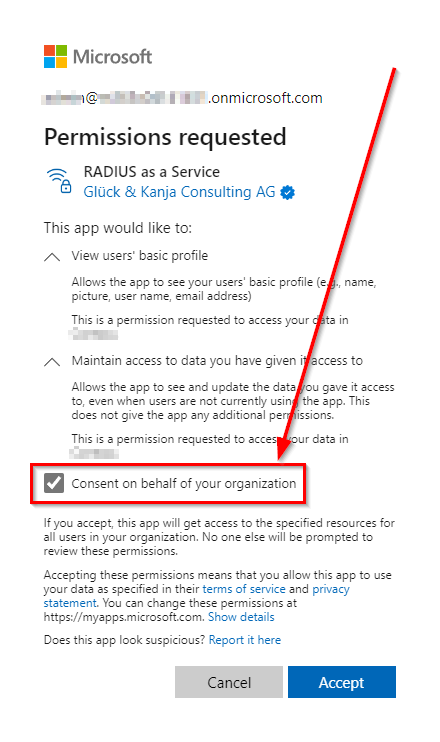

Consentimiento de administrador

En lugar de requerir el consentimiento de cada usuario, los administradores pueden otorgar el consentimiento para todos los usuarios en nombre de la organización, al iniciar sesión en el portal web de RADIUSaaS por primera vez:

Alternativamente, los administradores pueden otorgar el consentimiento en nombre de la organización en el portal de Azure (Microsoft Entra ID > Aplicaciones empresariales > RADIUS como servicio). En el Portal de Azure, los administradores también pueden revisar o revocar el consentimiento:

Al usar un Apple ID para iniciar sesión en RADIUSaaS, asegúrese de no ocultar su dirección de correo electrónico.

Si eligió ocultar su correo electrónico en este diálogo, no podrá iniciar sesión en su portal. Entonces deberá eliminar la aplicación RADIUSaaS en account.apple.com en la Iniciar sesión con Apple sección

Digital Ocean le pedirá que autorice la aplicación en un equipo para poder iniciar sesión:

Google le pedirá que permita que la aplicación acceda a datos limitados de su cuenta.

La información específica que debe proporcionar para el proveedor OIDC personalizado depende del proveedor de identidad que elija. El siguiente ejemplo se basa en Okta.

En la consola de administración de Okta, deberá crear una nueva integración de aplicación con los siguientes detalles:

Método de inicio de sesión

OIDC - OpenID Connect

Tipo de aplicación

Aplicación web

URI de redirección de inicio de sesión

Proporcionado en el diálogo de RADIUSaaS arriba Ejemplo: https://eu1.radius-as-a-service.com/loginserver/authResponse

Asegúrese de asignar la integración al grupo de usuarios previsto y guardar. Ahora puede recuperar la información requerida de esta aplicación para introducirla en RADIUSaaS:

El Nombre para mostrar se puede elegir libremente y se mostrará durante el inicio de sesión.

Con Okta, la URL de autenticación tiene la siguiente forma:

https://{SuOrganización}.okta.com/oauth2/v1/authorize

La URL del token también se construye y se ve así:

https://{SuOrganización}.okta.com/oauth2/v1/token

El ID de cliente y Secreto de cliente se pueden copiar y crear en la propia aplicación:

Para el Alcance del cliente openid email es obligatorio. Esto le indicará a Okta que estamos usando una autenticación OpenID y necesitamos leer la dirección de correo electrónico del usuario que ha iniciado sesión.

Después de guardar y permitir este proveedor, debería poder usarlo para autenticarse desde la página de inicio de sesión:

Si es necesario en ciertos escenarios (p. ej. GCC High inquilinos), también puede usar un registro de aplicación Entra ID creado por usted mismo para autenticar en su portal RADIUSaaS.

Preparación

Antes de crear el registro de la aplicación, asegúrese de copiar la URL de redirección desde la Permisos sección de su portal RADIUSaaS. Puede encontrar la URL en la parte superior del Proveedor OIDC personalizado diálogo de edición:

Crear registro de aplicación

En Entra ID, navegue a Registros de aplicaciones y cree un nuevo registro:

Seleccione un Nombre descriptivo para el registro y agregue la URI de redirección que copió del paso anterior como Web tipo.

Agregar permisos de API

En el registro creado, navegue a Permisos de API y agregue correo electrónico y openid de Microsoft Graph como Delegados permisos. También asegúrese de otorgar consentimiento de administrador para su inquilino:

Agregar secreto de cliente

Para permitir que RADIUSaaS use este registro, cree un secreto de cliente en la sección Certificados y secretos del registro. Copie el valor del secreto para más tarde.

Anotar detalles del registro

Más adelante necesitará los ID de cliente del registro y algunas URL específicas de su inquilino. Puede encontrarlos en la página de Descripción general del registro:

Asignar usuarios

Para que cualquiera pueda usar este registro de aplicación para iniciar sesión, asegúrese de agregarlos en la aplicación empresarial administrada. Puede encontrar esto en Entra ID en Aplicaciones empresariales con el mismo nombre que su registro de aplicación. También hay un enlace a esto en la descripción general del registro de la aplicación.

Configurar el proveedor OIDC en RADIUSaaS

De vuelta en el portal RADIUSaaS, navegue a la sección Permisos y edite el proveedor OIDC personalizado y complete la información requerida:

Nombre para mostrar

Este nombre se mostrará en la página de inicio de sesión

URL de autenticación

Punto de autorización OAuth 2.0 (v2) de los puntos finales de registros

URL de token

Punto de token OAuth 2.0 (v2) de los puntos finales de registros

ID de cliente

El ID de cliente del registro de la aplicación. Se puede encontrar en su página de descripción general

Secreto de cliente

El secreto de cliente creado anteriormente

Alcance del cliente

Define la información solicitada durante la autenticación. Ingrese openid email aquí.

Después de guardar la configuración asegúrese de permitir el proveedor personalizado y agregar algunos usuarios para este proveedor. Ahora debería poder usar el proveedor para iniciar sesión en su portal RADIUSaaS:

Podría ser necesario que un administrador de Entra utilice inicialmente este inicio de sesión para dar el consentimiento nuevamente para su inquilino. Esto solo debe hacerse una vez.

Última actualización

¿Te fue útil?