Certificados de confianza

Tipos de certificados de confianza

AC de confianza para autenticación de clientes

Las AC de confianza para autenticación de clientes establecen la confianza entre las AC que emiten certificados de autenticación de clientes a sus dispositivos finales y RADIUSaaS.

Certificados de conexión RadSec de confianza

RadSec en sí funciona con autenticación mutua mediante certificado (mTLS). Esto significa, por un lado, que sus autenticadores deben confiar en RADIUSaaS y por otro lado RADIUSaaS debe saber qué autenticadores confiar para que se pueda establecer una conexión RadSec válida. Los certificados de conexión RadSec de confianza aseguran que RADIUSaaS solo confíe en aquellos autenticadores que usted especifique.

Certificado RadSec de confianza preinstalado

Debido a anterior, siempre verá al menos un certificado RadSec de confianza que establece la confianza con sus Proxies RADIUS (actuando efectivamente como clientes RadSec). Para garantizar que sus proxies puedan iniciarse correctamente y puedan establecer una conexión con su instancia, no puede eliminarlo.

Agregar

Si tiene una infraestructura PKI escalonada (por ejemplo, una PKI heredada de Microsoft), por favor considere esto.

Para agregar un nuevo certificado de confianza, siga estos pasos:

Haga clic en Agregar

Seleccione si desea importar al certificado de confianza

desde SCEPman (proporcionando la URL de su instancia de SCEPman), o

desde cualquier otra AC (subiendo un archivo de certificado codificado en PEM o DER)

Seleccione el tipo de certificado de confianza en Usar para:

Ambos (útil si la misma AC está emitiendo sus certificados de autenticación de cliente así como sus certificados de cliente RadSec)

Suba el archivo de certificado arrastrando y soltando (alternativamente puede hacer clic en el área azul y seleccionar su archivo)

Seleccione la opción de verificación de certificados:

OCSP Autodetectar: RADIUSaaS intentará inferir la URL del respondedor OCSP a partir de la extensión Authority Information Access (AIA) del certificado del cliente que se usa para la autenticación de red. En caso de que no se encuentre una URL de respondedor OCSP o el respondedor OCSP no esté disponible, RADIUSaaS considerará la Configuración de fallo suave configuración.

OCSP: Especifique manualmente qué URL del respondedor OCSP se usará para cualquier certificado emitido por la AC de confianza. Si el respondedor OCSP no está disponible, RADIUSaaS considerará la Configuración de fallo suave configuración.

CRL: Si se selecciona, RADIUSaaS usará una CRL en lugar de OCSP para verificar los certificados emitidos por la AC. Especifique la codificación de la CRL (DER o PEM) y los puntos de distribución de la CRL.

Ninguno: Si su AC no admite ni OCSP ni CRL, seleccione Ninguno para omitir la verificación.

Haga clic en Guardar

Eliminar

Para eliminar un certificado, expanda la fila correspondiente, haga clic Eliminar y confirme su elección.

Fallo suave de OCSP

Esta configuración determina cómo se comporta RADIUSaaS cuando no se puede alcanzar el respondedor OCSP de su AC de confianza.

Si usted desactivar esta configuración, las solicitudes de autenticación serán rechazadas cuando no se pueda contactar con el respondedor OCSP de su CA.

Por favor verifique Consecuencias del fallo suave de OCSP para asegurarse de que comprende las implicaciones de esta configuración.

Tenga en cuenta que esta configuración solo está disponible cuando OCSP Autodetectar o OCSP está seleccionado para la verificación de certificados.

Por defecto, recomendamos habilitar OCSP Soft fail para aumentar la disponibilidad del servicio permitiendo que las solicitudes de autenticación sean aceptadas incluso si no se puede alcanzar el respondedor OCSP. Con este mecanismo de fallo suave y en caso de que OCSP no sea accesible, RADIUSaaS solo comprobará si el certificado entrante fue firmado por una de las CAs de confianza y procesa cualquier Reglas.

Jerarquía PKI en niveles

En un entorno de CA por niveles con múltiples CAs emisoras configuradas, los certificados emitidos por la CA raíz o por cualquier CA emisora obtendrán acceso independientemente de si el certificado fue emitido por la CA raíz o por la CA emisora. Esto significa que confiar en la raíz confiará automáticamente en los certificados emitidos por cualquiera de las CAs emisoras. Si el acceso necesita controlarse en función de las CAs emisoras, esto se puede lograr configurando reglas respectivas.

Consideraciones

Al cargar CAs raíz y emisoras de una PKI por niveles, considere lo siguiente:

El la CA raíz debe cargarse primero, antes de cargar cualquier CA emisora derivada de esta CA raíz.

Las CAs raíz y emisoras deben subirse en archivos separados. Subir cadenas de certificados desde un único archivo puede resultar en un comportamiento inesperado.

Configuraciones opcionales

ID de Intune

Es posible usar el certificado que cada máquina con Windows 10 recibe de Intune al unirse a Microsoft Entra ID (Azure AD).

Esta configuración es opcional. En caso de que no esté familiarizado con los certificados de Intune, ¡por favor no los configure!

¿Por qué no recomendamos usar certificados de Intune para fines de autenticación?

Microsoft no admite los certificados de Intune para otros propósitos que no sean la administración con Intune.

El tiempo de validez de los certificados de Intune es de 1 año.

No existe un mecanismo para revocar certificados (como OCSP).

En lugar de usar certificados de Intune, recomendamos usar certificados de una PKI como SCEPman.

Configurar IDs de Intune

Use esta configuración con precaución. Uno de los siguientes IDs debe existir en la extensión del certificado 1.2.840.113556.5.14. Todos los demás certificados serán rechazados.

Para obtener su ID de inquilino de Intune, siga estos pasos:

Presione Windows + R y escriba certlm.msc

Vaya a sus certificados personales. Habrá un certificado de uno de los siguientes emisores

SC Online Issuing

MDM Device Authority

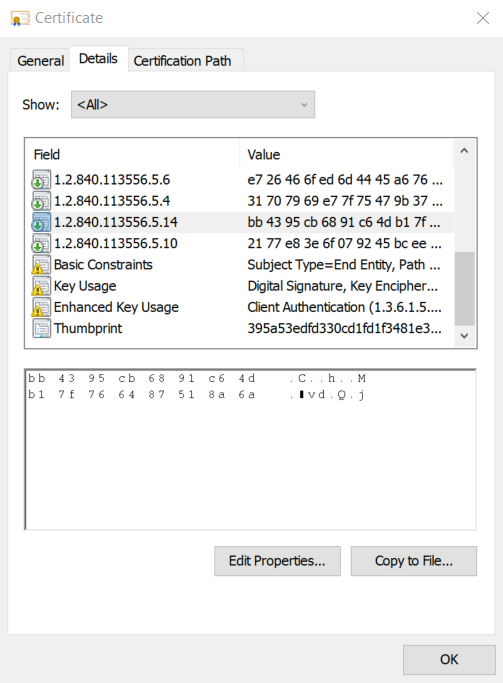

Abra este certificado, vaya a Detalles y busque la extensión

1.2.840.113556.5.14

El valor HEX impreso es su ID de inquilino de Intune.

Ejemplo:

El ID de inquilino del siguiente certificado es: bb4397cb6891c64db17f766487518a6a

XML

El perfil XML generado por RADIUSaaS habilitará caché PMK.

Hoy en día, la mayoría de las plataformas MDM ofrecen un método basado en asistentes para desplegar perfiles de red (WiFi y LAN). Si esto no es posible, o si el asistente ofrece solo opciones de configuración limitadas, puede generar un perfil XML sin procesar directamente en la plataforma RADIUSaaS.

Para generar su WiFi perfil XML:

Expanda el XML menú,

seleccione el protocolo de seguridad deseado (WPA2 o WPA3),

ingrese su SSID,

y haga clic Descargar.

Para generar su Cableado perfil XML, haga clic Descargar.

Última actualización

¿Te fue útil?